基于流的检测

2025/10/29大约 2 分钟

基于流的检测

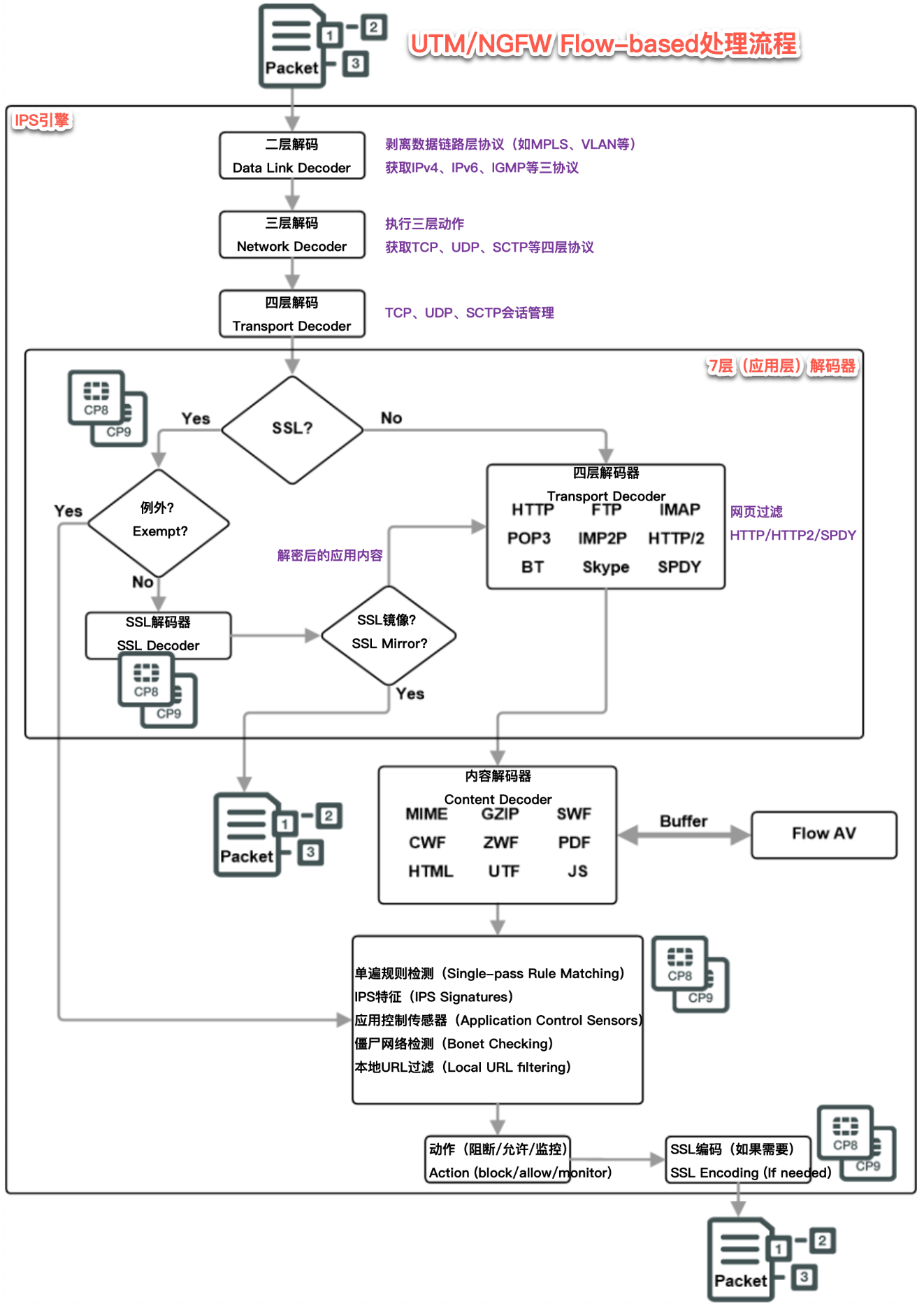

基于流的 UTM/NGFW 检测采用单次扫描架构,通过直接过滤方法(DFA)模式匹配实时识别潜在攻击或威胁,并即时拦截安全威胁。

若防火墙策略配置为基于流检测,则根据接受会话的防火墙策略中选定的选项,基于流检测可应用入侵防御系统(IPS)、应用控制、网页过滤、数据防泄漏(DLP)、僵尸网络检测及防病毒功能。基于流检测完全由 IPS 引擎完成,不涉及代理操作。

config firewall policy

edit 1

set inspection-mode flow //默认配置//

next

end处理流程

协议解码与 SSL 处理

在应用基于流的检测之前,IPS 引擎会通过一系列解码器,根据数据包协议及策略设置确定应启用的安全模块。此外,若配置了 SSL 深度检测功能,IPS 引擎还会对 SSL 数据包进行解密。SSL 解密操作由 CP 处理器卸载并加速处理。

如果您配置了 SSL 镜像功能,IPS 引擎会复制解密后的应用程序内容,将其封装在 TCP 数据包中(包含 IP 和以太网头),并发送至配置的镜像接口,二层目标地址为广播地址(FF:FF:FF:FF:FF:FF),源地址为全零地址。

单遍安全检查

所有适用安全模块并行执行,模式匹配由 CP 加速。

- 并行检查:IPS、应用控制、本地 URL 过滤、僵尸网络检查、DLP。

- 防病毒:协议解码时缓存文件,同步执行病毒扫描。

总结

- 优点:资源占用低、不修改数据包(除阻断外)。

- 缺点:支持功能少于基于代理(如无客户端舒适、部分替换消息)。