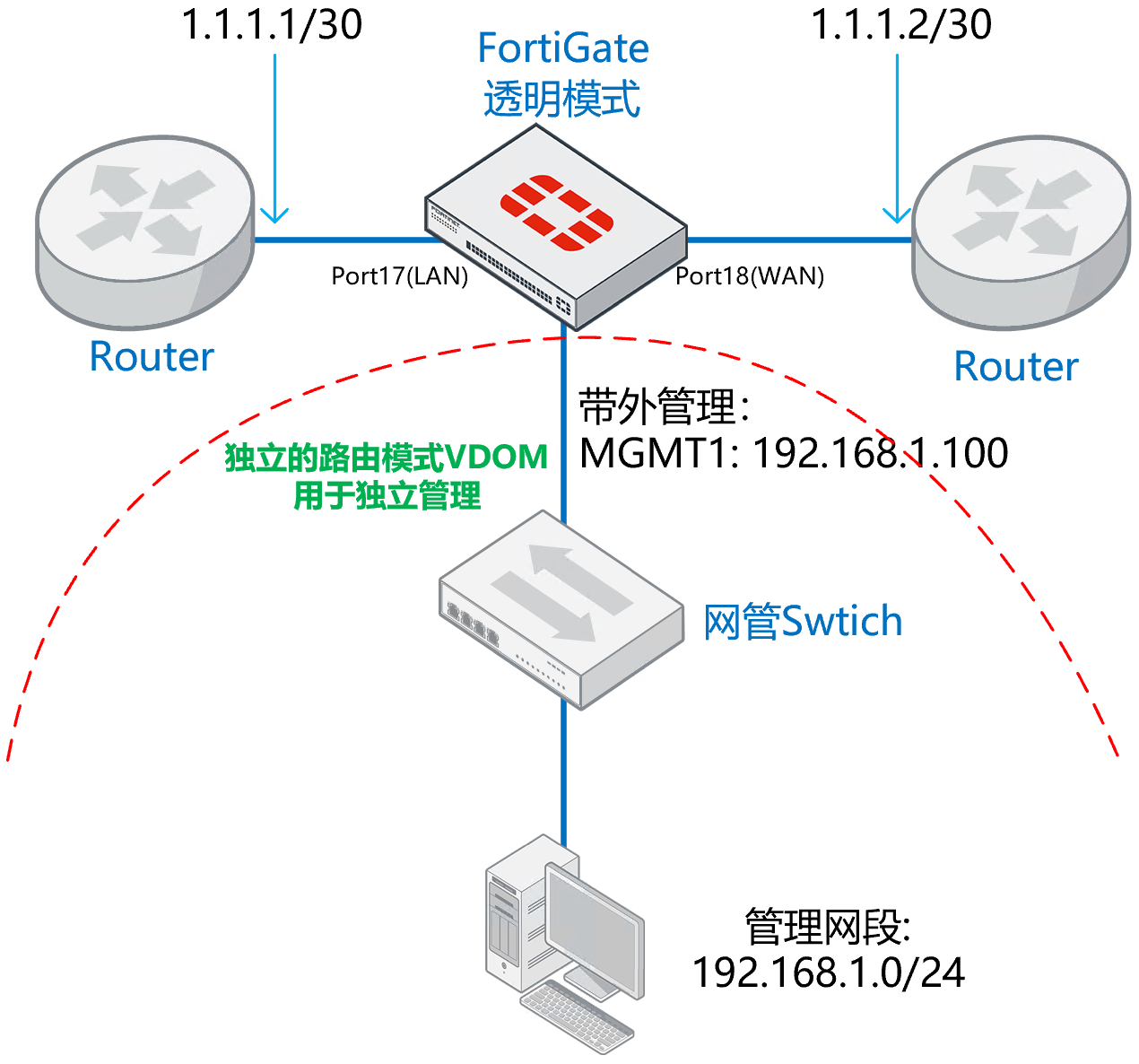

透明模式的带外管理

2025/10/29大约 3 分钟

透明模式的带外管理

网络需求

透明模式部署下的防火墙,需实现带外管理:

- 防火墙上须配置一个与管理网段相同的 IP 地址进行管理

- 添加的管理 IP 产生的本地路由,不会对正常业务数据传输造成异步路由等冲突

网络拓扑

配置要点

- 将防火墙配置为透明模式

- 配置 VDOM

- 将 MGMT1 加入到独立管理的 VDOM 中

配置步骤

将防火墙配置为透明模式,进入设备命令行(CLI)中进行配置,修改 FGT 的运行模式为透明模式(默认为 NAT 路由模式)。注意切换透明模式防火墙需要防火墙没有相关接口、策略、路由等配置。配置可以管理防火墙的本地 IP 和网关。

config system global set hostname FortiGate_Transparent end config system settings set opmode transparent set manageip 1.1.1.3 255.255.255.0 set gateway 1.1.1.2 endMGMT 口默认有管理权限,要通过 port17(LAN)接口管理设备为例,开启 port17(LAN)管理 FGT 的命令如下。允许网管协议从 Port1 接口通过 https/http/SSH/Ping 访问透明模式的 FortiGate。

config system interface edit port17 edit allowaccess https http ping ssh end当前的配置只能通过 1.1.1.3 去管理 FGT,如果需要独立管理 FortiGate 需要开启 VDOM 功能,并且划分独立的网段和路由给到 FGT 进行网管。

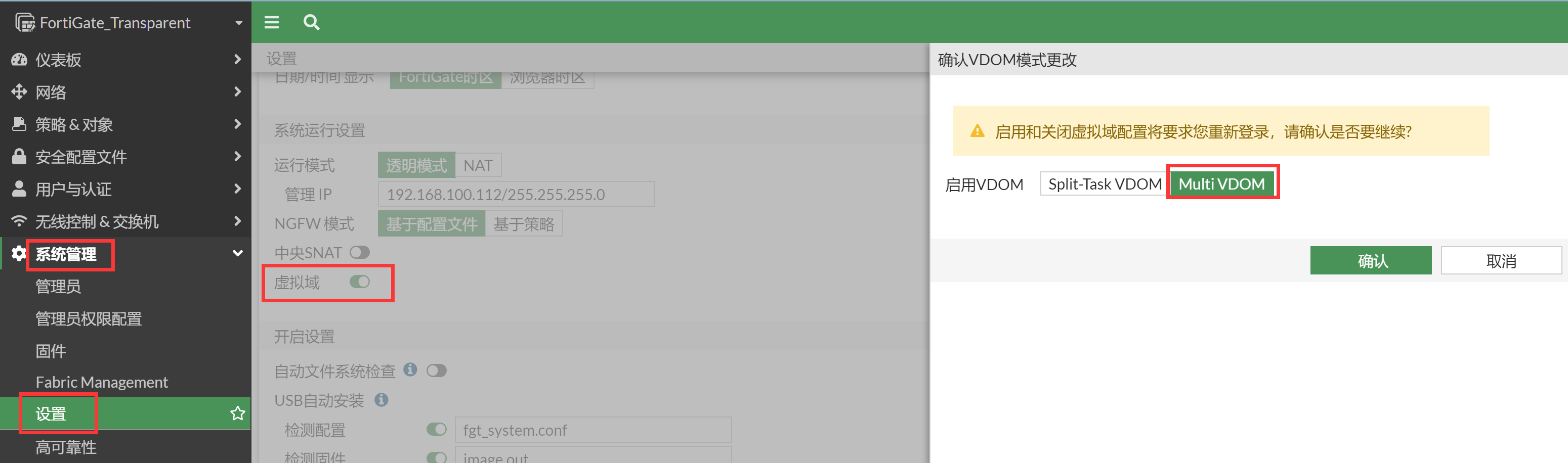

在 GUI 或命令行下开启 VDOM 功能,开启后当前管理员会退出登陆。

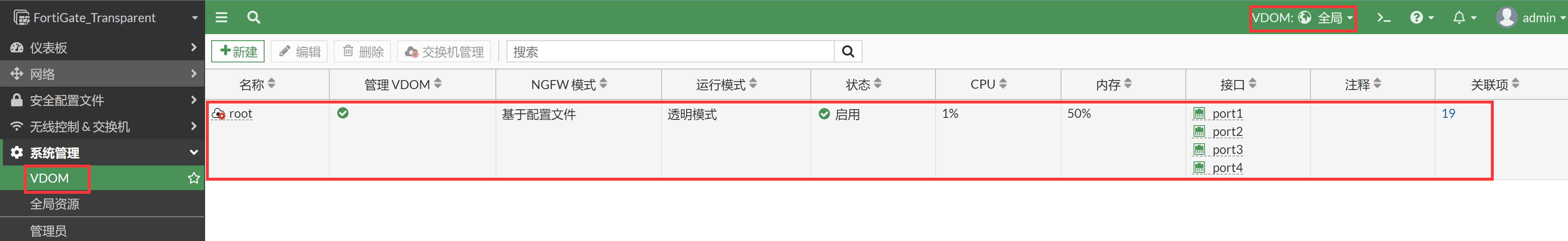

FortiGate_Transparent # config system global FortiGate_Transparent (global) # set vdom-mode multi-vdom FortiGate_Transparent (global) # end You will be logged out for the operation to take effect. Do you want to continue? (y/n)y exit FortiGate_Transparent login:开启 VDOM 之后 WEB 页面系统管理下出现 VDOM 的配置模块。

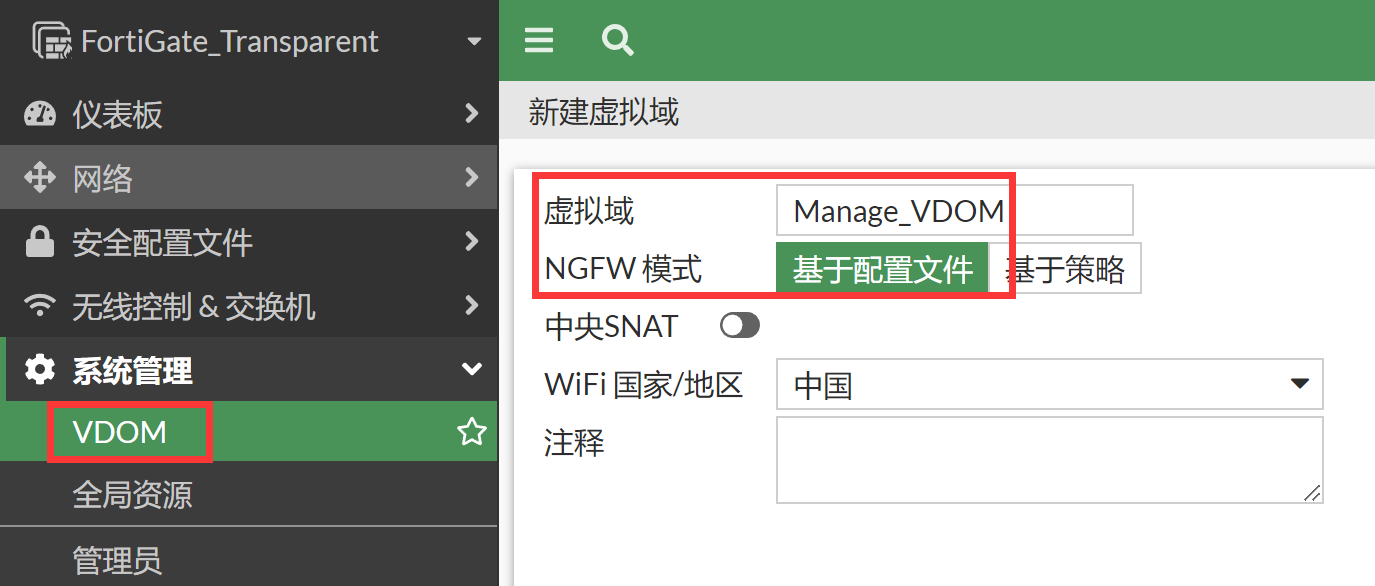

新建一个 MGMT 的 VDOM,默认的 root 已经是透明模式的状态了。

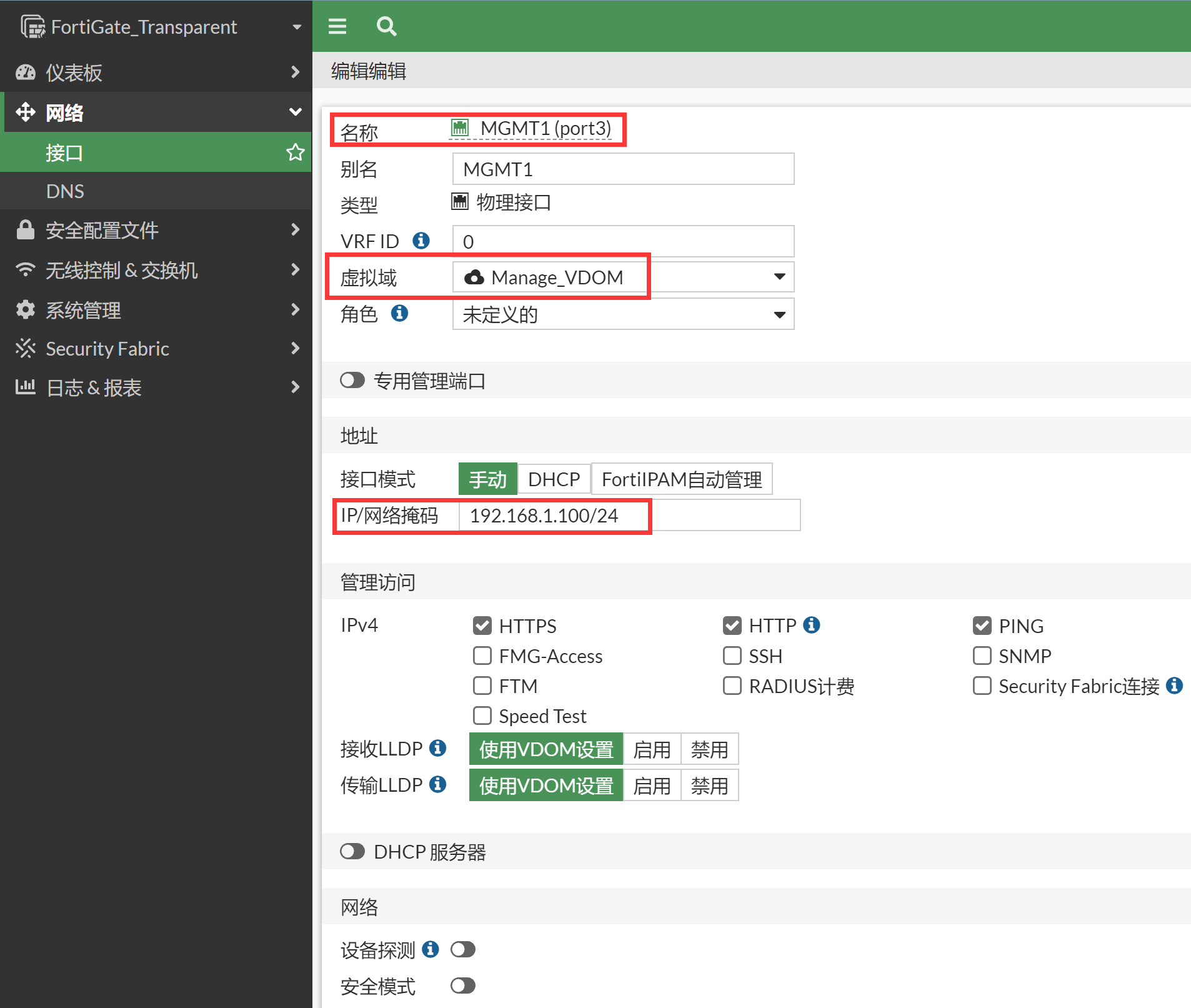

编辑 MGMT1 接口,将 FortiGate 用于独立管理的接口加入 Manage_VDOM,并配置独立管理 IP。

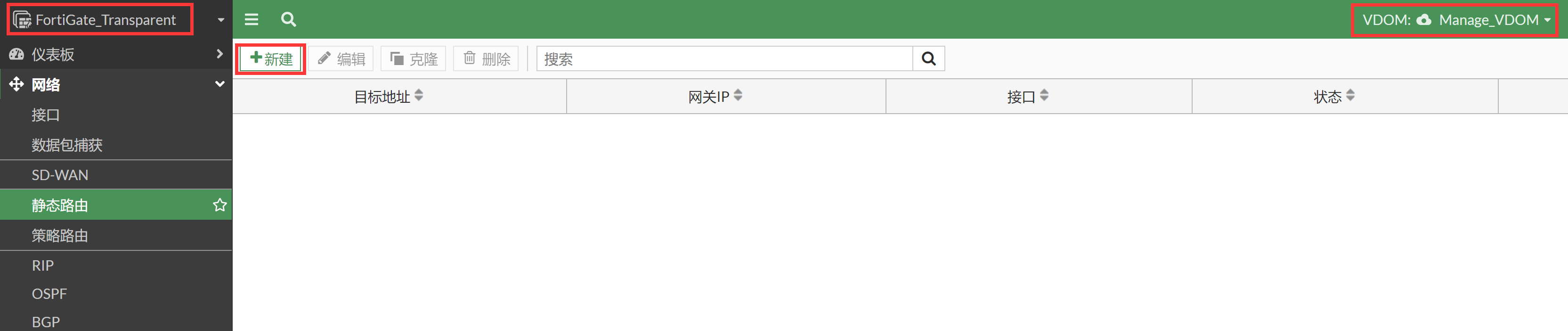

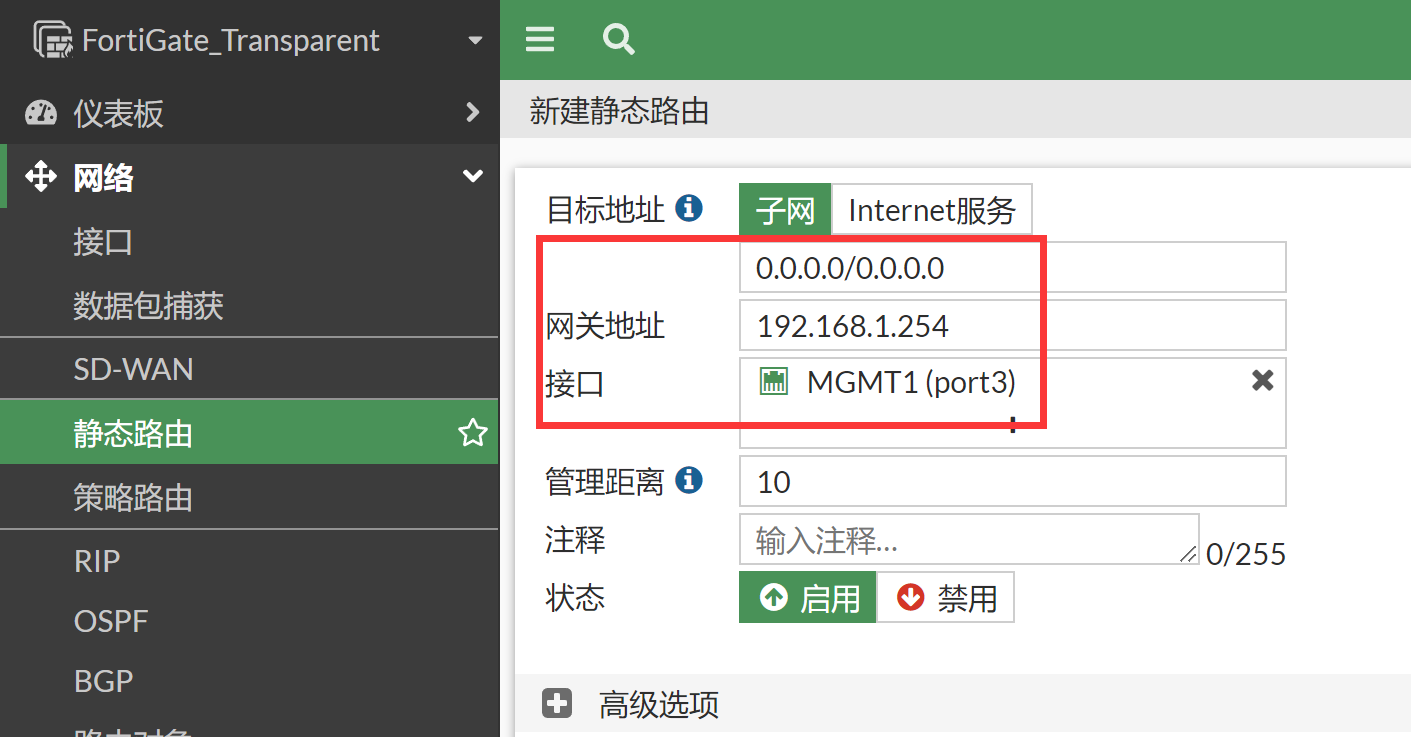

进入 Mange_VDOM,为 MGMT1 配置默认路由。

注意:如果需要服务更新、syslog、SNMP 网管等等都需要从 MGMT1 发出,需要将管理 VDOM 切换到 Mange_VDOM。

config global config system global set management-vdom Mange_VDOM end end

注意事项

- 当不需要带外管理端口,对处于透明模式的防火墙直接进行管理时(如此例中的 port17 口或 port18 口),需注意:

- manage IP 是整个防火墙本身的 IP 地址,不针对某个接口,根据配置此处 FGT 本机管理 IP 为 1.1.1.3。

- 需通过某个接口对桥模式防火墙进行管理时,需开启相应接口下的如 ping,https,ssh 等管理功能,如此例中,当要通过 port17 或者 port18 来对防火墙进行管理时,需开启 port17 和 port18 接口下的 ping、https、ssh 等管理服务。

- 而独立管理的 VDOM,则是完全由另外一个 VDOM(Mange_VDOM)来充当管理功能的防火墙,而原本的 root 只用来转发业务数据,将管理和业务分离出来。