开启透明模式防火墙并保护上网流量

开启透明模式防火墙并保护上网流量

网络需求

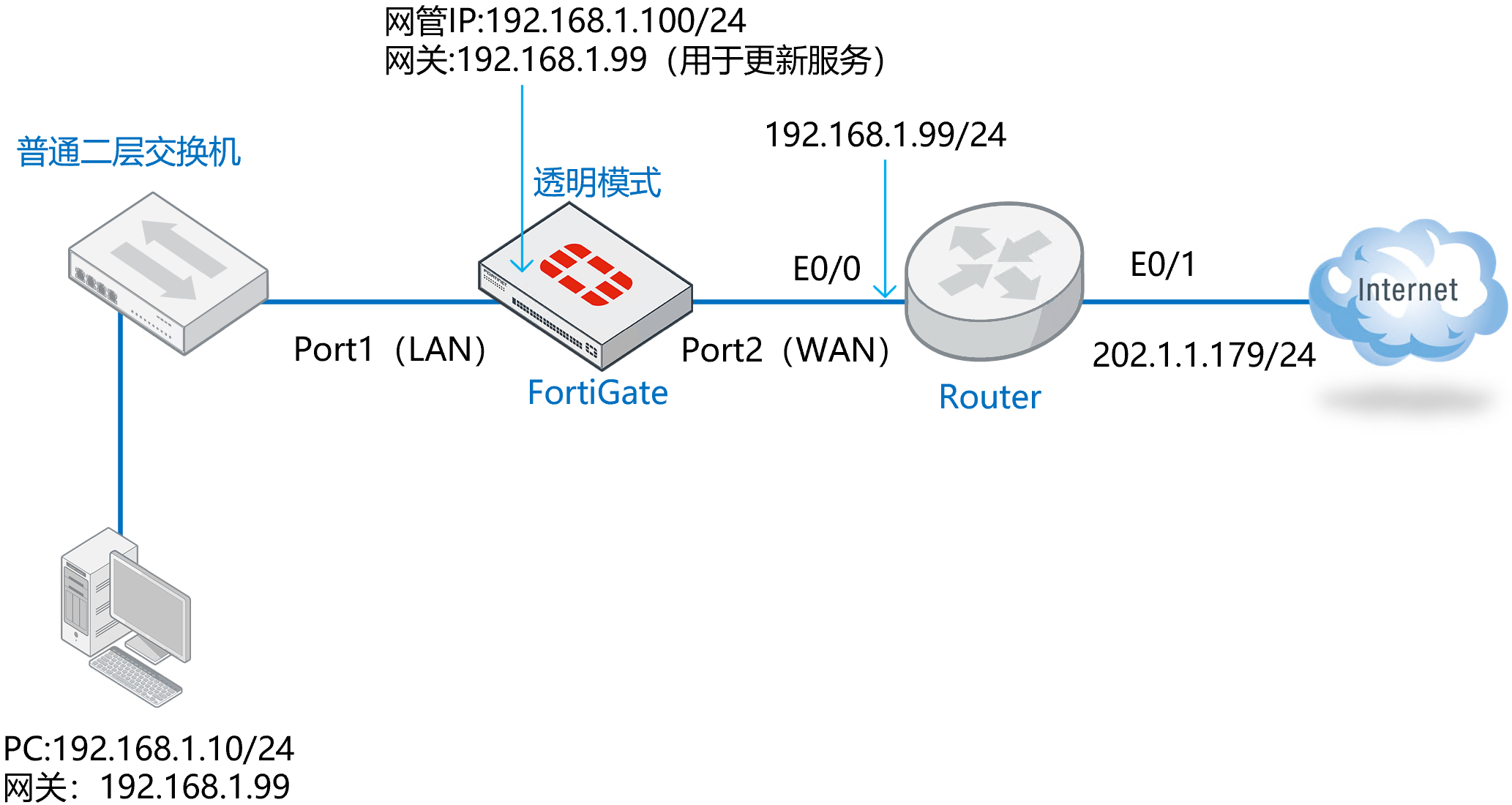

在不改变现有网络拓扑前提下,将防火墙 NGFW 以透明模式部署到网络中,放在路由器和交换机之间,防火墙为透明模式,对内网网段 192.168.1.0/24 的上网进行 4~7 层的安全防护。

配置要点

- Internet_R 路由器的基础配置

- 将防火墙配置为透明模式并开启网管

- 配置安全策略允许内网 PC 访问互联网

配置步骤

Internet_R 路由器的基础配置(以思科为例)。

hostname Internet_R ! interface Ethernet0/0 ip address 192.168.1.99 255.255.255.0 no shutdown ip nat inside ! interface Ethernet0/1 ip address 202.100.1.179 255.255.255.0 no shutdown ip nat outside ! ip route 0.0.0.0 0.0.0.0 202.100.1.192 ! access-list 101 permit ip any any ip nat inside source list 101 interface Ethernet0/1 overload将防火墙配置为透明模式,进入设备命令行(CLI)中进行配置,修改 FGT 的运行模式为透明模式(默认为 NAT 路由模式)。注意切换透明模式防火墙需要防火墙没有相关接口、策略、路由等配置。配置可以管理防火墙的本地 IP 和网关。

config system global set hostname FortiGate_Transparent end config system settings set opmode transparent set manageip 192.168.1.100 255.255.255.0 set gateway 192.168.1.99 end查看当前设备的状态已变为透明模式。

FortiGate_Transparent # get system status Version: FortiGate-VM64-KVM v7.0.8,build0418,221012 (GA.F) ... Operation Mode: Transparent ... Virtual domains status: 0 in NAT mode, 1 in TP mode ...重要

透明模式下,所有的接口都无法写入 IP 地址,整机只有一个设备 IP 地址。当需要从某个接口管理设备时,需在命令行下开启相应接口的管理权限。

开启透明模式前,需要删除系统自带的 fortilink 接口(需要先删除 fortilink 接口关联的 DHCP 与 NTP 配置)。

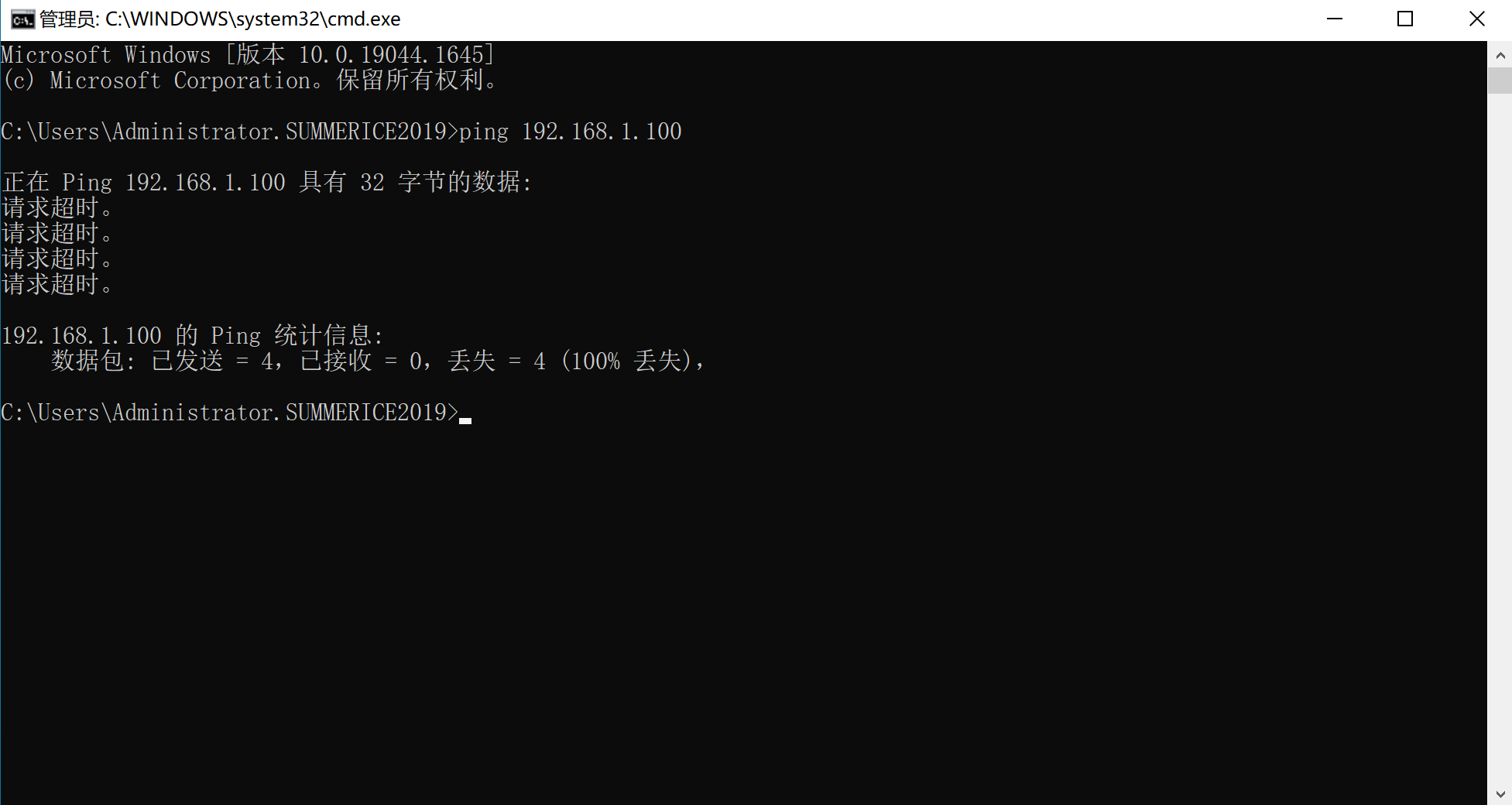

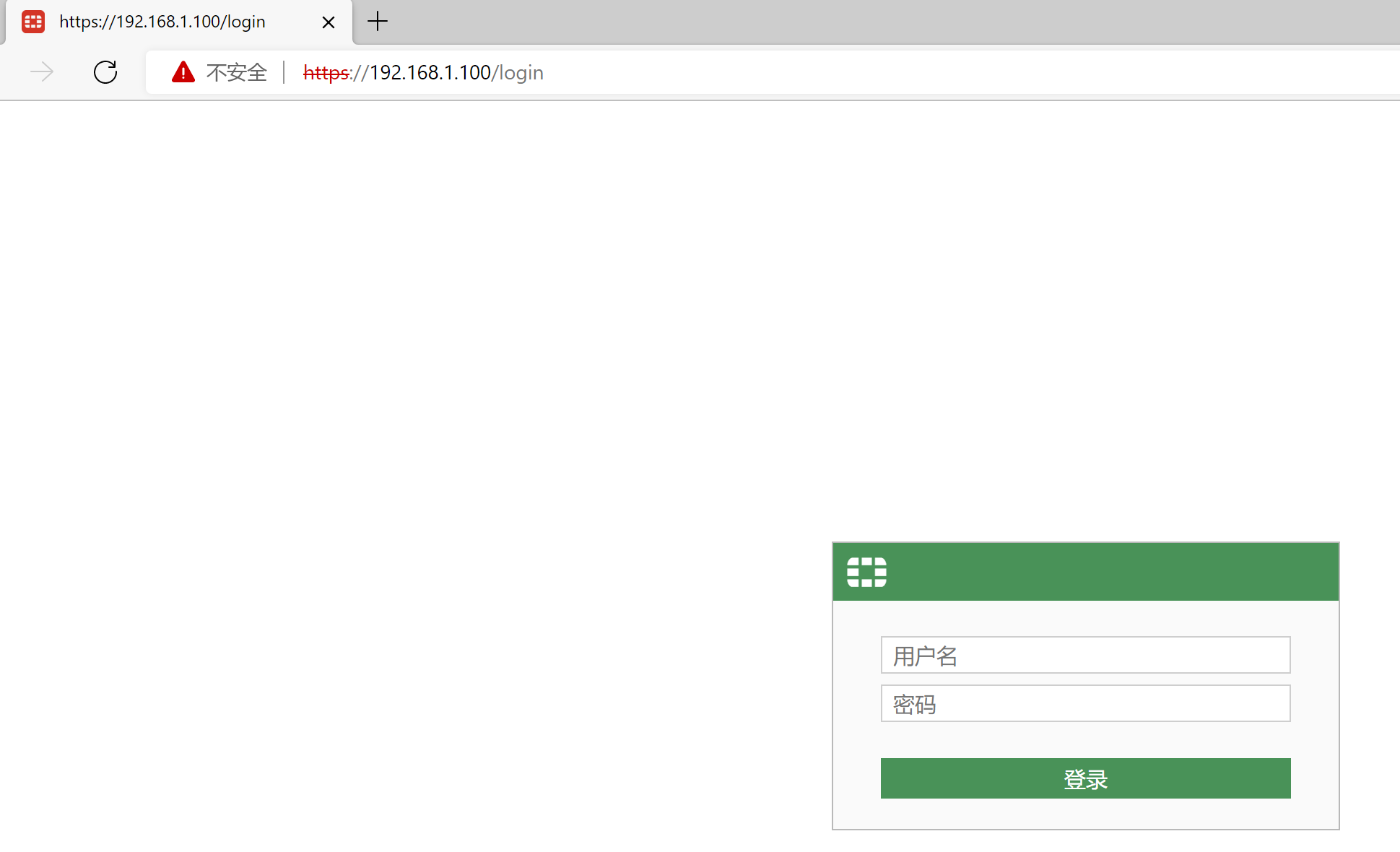

通过内网 PC 尝试登陆 FortiGate 的 Manage IP:192.168.1.100,此时 FortiGate 的 port1 未开启 HTTP/HTTPS/PING,所以是无法访问的。

MGMT 口默认有管理权限,要通过 port1(LAN)接口管理设备为例,开启 port1(LAN)管理 FGT 的命令如下。允许网管协议从 Port1 接口通过 https/http/SSH/Ping 访问透明模式的 FortiGate。

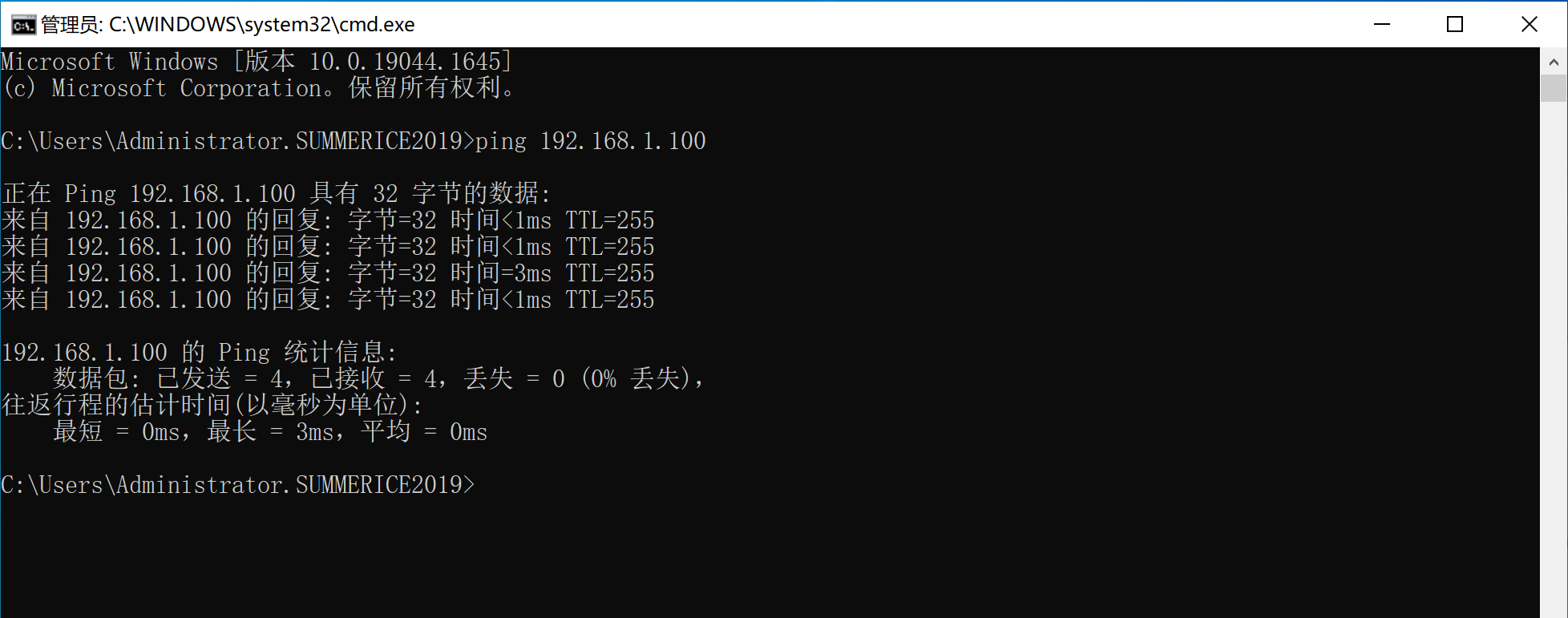

config system interface edit port1 set allowaccess https http ping ssh next end使用 PC PING FortiGate 的管理 IP,并使用 HTTPS 登陆管理页面。

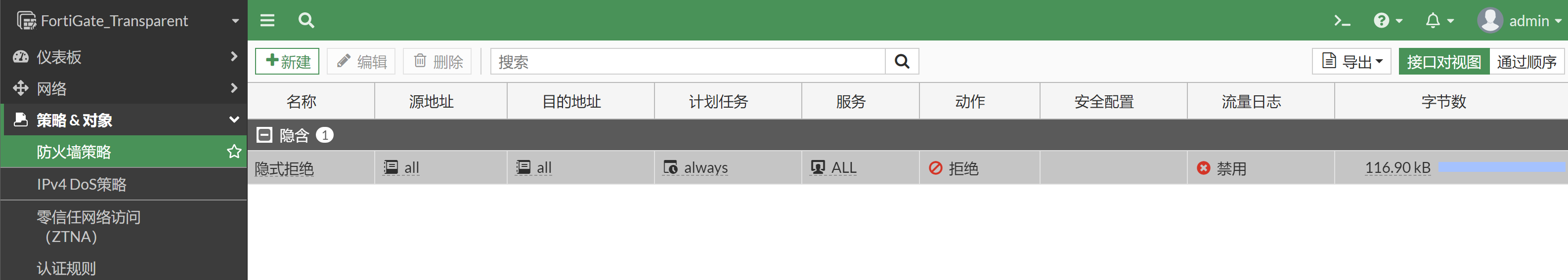

配置安全策略允许内网 PC 访问互联网,默认情况下透明模式的 FortiGate 没有开启任何策略,此时 TCP/UDP/ICMP 的流量是全部不通的。

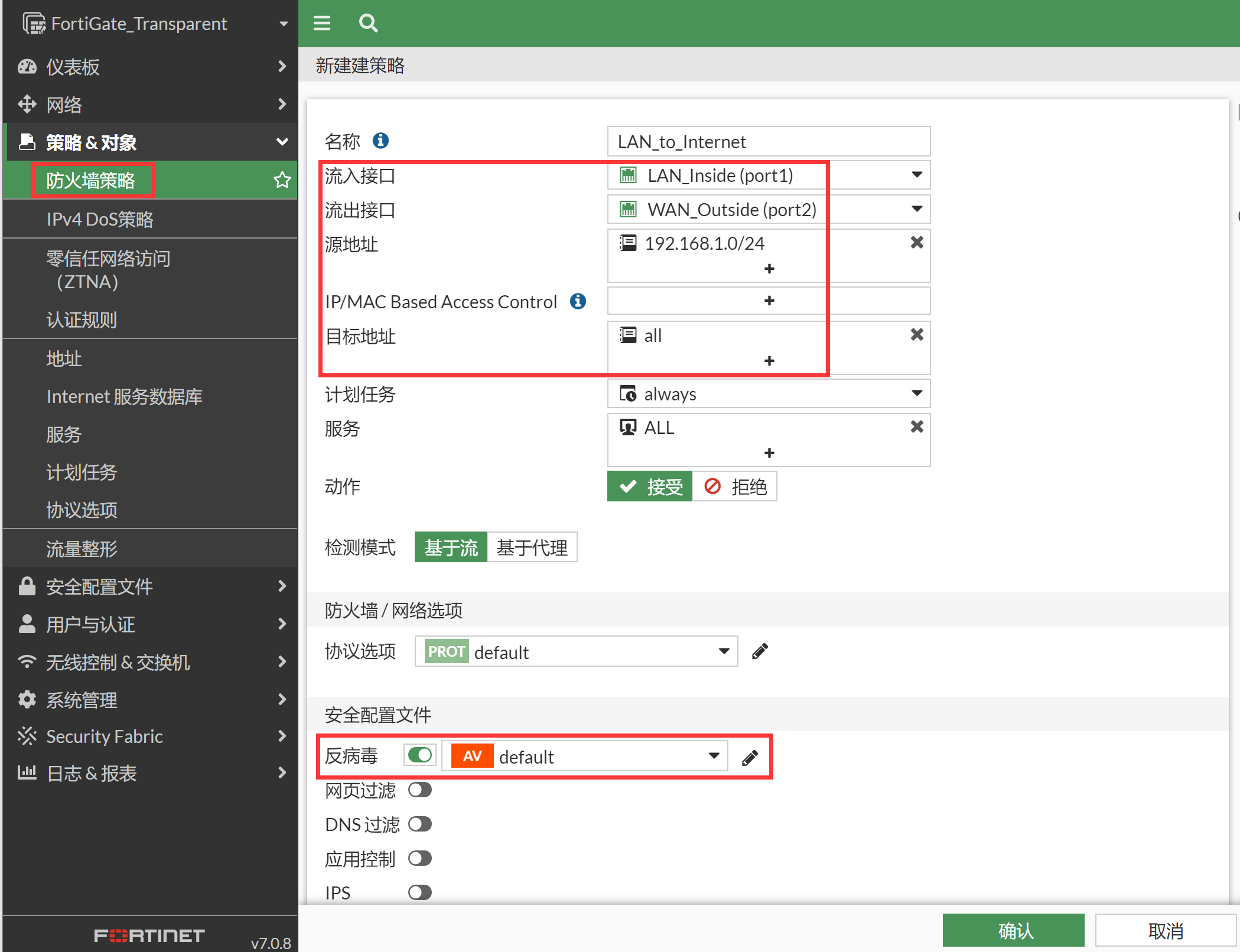

建议先给接口一个别名,这样配置策略的时候可以很清楚的知道接口的位置和功能。

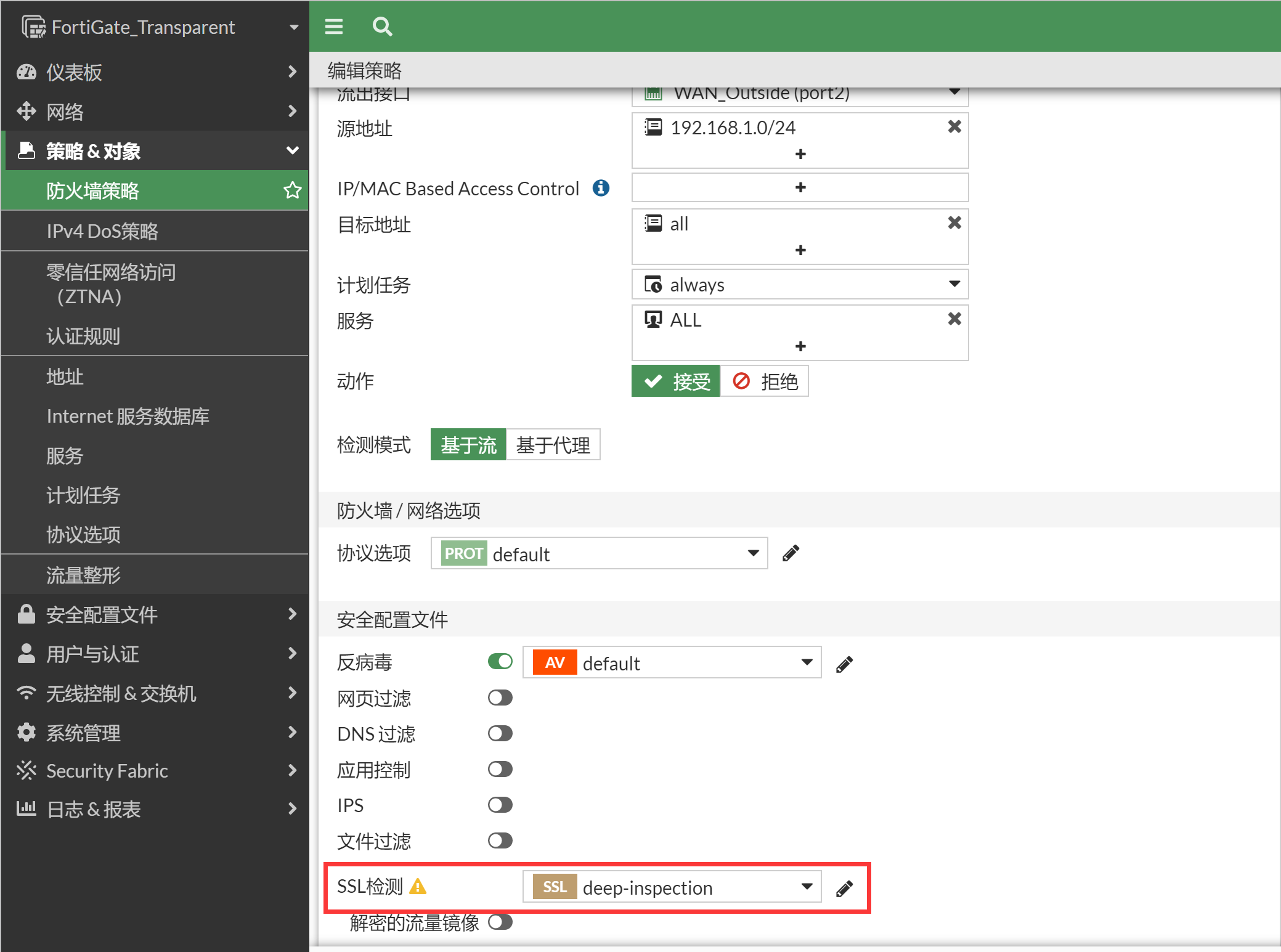

进入策略 & 对象 → 防火墙策略,新建防火墙策略,放通 port1 到 port2 的流量,源地址创建 LAN 网段的地址对象并引用,开启防病毒功能,这里使用默认的防病毒配置文件。

重要

建议在不需要的情况下关闭接口配置下的“设备探测”(Device detection)功能,该功能用于 MAC 地址厂商设备信息识别及 MAC 地址过滤,会消耗较多的设备资源。

结果验证

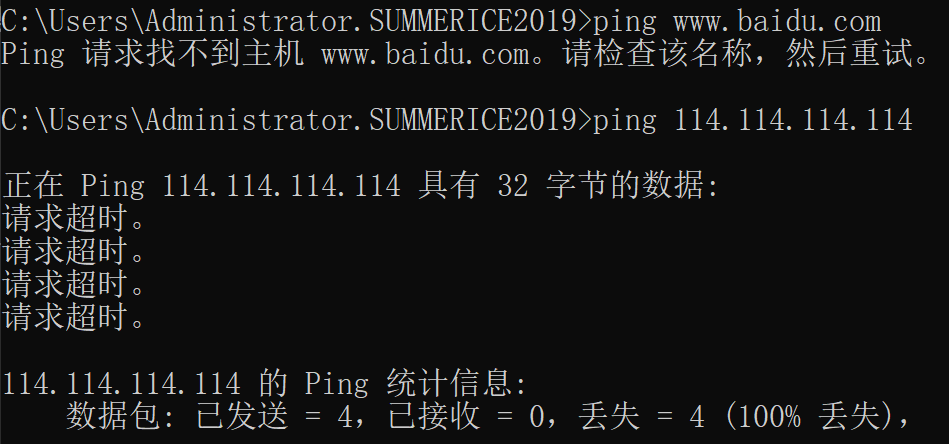

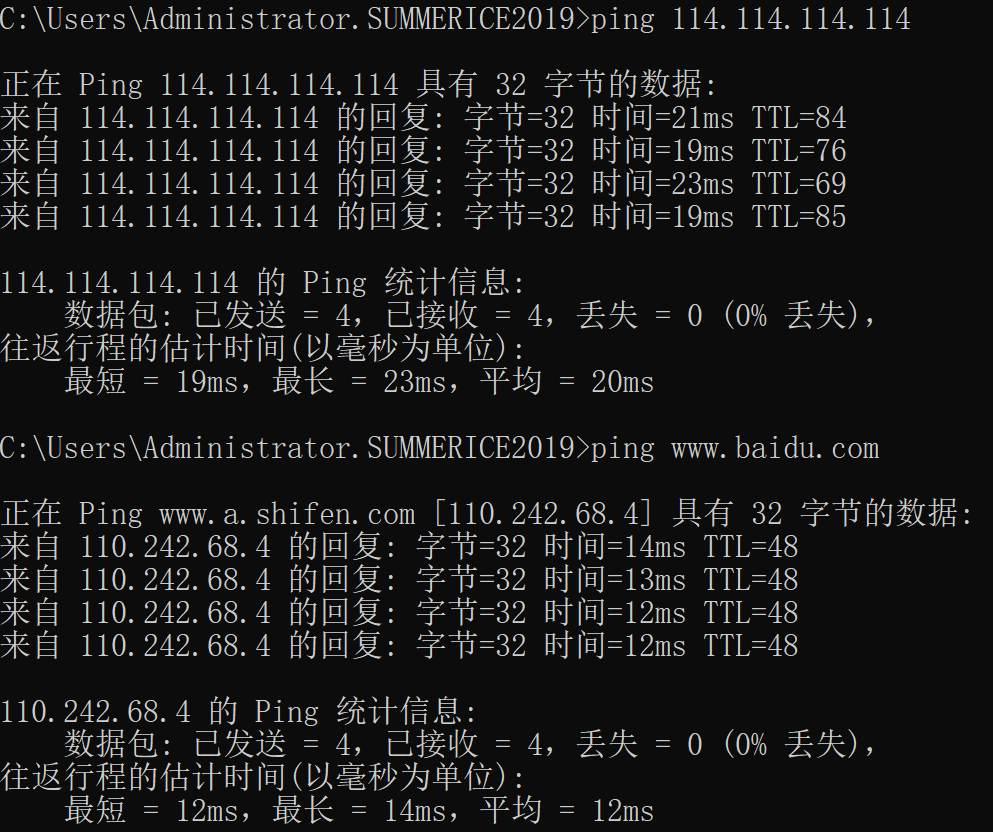

使用内网 PC 测试 Internet 业务。

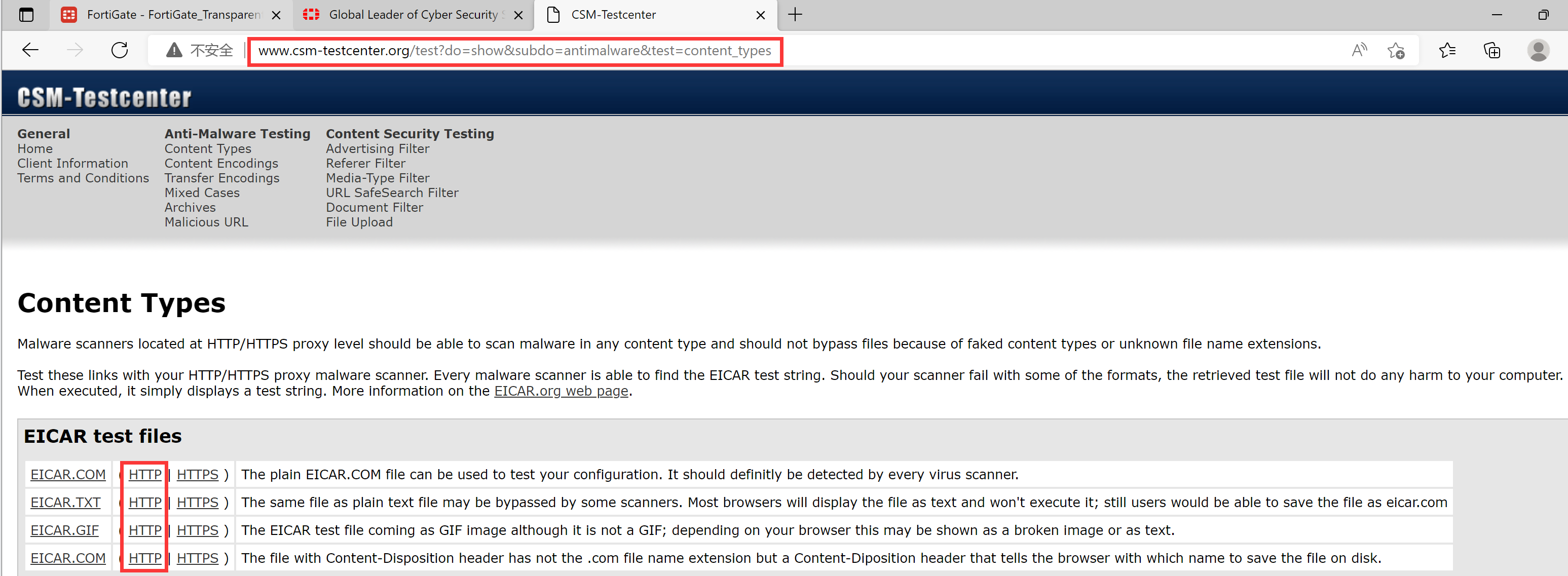

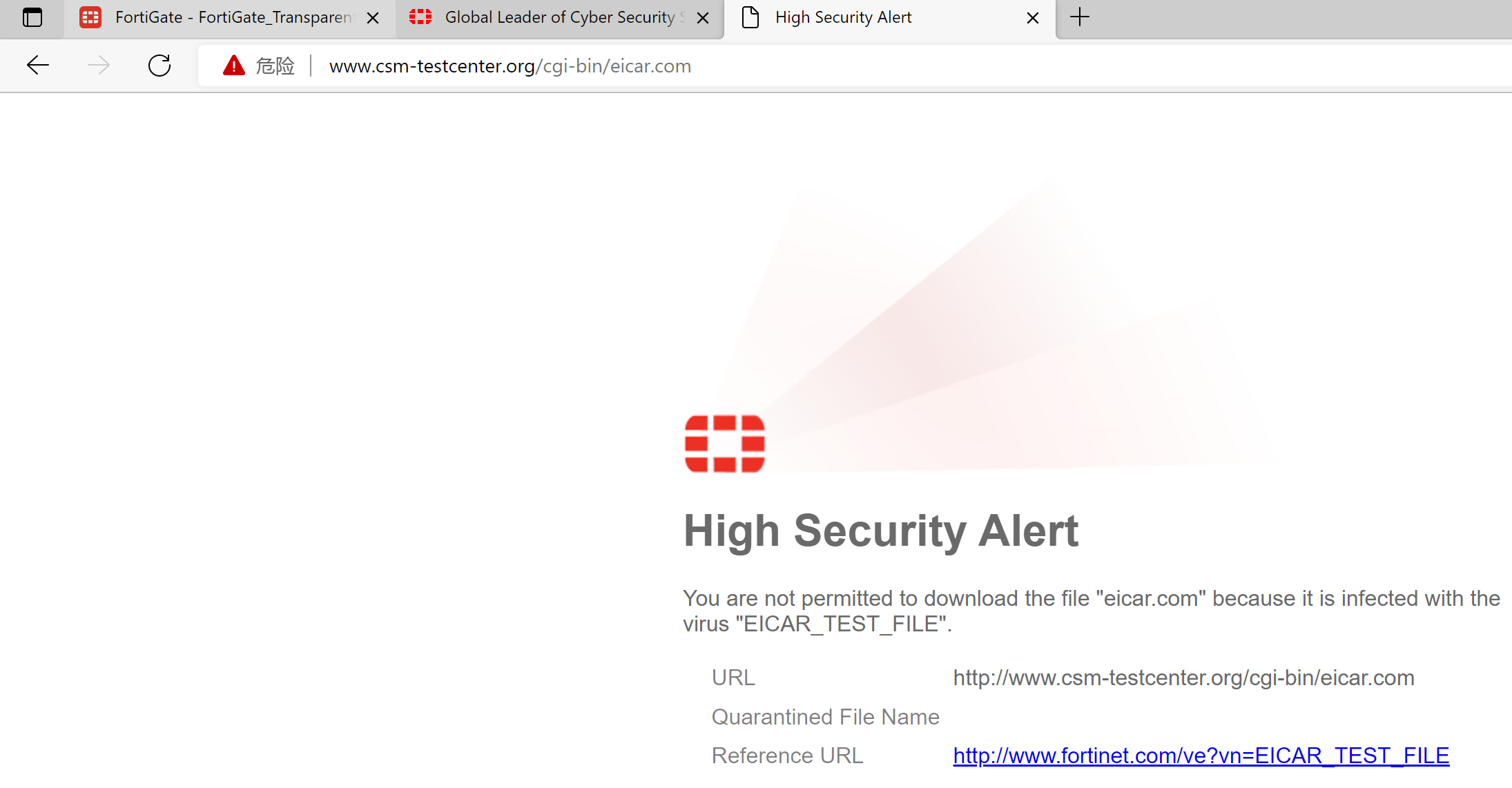

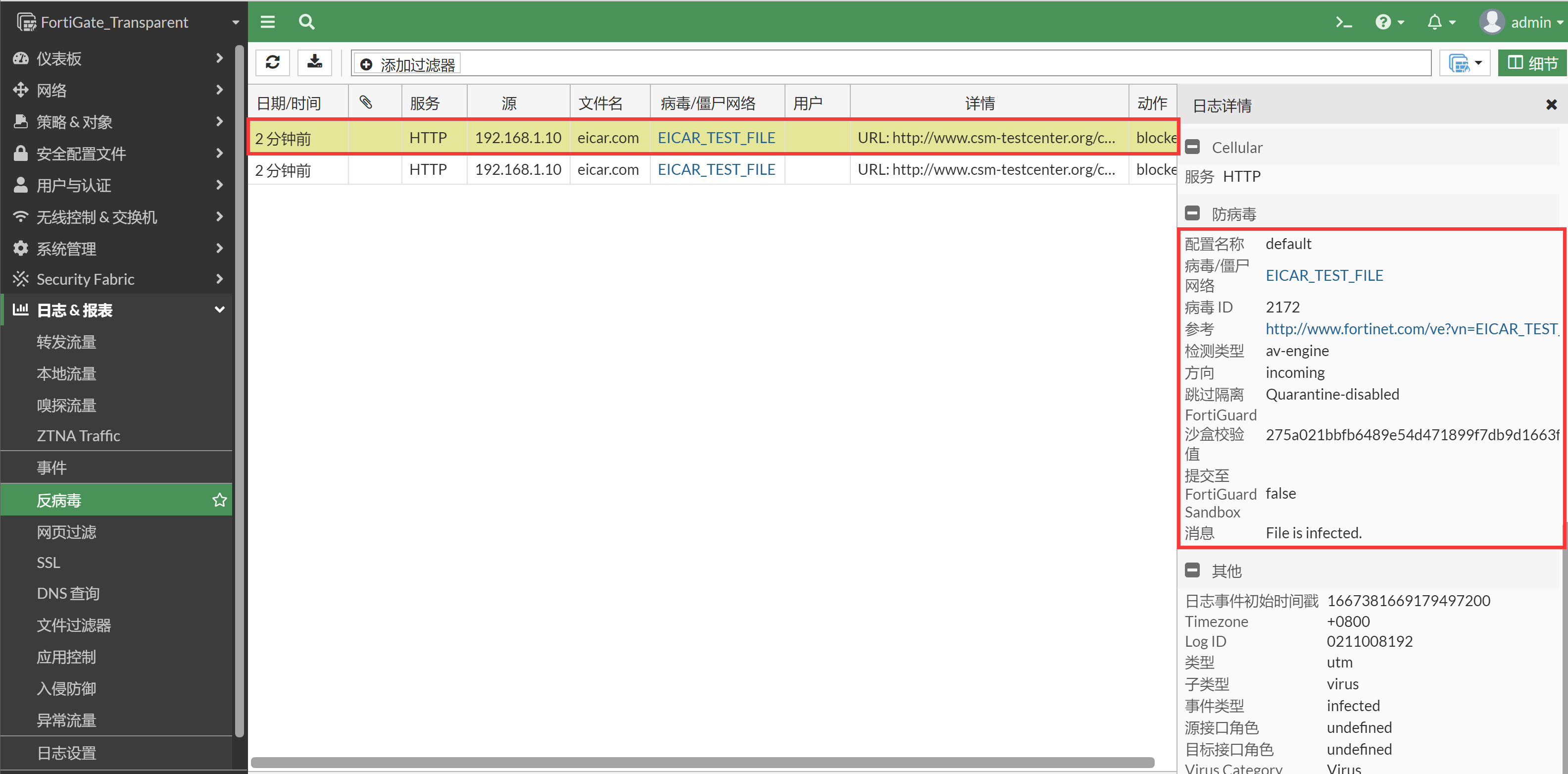

使用 PC 测试通过 HTTP 协议下载病毒测试文件,可以看到下载动作被 FortiGate 拦截。

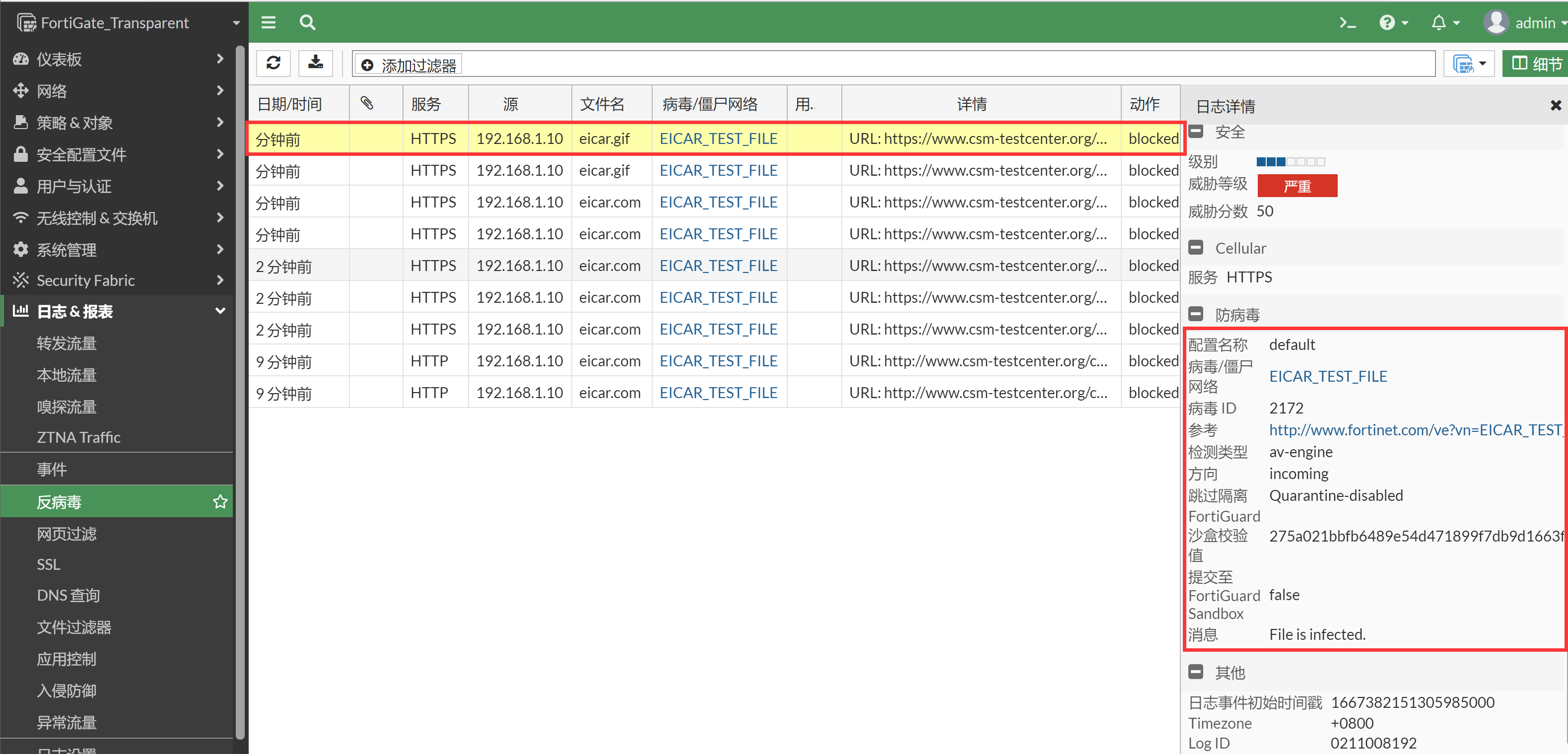

在日志 & 报表 → 反病毒中可以看到相关拦截日志,协议为 HTTP。

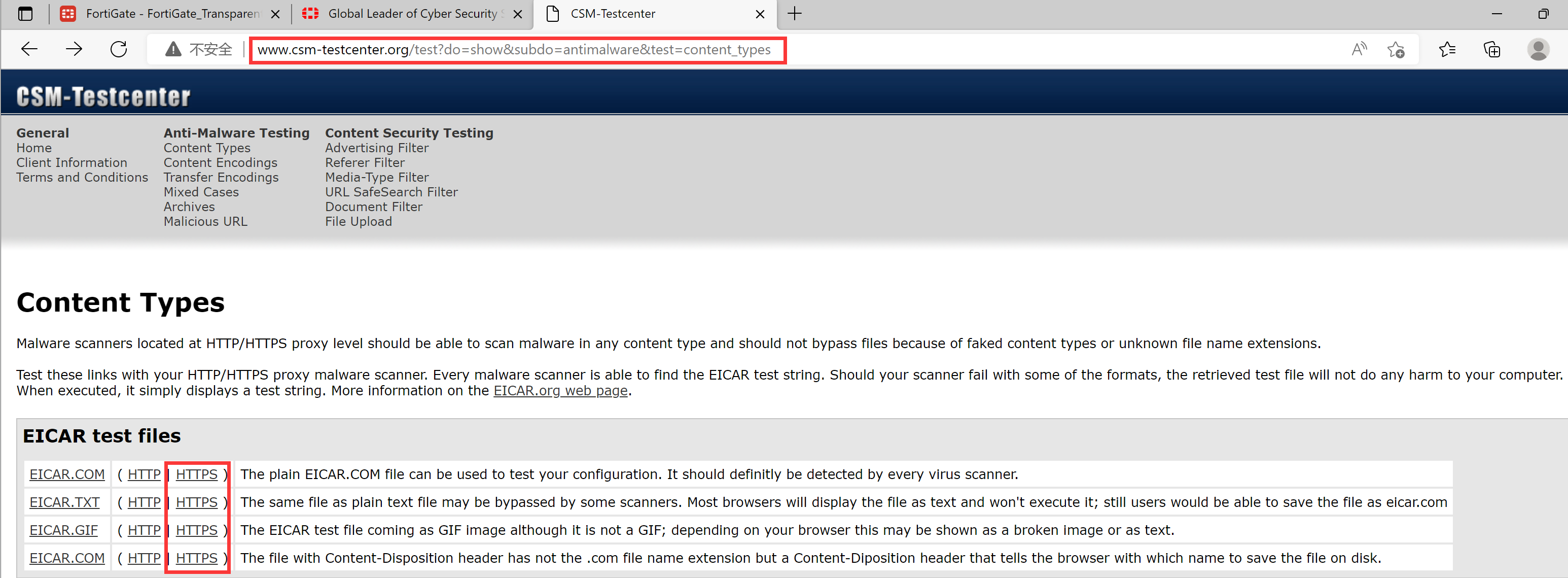

如果是通过 HTTPS 协议下载病毒文件,由于数据被 HTTPS 加密,需要在策略中调用 SSL 深度检测。

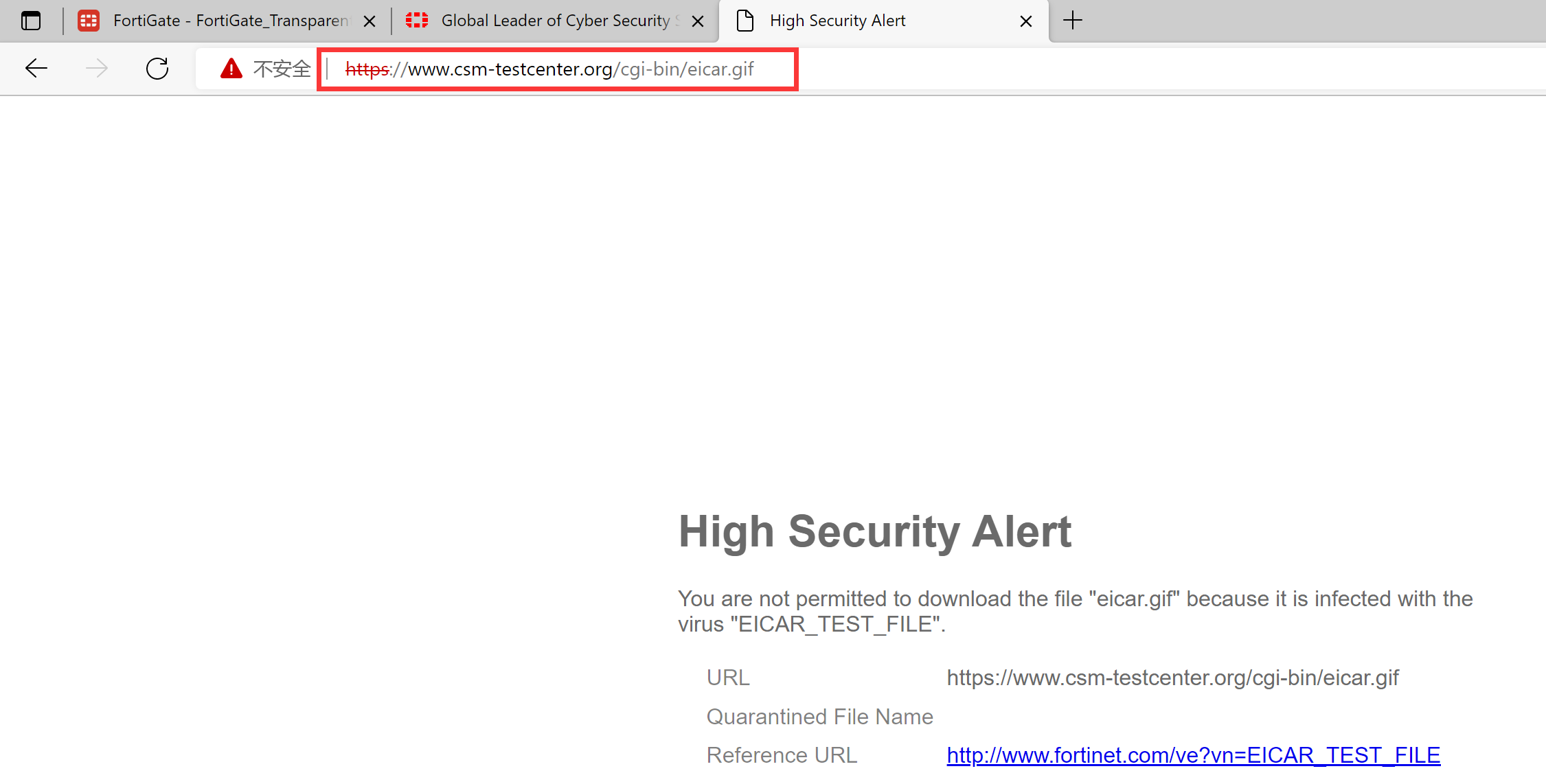

使用 PC 测试通过 HTTP 协议下载病毒测试文件,可以看到下载动作被 FortiGate 拦截。

在日志 & 报表 → 反病毒中可以看到相关拦截日志,协议为 HTTPS。