配置远程管理员

配置远程管理员

需求

要求使用 test 这个远程账号登陆 FortiManger,如果远程认证服务器失效,则使用 test 这个账号的逃生密码 test 进行登陆,另外其他的远程用户也需要可以登陆到 FortiManger。

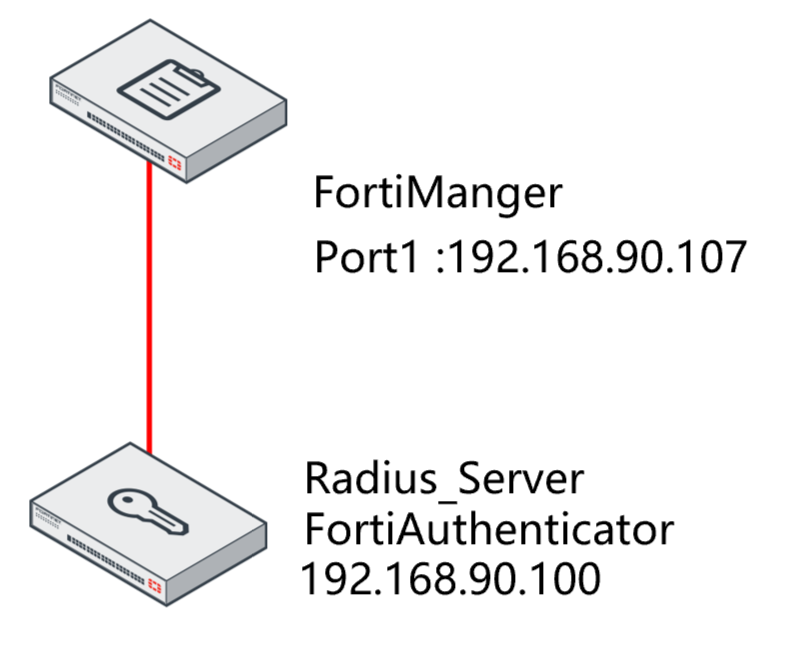

拓扑

配置步骤

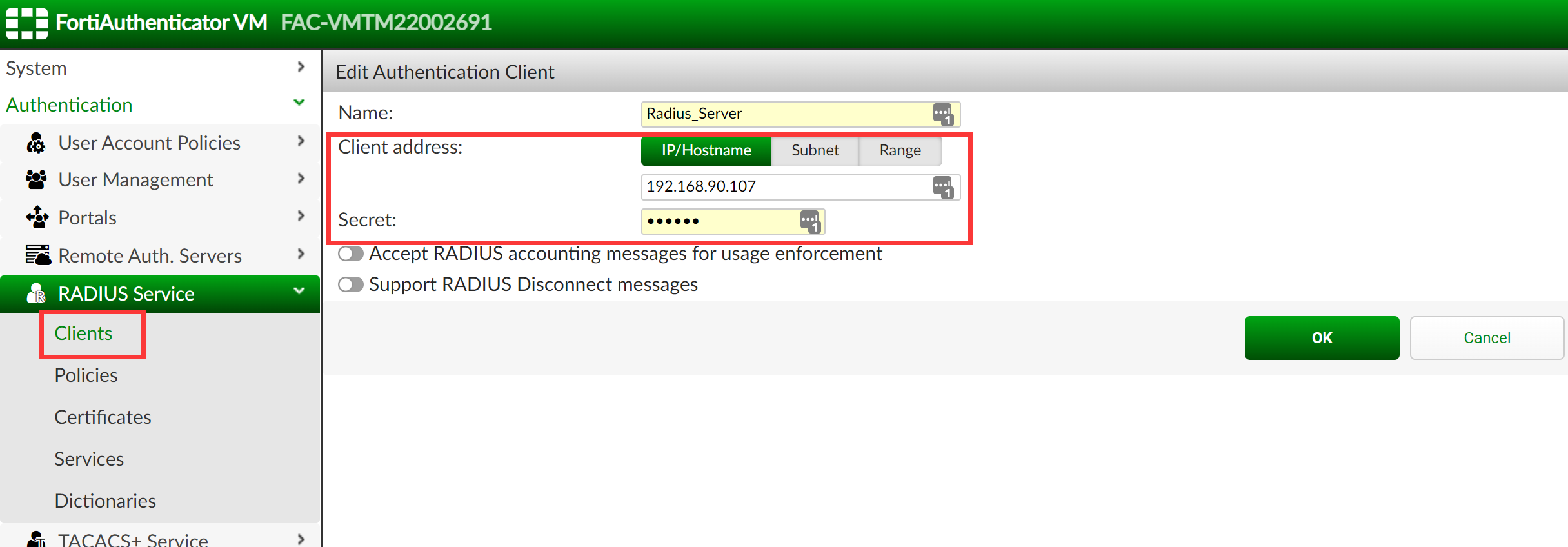

FortiAuthenticator 上配置 Radius 认证 client,IP 地址需要保函 FortiManger 的管理 IP 地址。

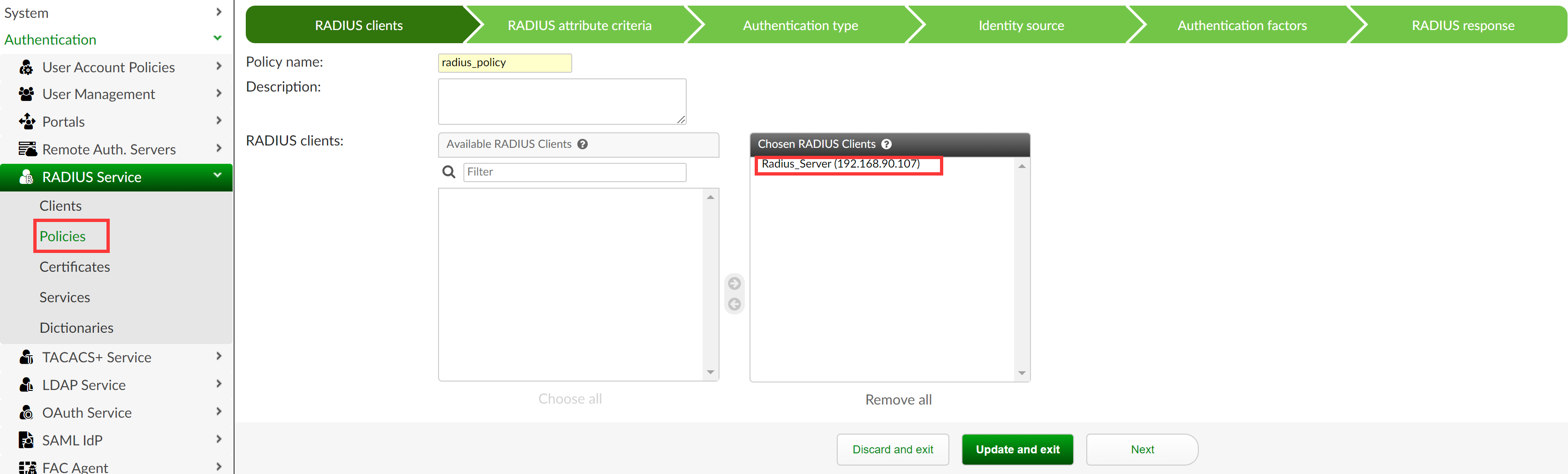

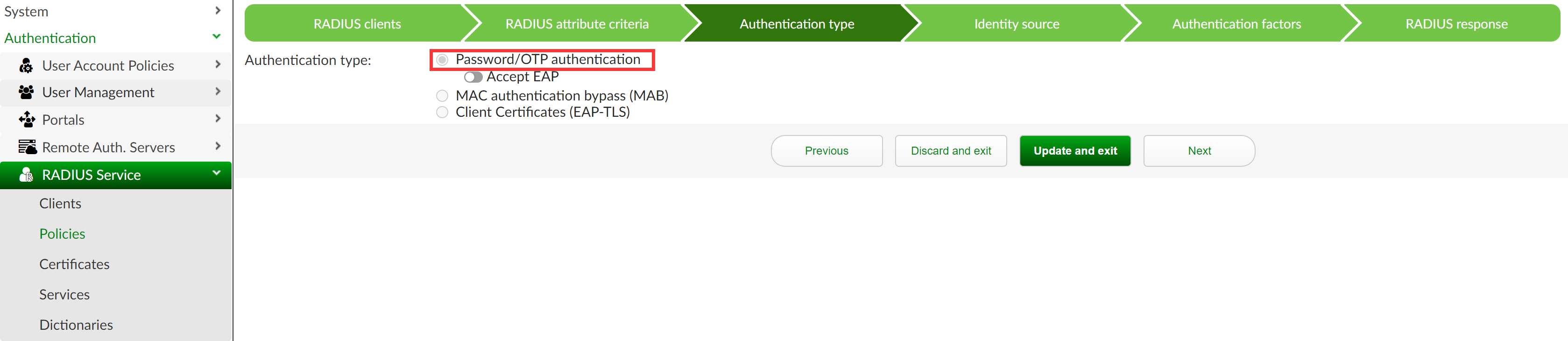

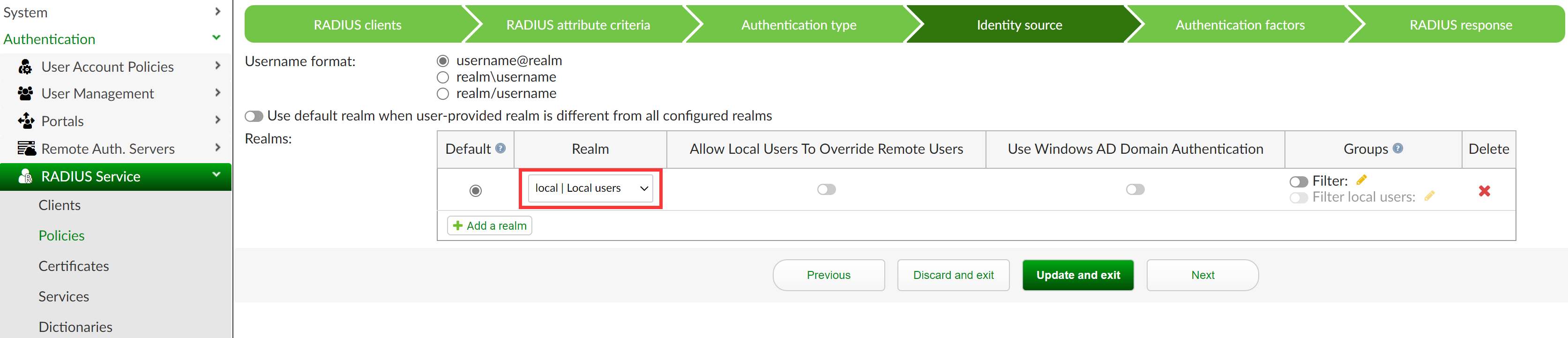

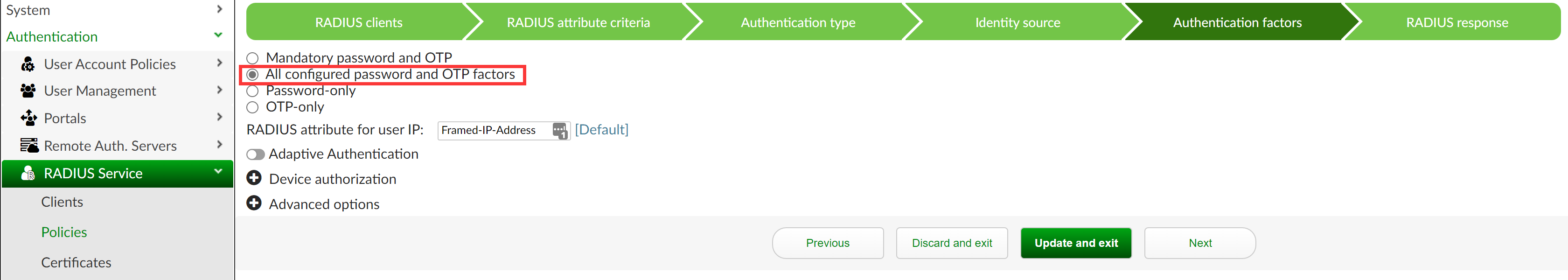

配置 Radius Profile,认证方式为本地密码认证。

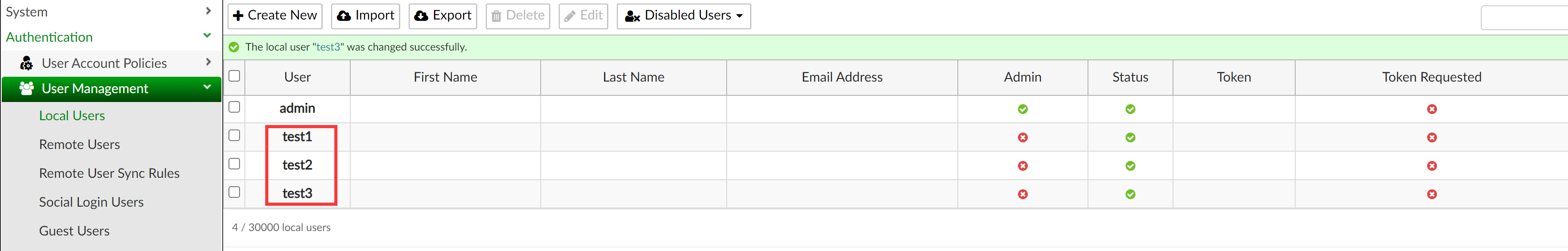

配置本地 Radius 账户 test1、test2、test3(密码均为 11111111)。

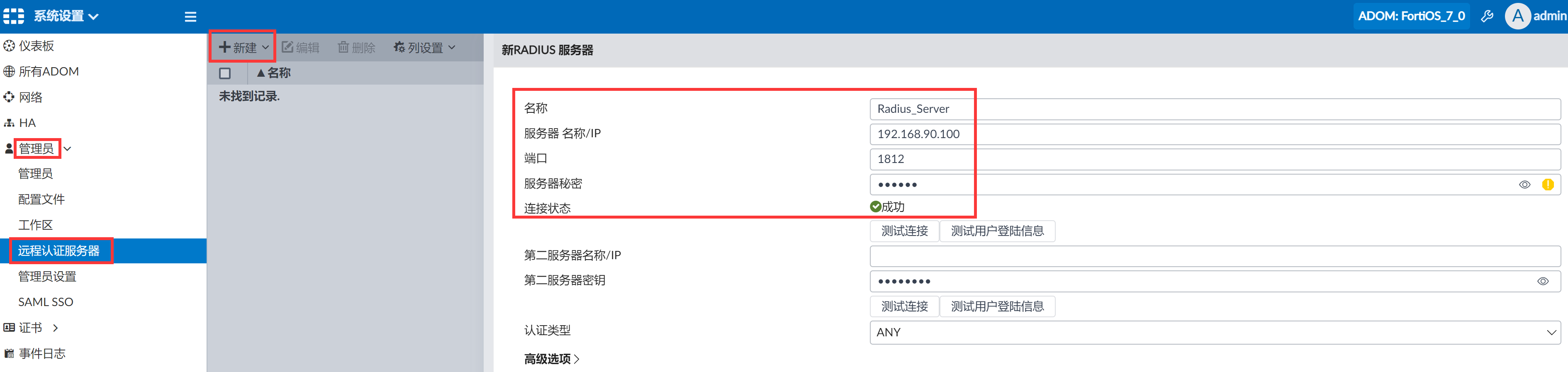

在 FortiManager 上创建远程 Radius 认证服务器,并测试成功。

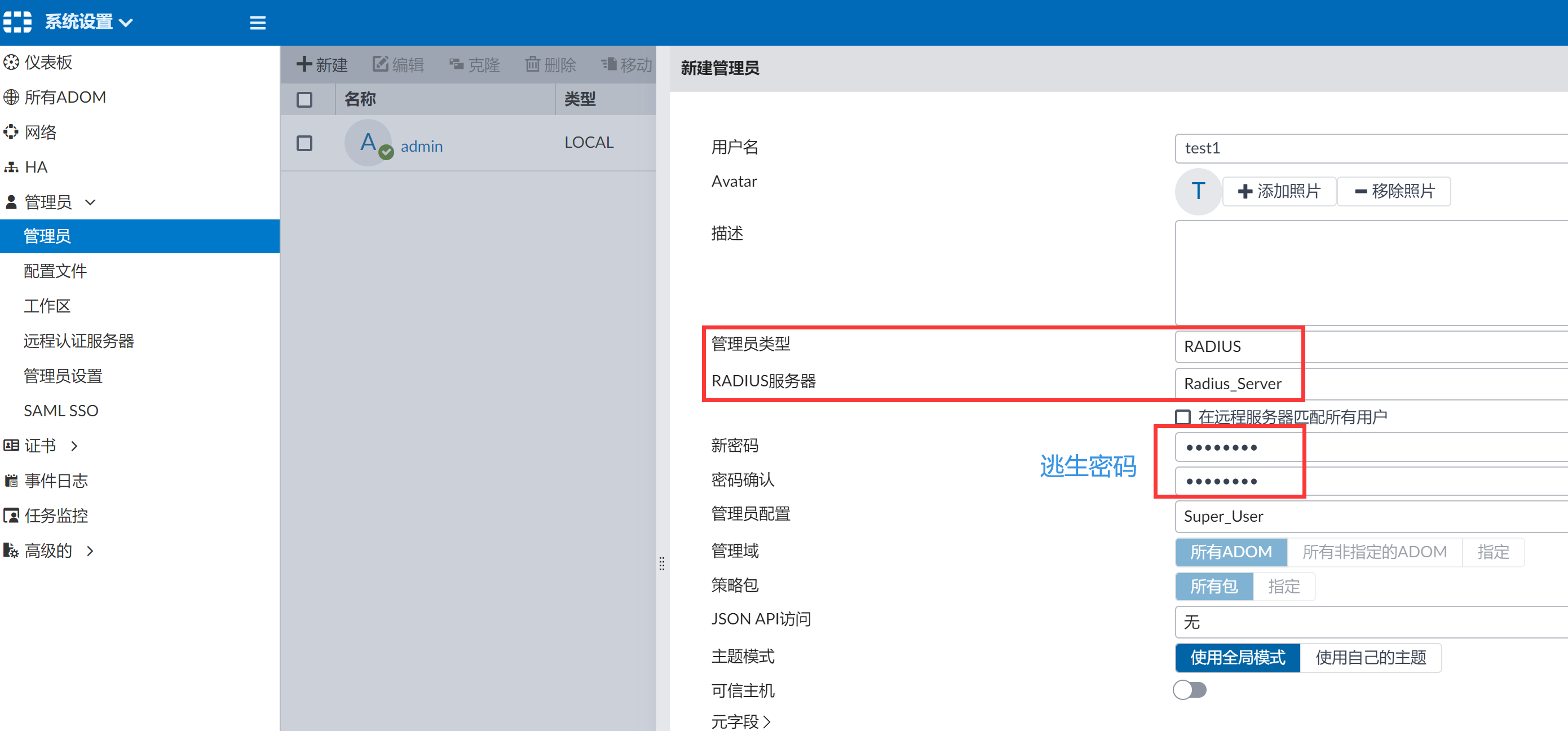

新建 Radius 管理员账户 test1(密码 Fortinet123#),不勾选“在远程服务器匹配所有用户”,这个账号必须先去 Radius 认证,认证通过可以登陆,如果 Radius 服务器出现了故障,则使用逃生账户密码(Fortinet123#)也可以登陆 FortiManger。

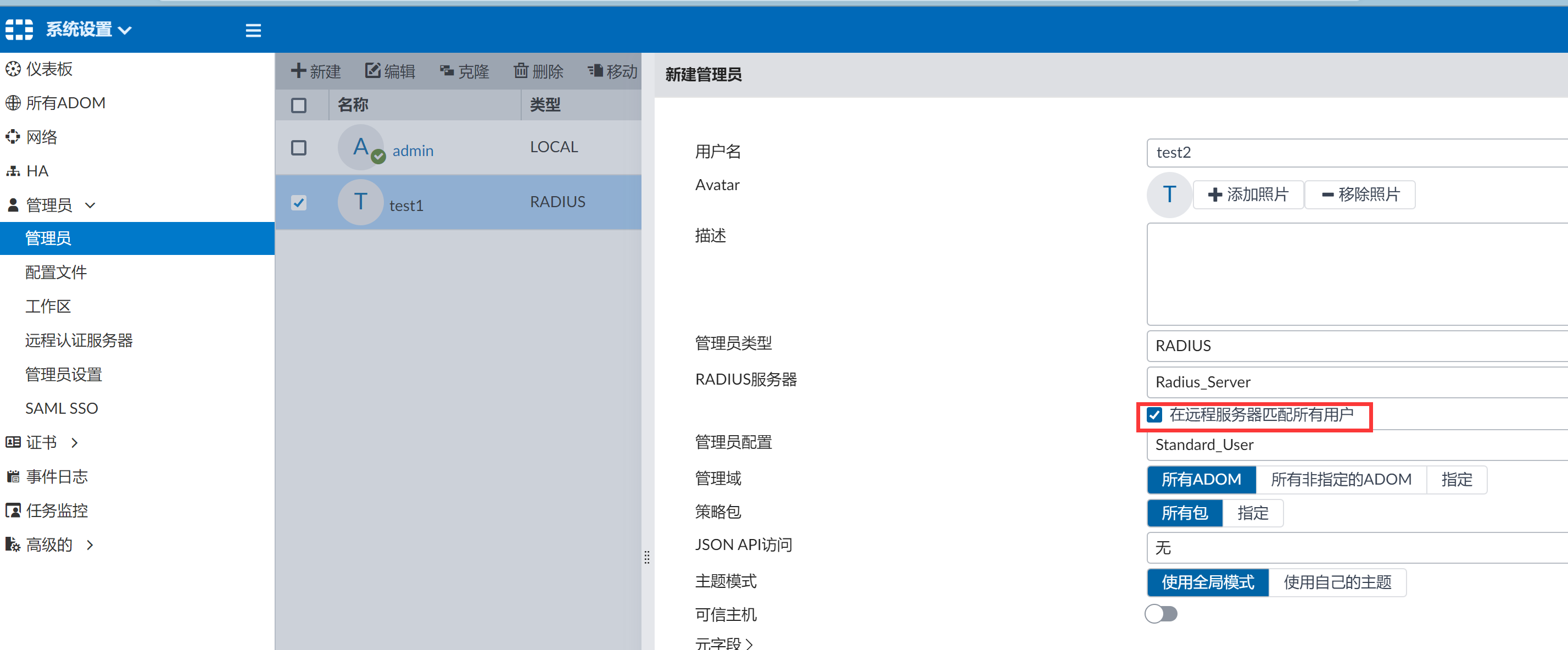

新建 Radius 管理员账户 test2,勾选“在远程服务器匹配所有用户”,这个帐号必须在 Radius 服务器认证,无本地逃生密码。

重要

关于存在于 FMG 本地的 admin 账号,通常如果对于账号管理不是特别的严格的话,我们都是建议保留这个 admin 账号,这样比较好,防止没有配置 test1 这样的明细的具备逃生密码的账号且 Radius 服务器故障的时候,无法登陆到 FMG。本地的 admin 相当于是另外一个逃生账号,当然密码需要保存好,另外平时尽量不要使用到本地的 admin 账号,只有当 Radius 服务器故障,且没有 test1 这样的逃生账号的时候,这个时候本地的 admin 才用来作为逃生账号使用。

结果验证

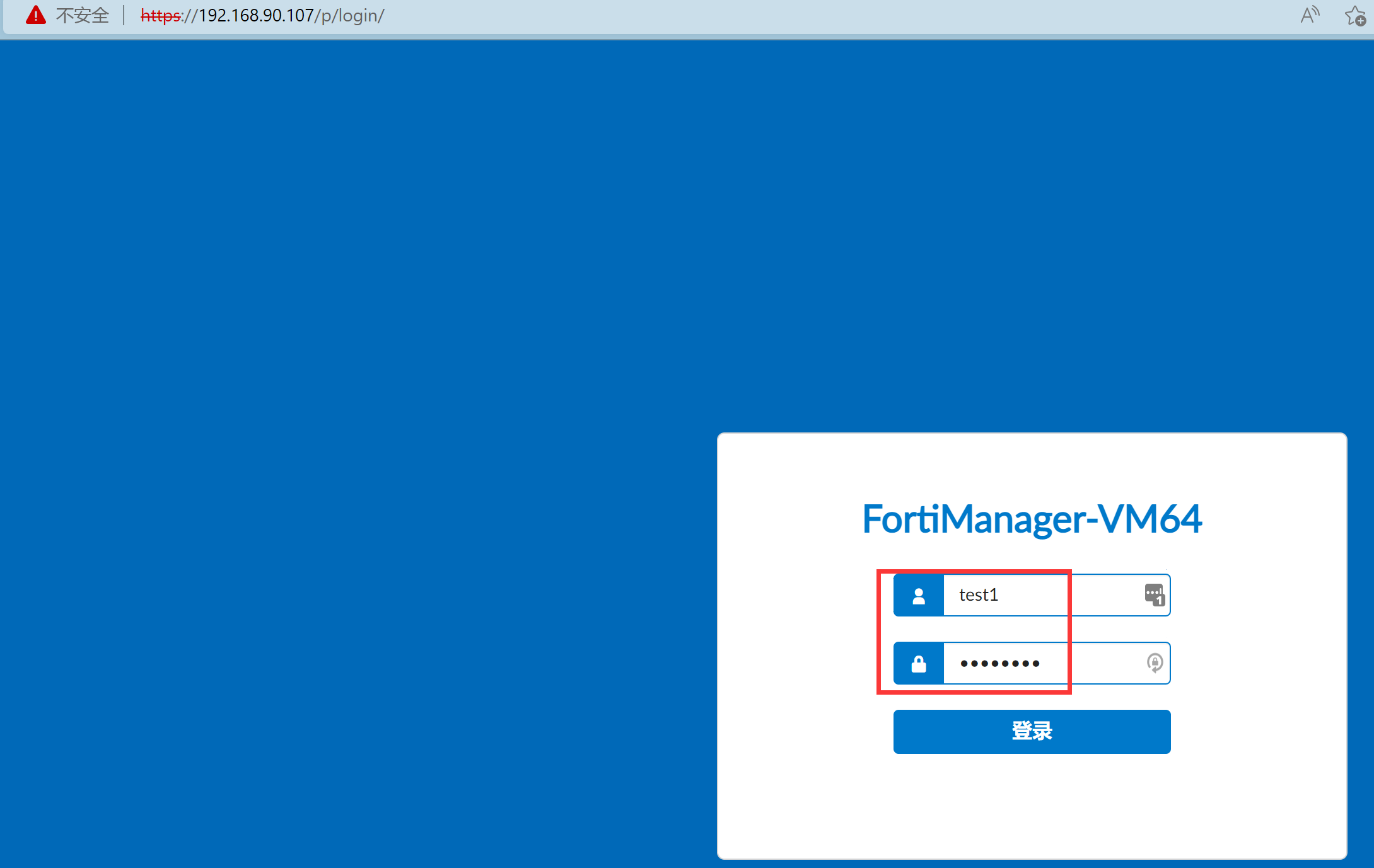

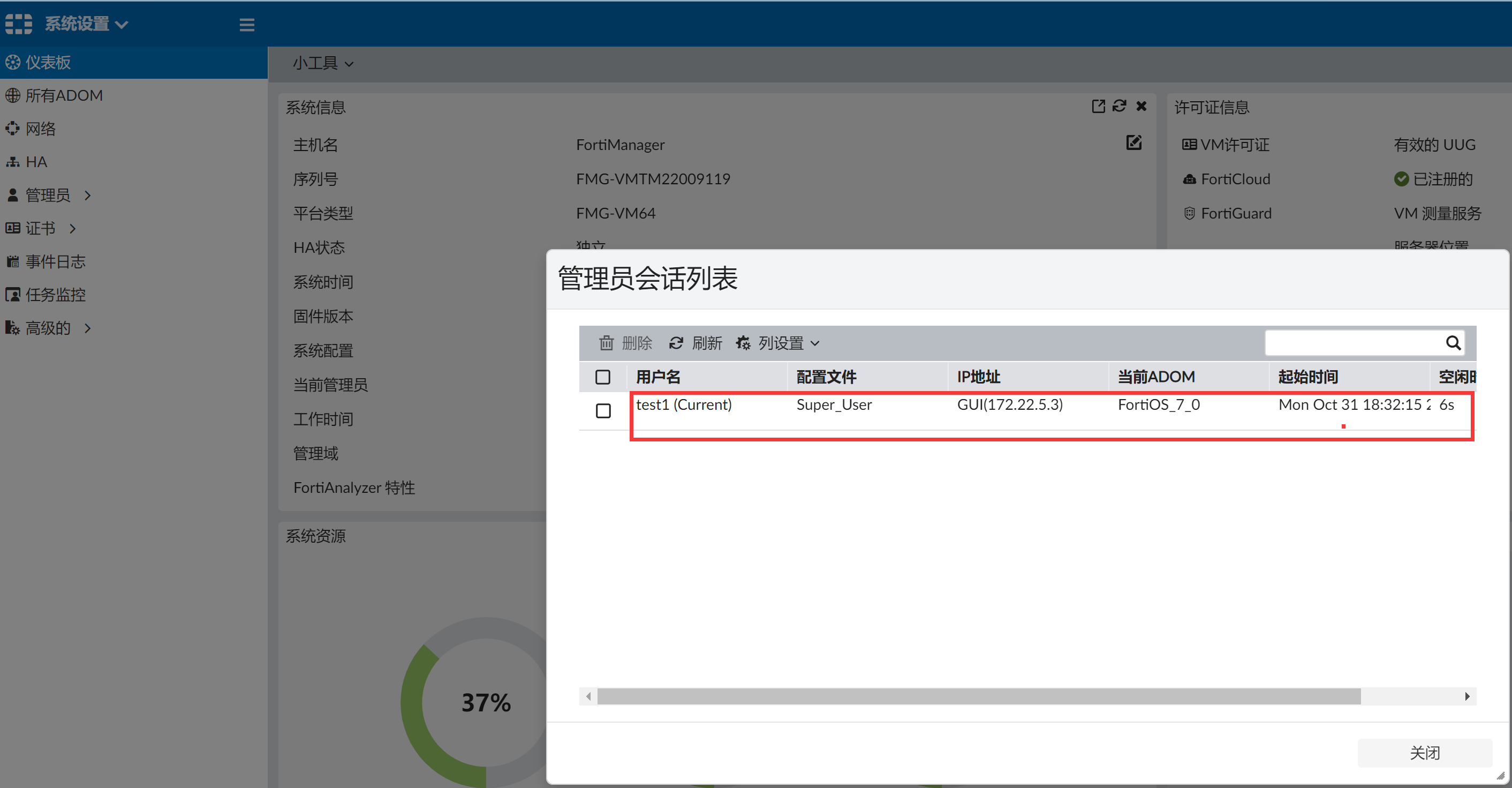

使用 test1 用户的 Radius 密码 11111111 登陆 FortiManager。

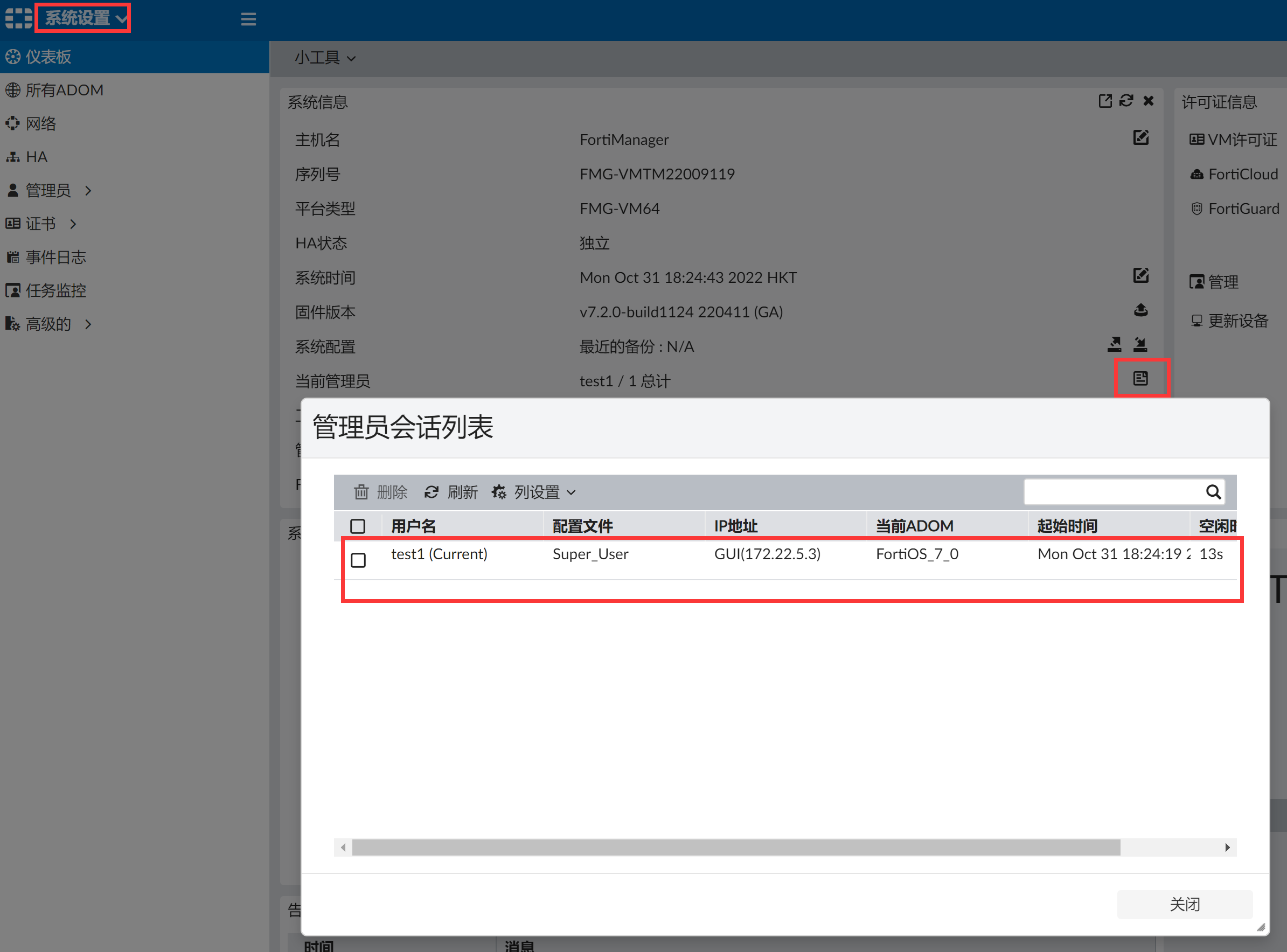

登陆成功后,在系统设置中可以看到在线用户。

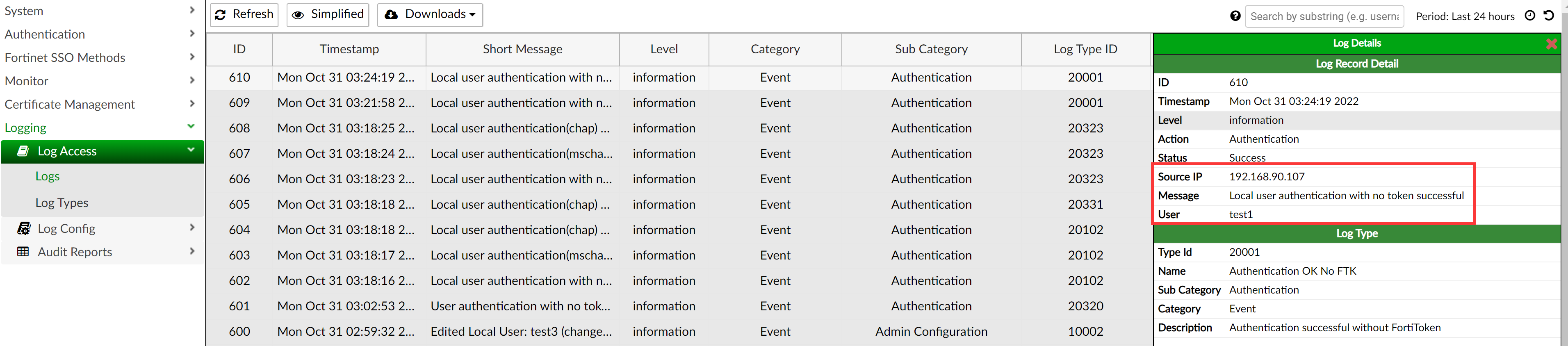

FAC 上 Radius 的登陆成功日志。

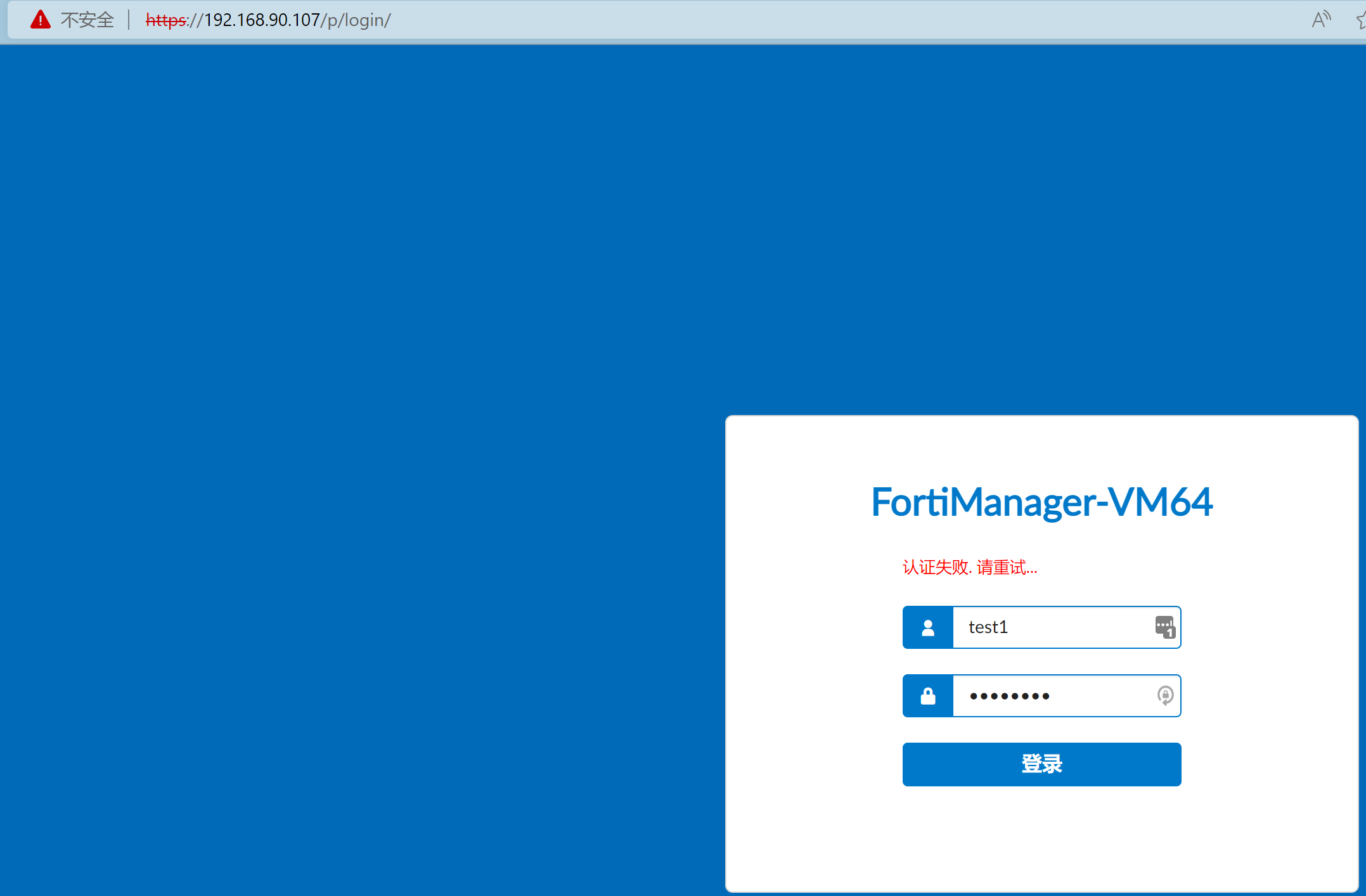

将 Radius 服务器关闭,再次使用 test1 和他的 Radius 密码 11111111 登陆 FortiManager,登陆失败。

这个时候就需要使用我们为 test1 设置的本地逃生密码 Fortinet123# 了,继续使用 zhangsan 账号和逃生密码登陆 FortiManger。

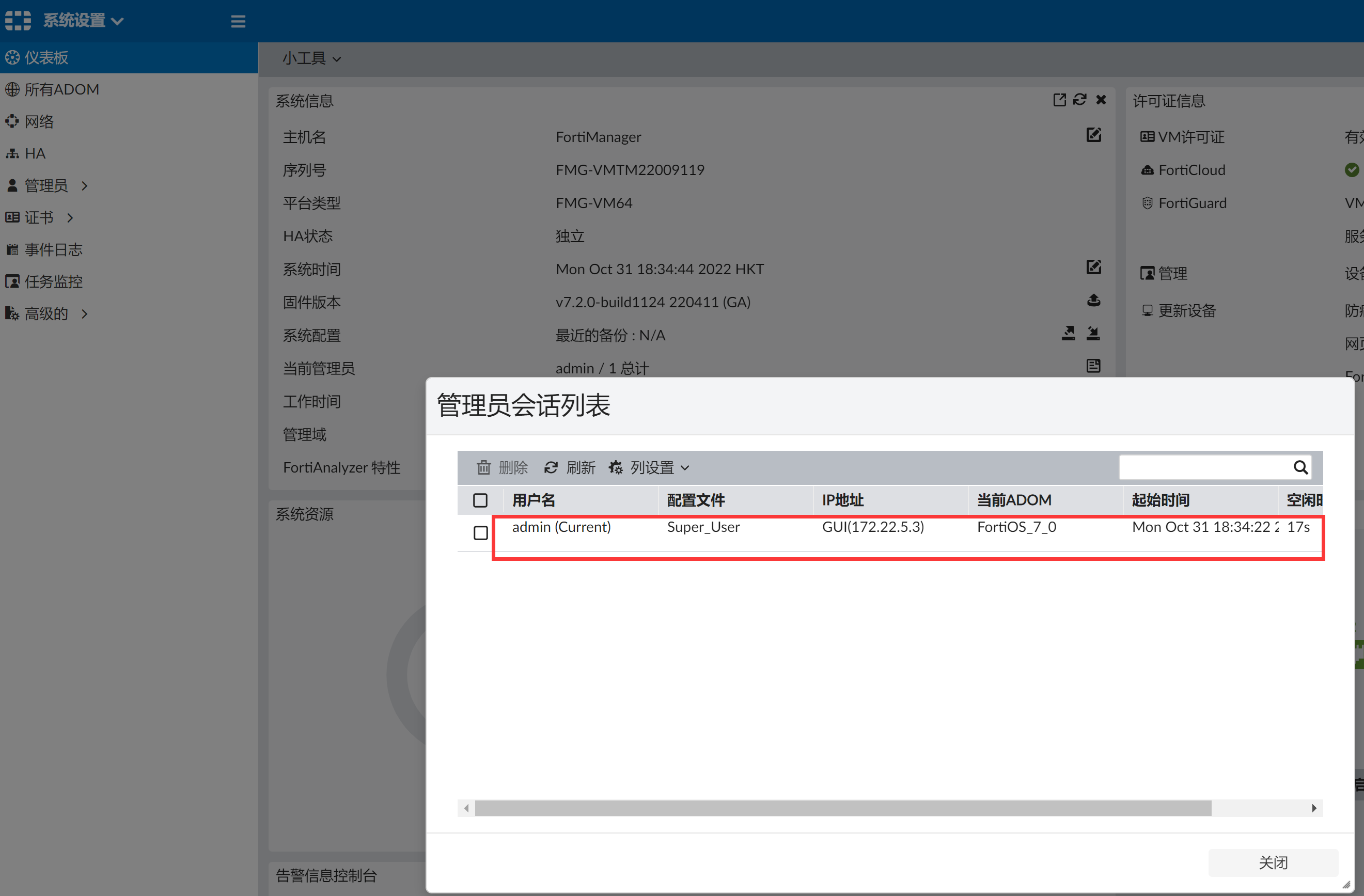

当然此时使用本地的 admin 账号也是可以登陆 FortiManger 的另外一个逃生账号。

重要

假如将 FMG 本地的 admin 账号删除了,这个情况下 admin 是没办法通过 Radius 认证成功的(Radius 故障了,不可达了),这个时候只能用 test1 的逃生密码登陆 FortiManger。而现在模拟的是我们没有删除本地的 admin 账号,因此这个情况下我们可以使用 admin 账号继续登陆 FortiManger,相当于另外的一个逃生账号。

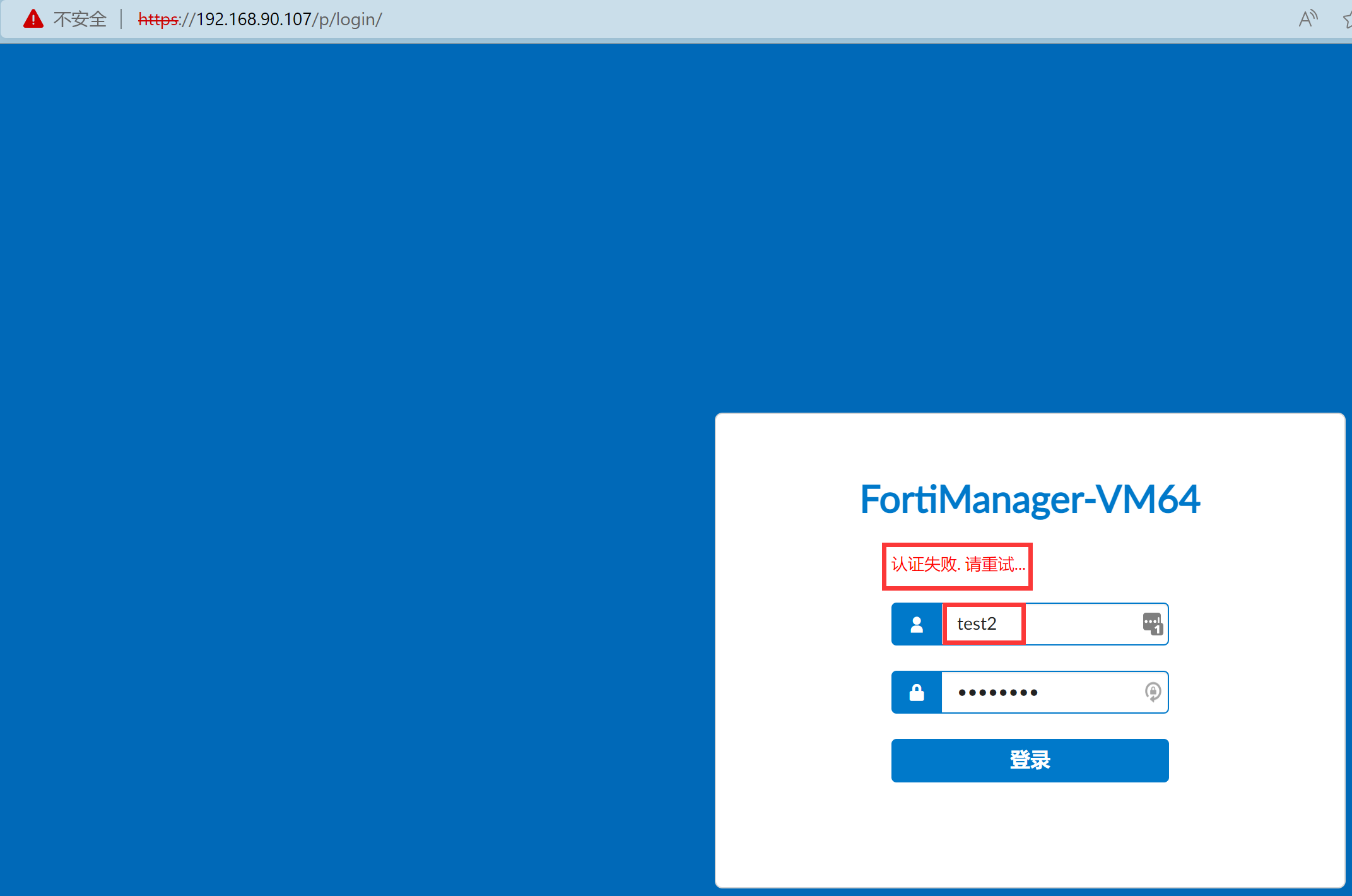

使用 test2 账户(Radius 用户密码 11111111)登陆,该账户只允许 Radius 认证,没有逃生密码,由于 FAC Radius 服务器已经关闭,该用户登录失败。

恢复 FAC 的 Radius 服务状态。

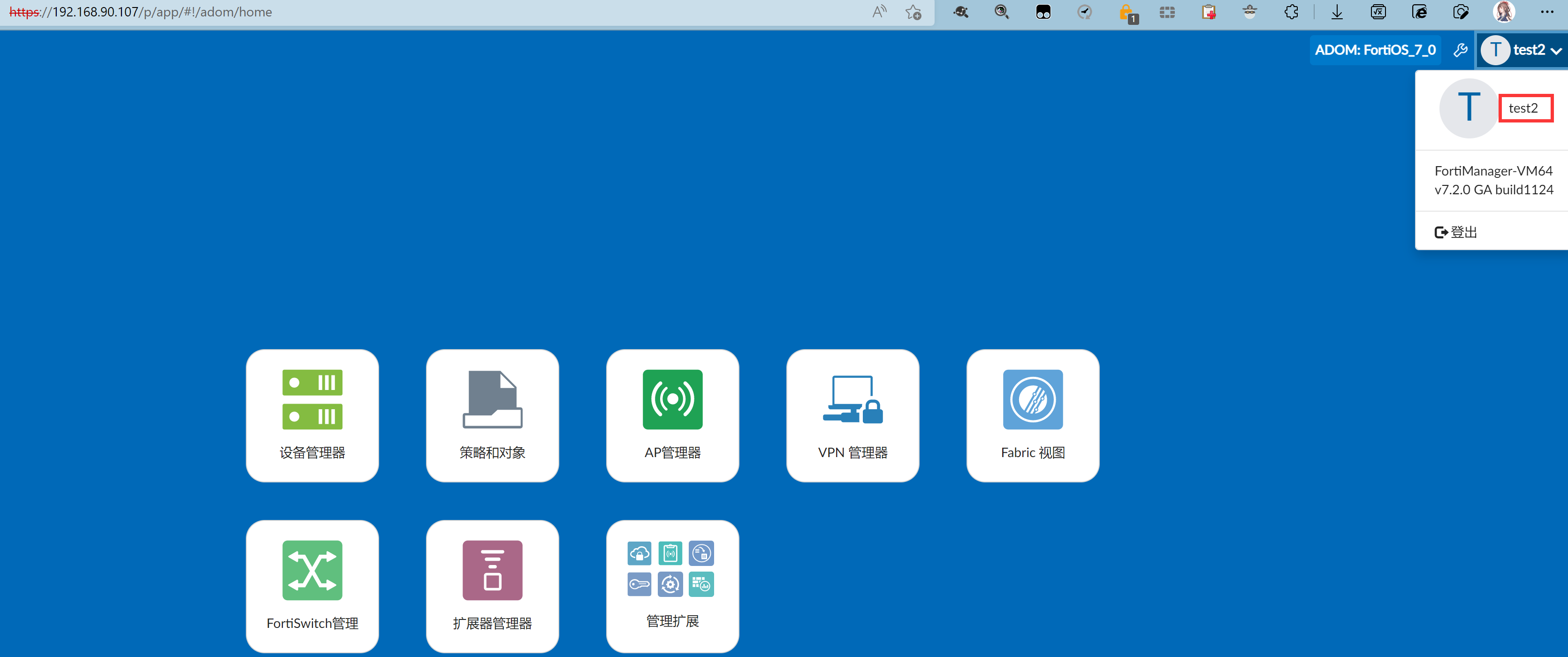

再次使用 test2(密码 11111111)用户登陆,使用 Radius 认证登陆成功。

重要

test2 配置的是标准管理员,不是超级管理员,因此看到的 FortiManger 内容有限。

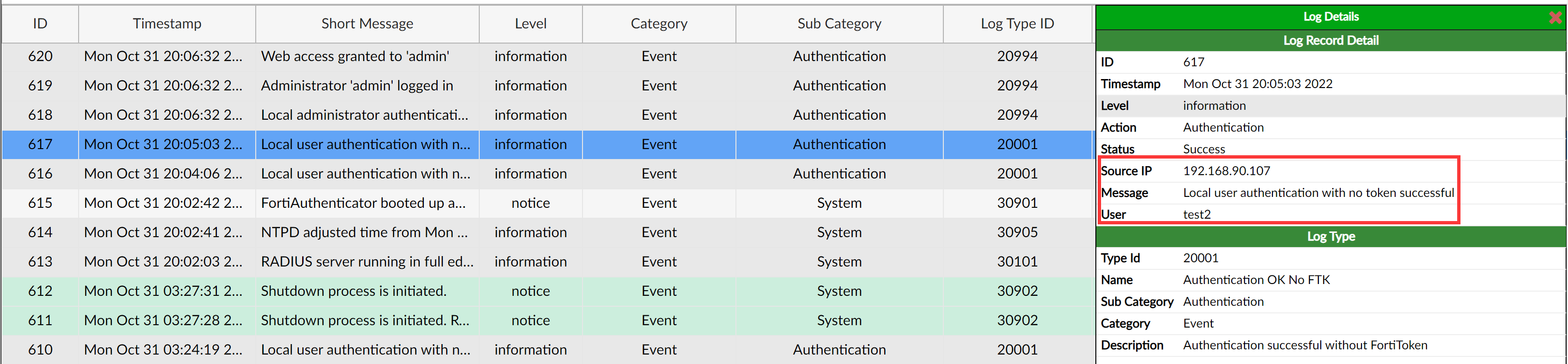

查看 FAC Radius 认证成功的日志。

总结

推荐方式 1(以上配置举例)

- 配置一个明细的 test1 账号 + 逃生密码

- 配置另外一个匹配远程 Radius 所有用户 test2

- 保留本地 admin 账号(作为另外一个远程 Radius 的本地逃生账号)

- 远程用户全部可以登录,如果 Radius 服务器故障,可以使用 test1 的账号和逃生密码登陆,另外还可以使用本地的 admin 账号逃生登陆

推荐方式 2

- 保留本地 admin 账号(作为远程 Radius 的本地逃生账号)

- 配置一个匹配远程 Radius 所有用户的账户

- 远程用户全部可以登录,如果 Radius 服务器故障,可以使用本地的 admin 账号逃生登陆