LDAPS CA 强制认证

2025/12/16LDAP 认证≥ 7.4.4大约 2 分钟

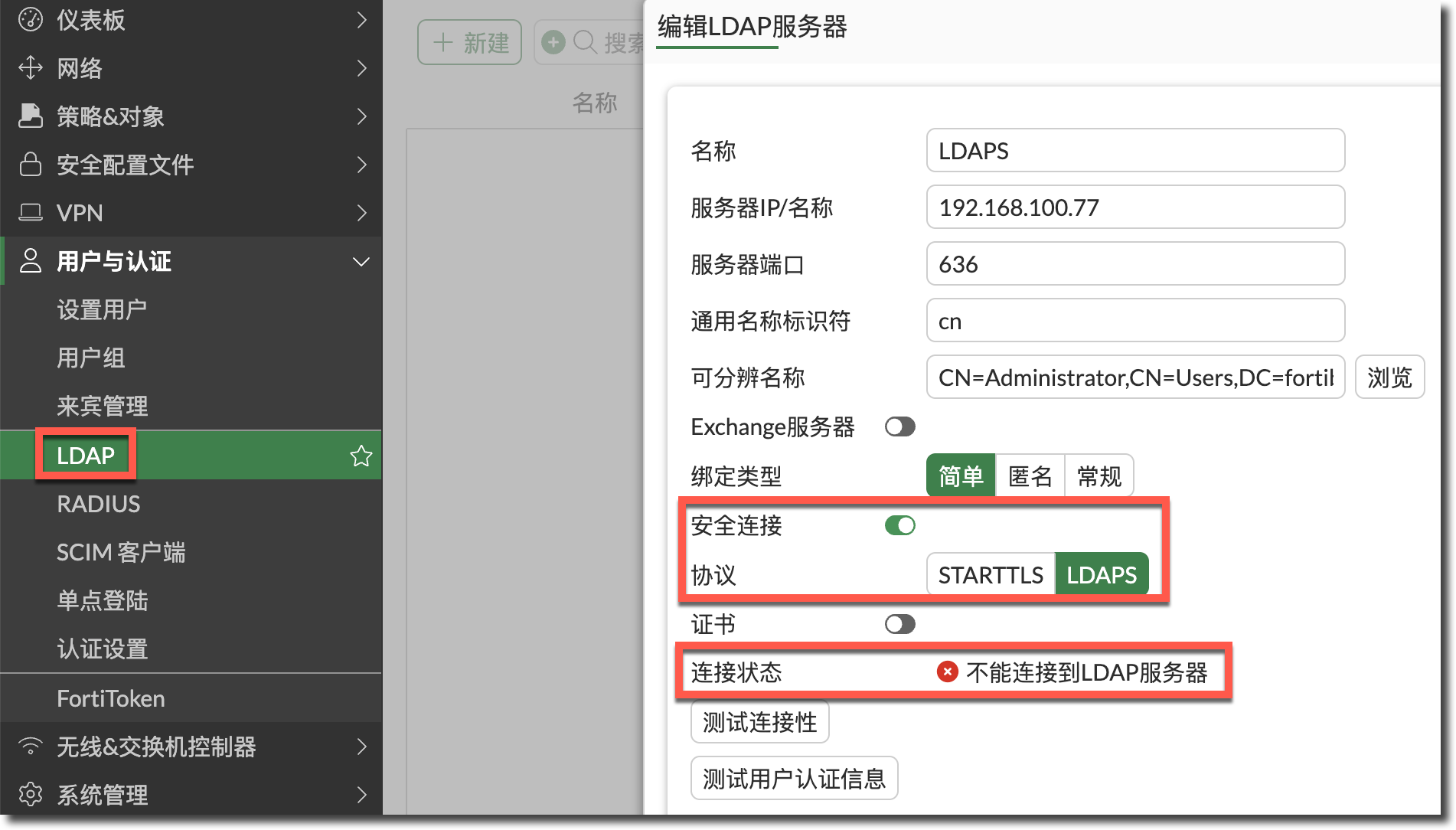

LDAPS CA 强制认证

功能介绍

自 FortiOS 7.4.4 版本开始,FortiGate 在 LDAPS/STARTTLS 配置中实施了证书颁发者强制执行。也就是说,服务器的证书颁发者证书(根证书)必须安装在 FortiGate 上,否则认证将会失败。

diagnose debug app fnbamd -1

diagnose debug enable

[433] start_remote_auth-Total 1 server(s) to try

[1881] handle_req-r=4

[1378] __ldap_tcps_connect-Start ldap conn timer.

[1666] __verify_cb-Cert error 20, unable to get local issuer certificate. Depth 0. Subject '/CN=ion-kvm88.labtest.local'

[1345] __ldap_tcps_connect-tcps_connect(10.192.11.88) failed: ssl_connect() failed: 167772294 (error:0A000086:SSL routines::certificate verify failed).

[1642] __ldap_error-Ret 5, st = 0.

[1679] __ldap_error-

[1485] __ldap_tcps_close-closed.

[1567] __ldap_conn_stop-Stop ldap conn timer.即使没有选择“服务器证书”(ca-cert),FortiGate 也要求验证 LDAP 服务器的 CA 证书。

config user ldap

edit "LDAPS"

set server "192.168.100.177"

set server-identity-check disable

set cnid "cn"

set dn "CN=Administrator,CN=Users,DC=fortibj,DC=com"

set type regular

set username "adminfw"

set password xxxxx

set secure ldaps

set ca-cert ""

set port 636

next

end解决方法

为避免出现此错误,需要将签署服务器证书的根证书导入到 FortiGate 证书存储库中。可以通过以下步骤完成:

导入根 CA 证书到 FortiGate(步骤请参考:系统管理 → 系统设置 → 证书管理章节)。

重新测试 LDAPS/STARTTLS 认证连接。

在

fnbamd的 debug 信息中,服务器证书(深度 0)和根 CA(深度 1)都已正确安装。diagnose debug app fnbamd -1 diagnose debug enable [433] start_remote_auth-Total 1 server(s) to try [1881] handle_req-r=4 [1378] __ldap_tcps_connect-Start ldap conn timer. [1669] __verify_cb-Cert preverify ok. Depth 1. Subject '/DC=local/DC=labtest/CN=labtest-ION-KVM88-CA' [1669] __verify_cb-Cert preverify ok. Depth 0. Subject '/CN=ion-kvm88.labtest.local' [1378] __ldap_tcps_connect-Start ldap conn timer. [1363] __ldap_tcps_connect-tcps_connect(10.192.11.88) is established. Current state: Connecting. [1120] __ldap_auth_ctx_reset- [984] __ldap_next_state-State: Connecting -> Admin Binding [1378] __ldap_tcps_connect-Start ldap conn timer. [1221] __ldap_rxtx-fd 10, state 2(Admin Binding) [1223] __ldap_rxtx-Stop ldap conn timer.

注意事项

如果在导入了根证书后仍然出现 Unknown CA 错误,请确保根证书被正确安装到远程 CA 存储区,而不是本地 CA 存储区。若证书安装在本地 CA 存储区,认证会失败。