证书管理

证书管理

数字证书是一个经证书授权中心(CA)数字签名的、包含公钥拥有者信息以及公钥,并且在特定的时间段内有效的文件。

FortiGate 证书类型

这里使用 FortiAuthenticator作为证书服务器,生成证书并导入 FortiGate。

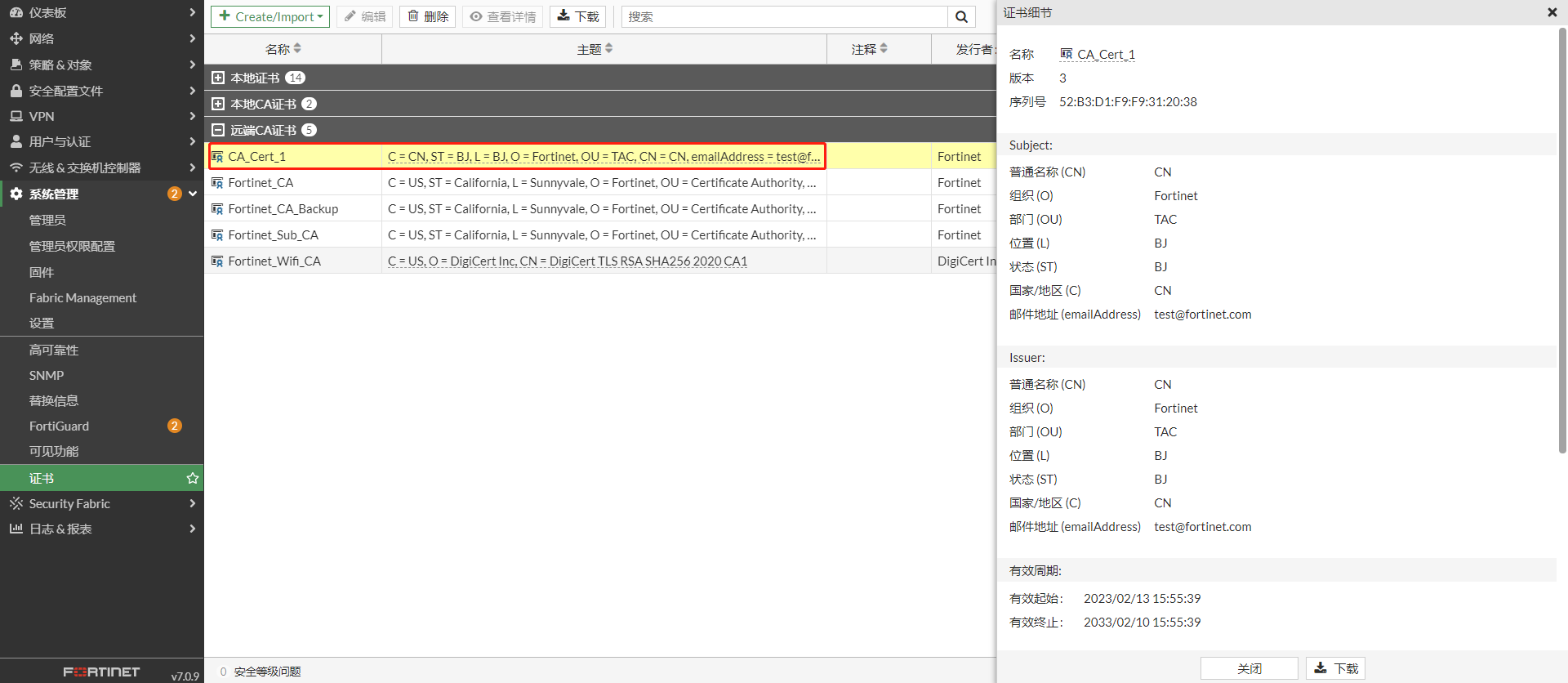

远端 CA 证书

远程 CA 证书是只有 CA 的公钥,用于验证证书的有效性,如 SSLVPN 中验证终端的证书。

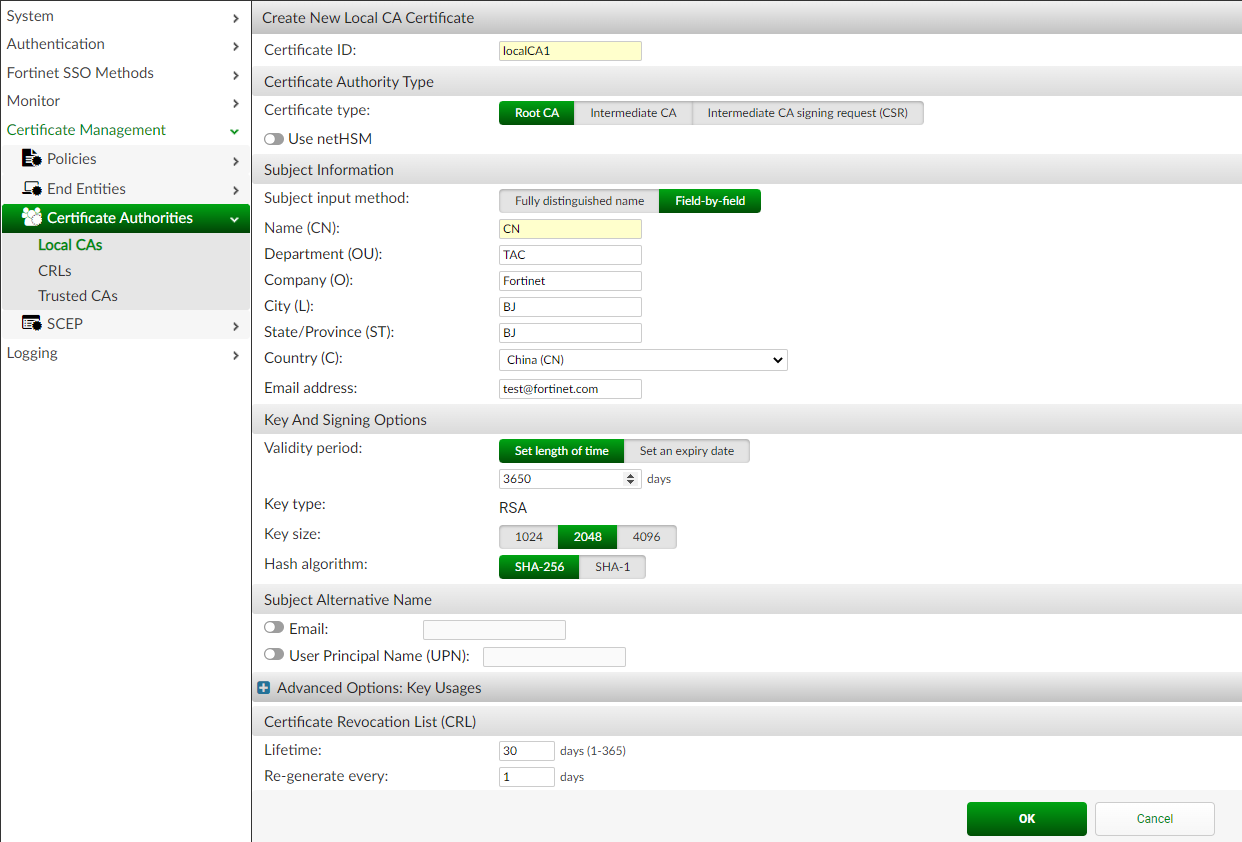

1.FortiAuthenticator 生成根 CA 证书

选择“Certicate Managerment”-->” Certificate Authorities“-->“Local CAs”,点击“Create New”,输入 CA 名称及证书信息,并点击“确认”。

2.导出 CA 证书

导出的文件为 localCA1.crt

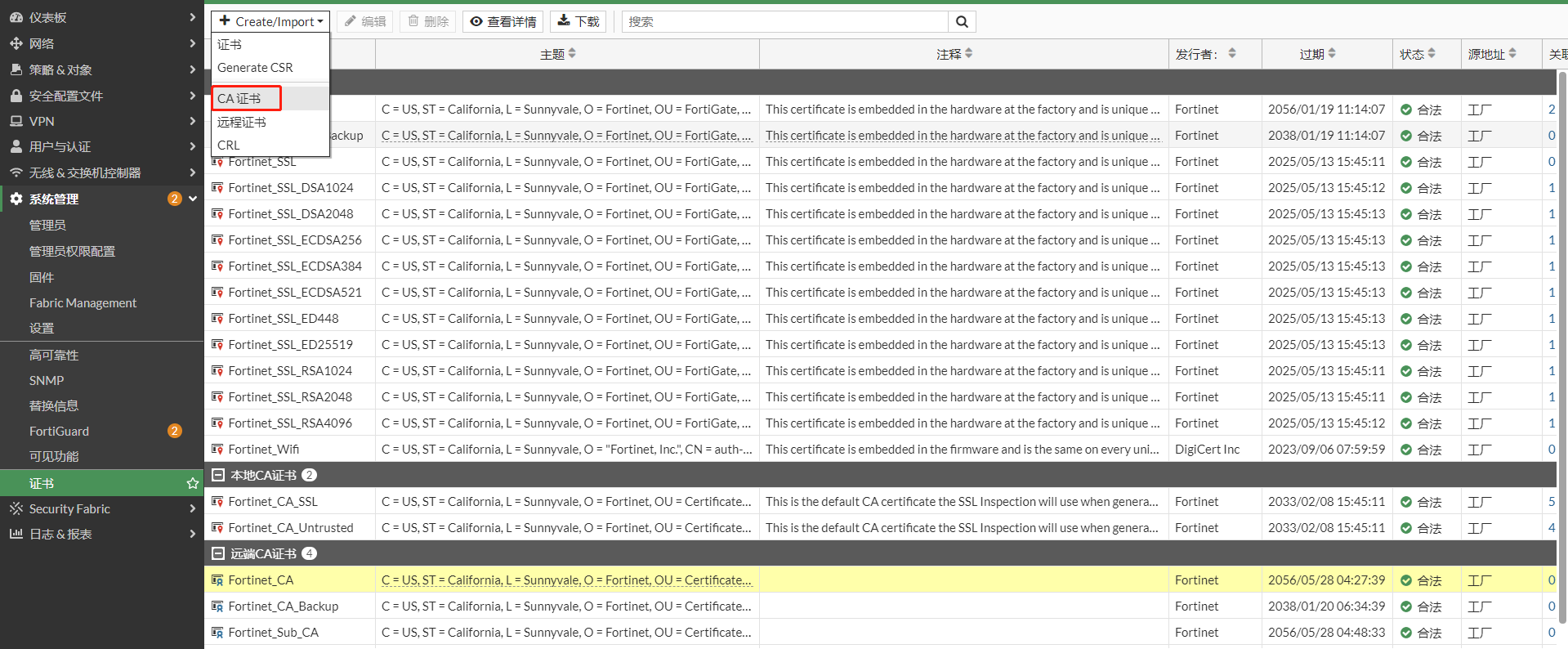

3.导入 FortiGate

选择“系统管理”-->“证书”,点击“Create/Import”,选择“CA 证书”。

选择“文件”,上传 CA“localCA1.crt”。

4.查看导入的证书

本地 CA 证书

本地 CA 证书是具有 CA 的公钥和私钥,具有签发能力的 CA 证书,如重签发 portal 认证的证书。

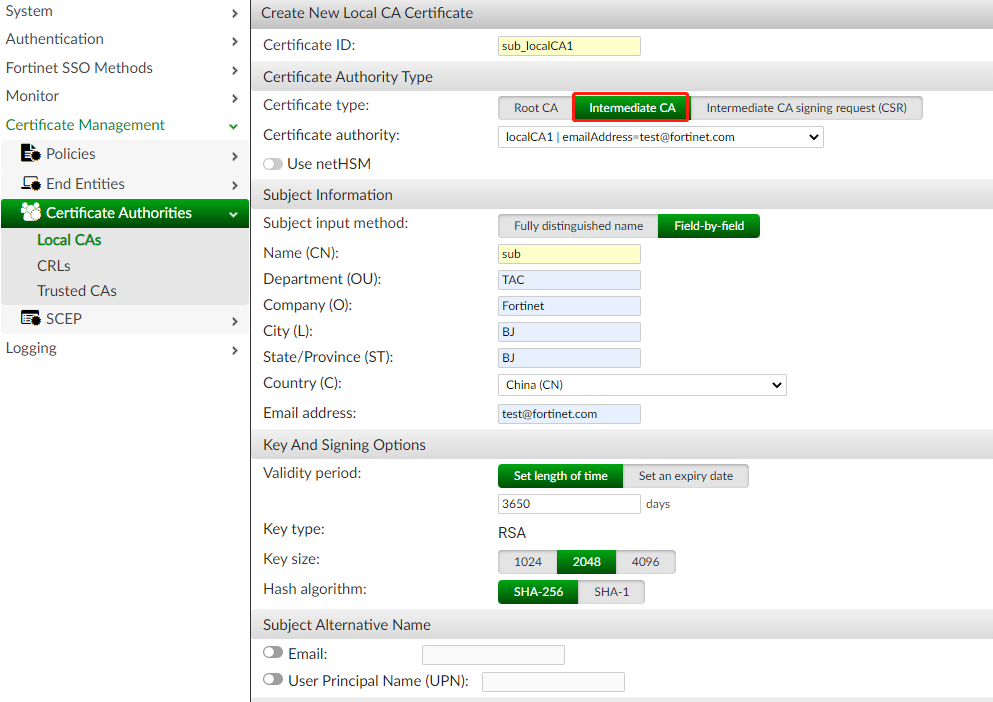

1.FortiAuthenticator 生成中间 CA 证书

选择“Certicate Managerment”-->” Certificate Authorities“-->“Local CAs”,点击“Create New”,输入 CA 名称及证书信息,证书类型选择“Intermediate CA“,指定签发的根 CA,并点击“确认”。

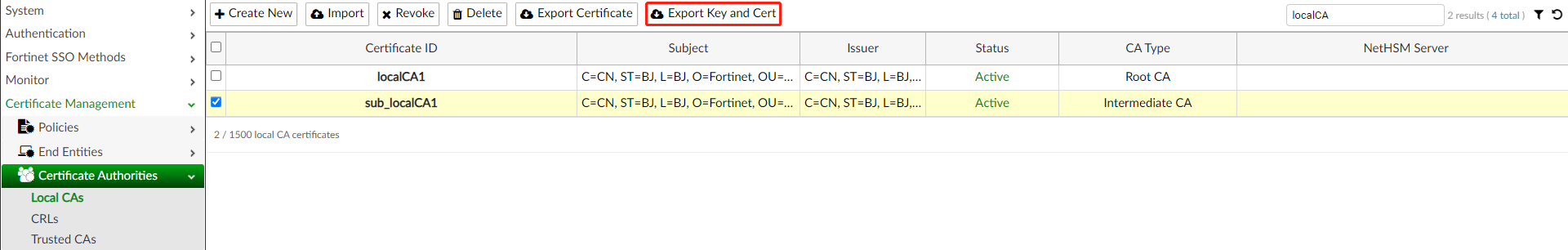

2.导出 CA 公钥和私钥

点击” Export Key and Cert“。

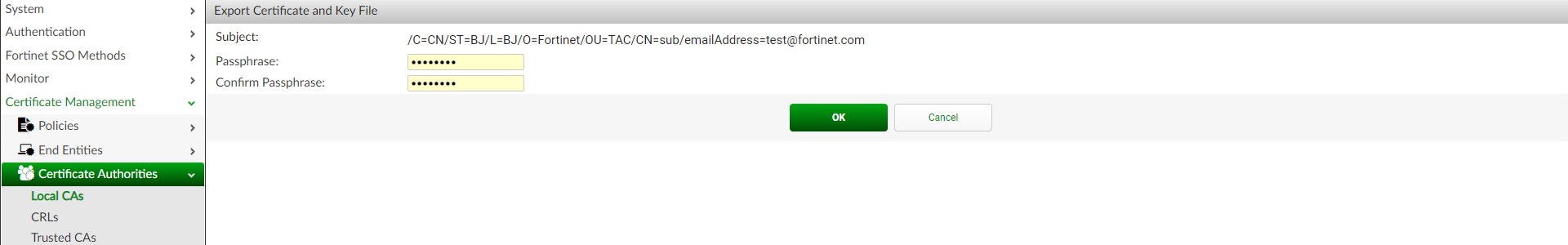

输入用于保护证书的密码。

下载证书,文件名是 sub_localCA1..p12

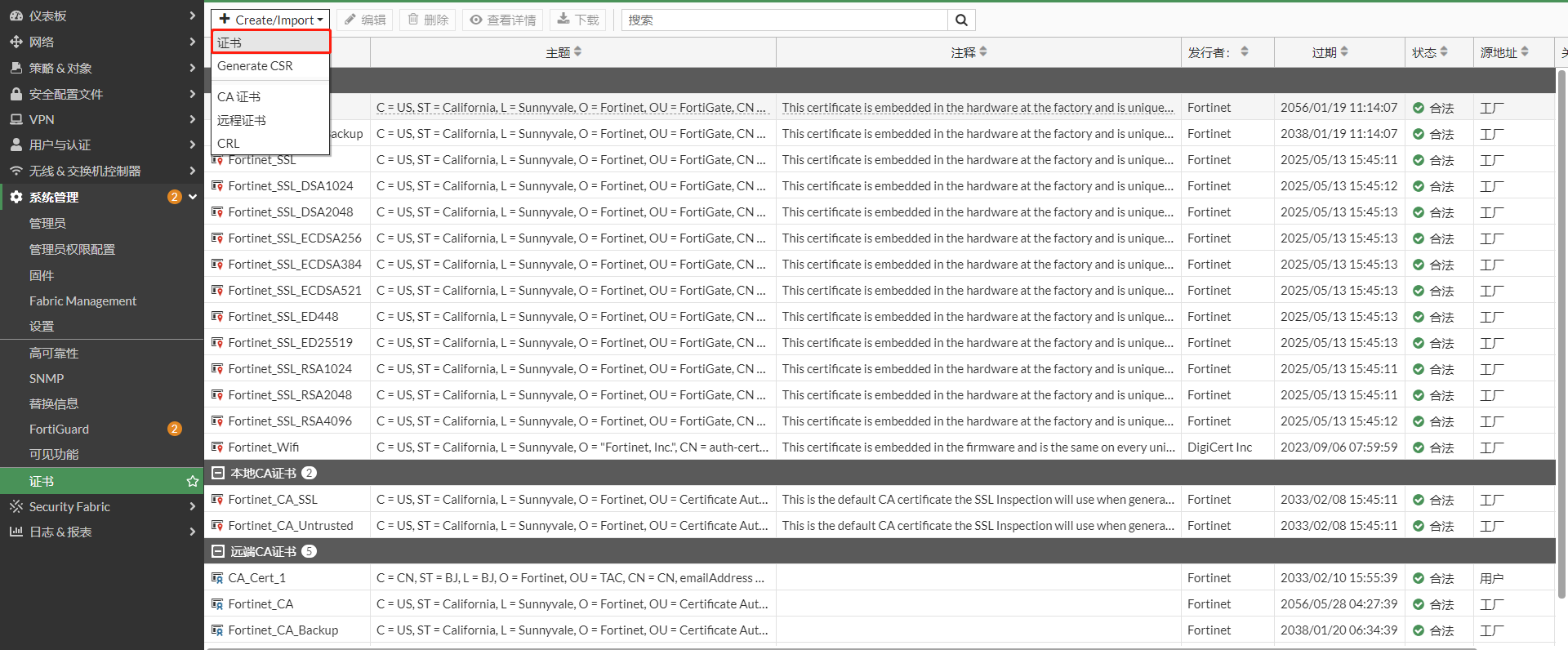

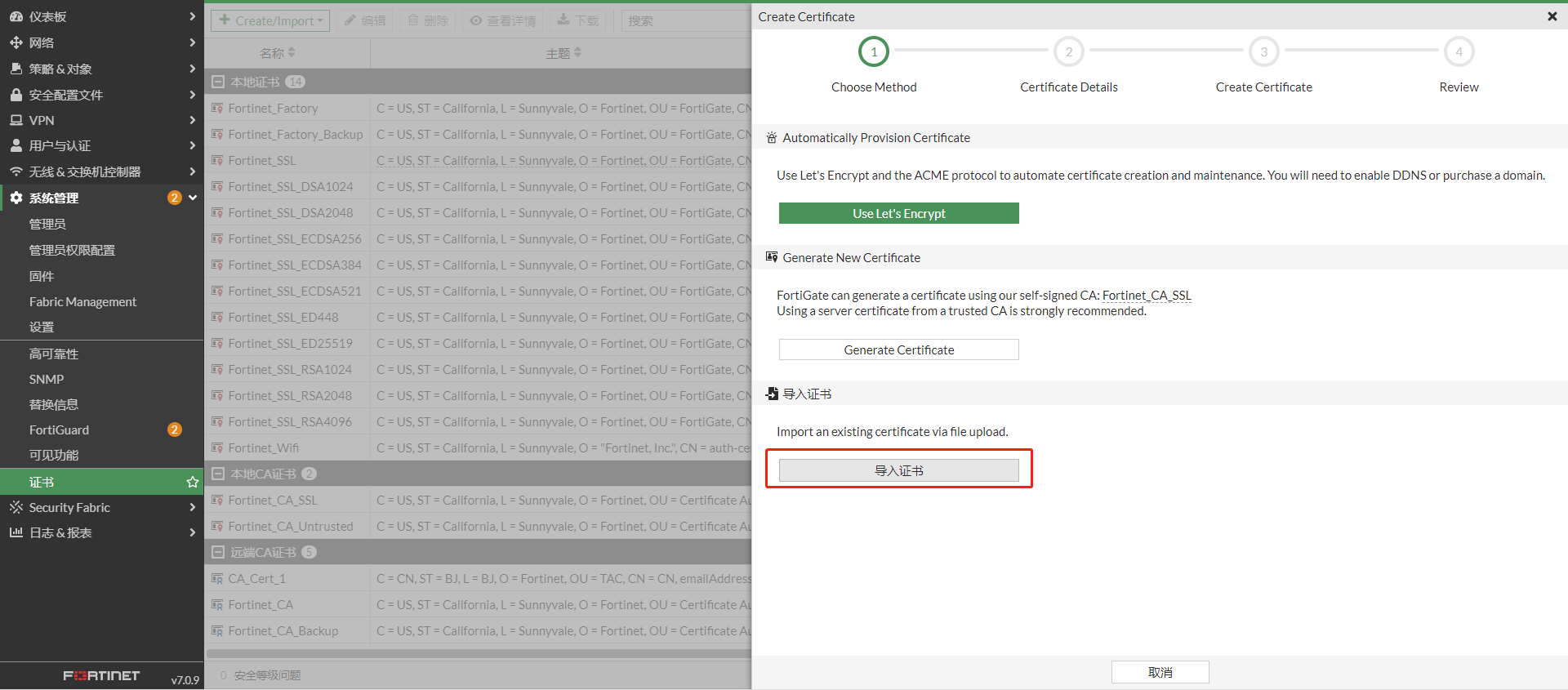

3.导入 FortiGate

选择“系统管理”-->“证书”,点击“Create/Import”,选择“证书”。

点击”导入证书“。

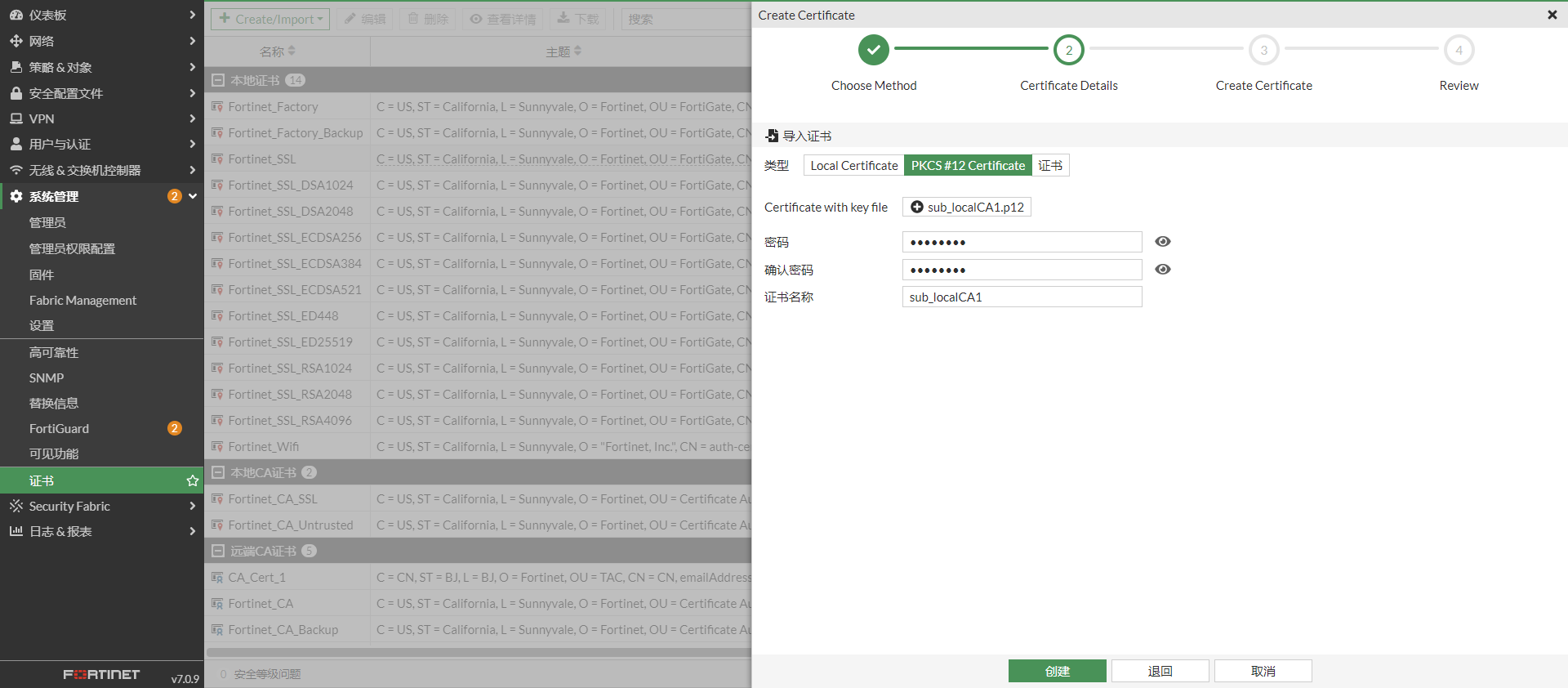

选择” PKCS#12 Certificate“,输入证书的密码,点击”创建“。

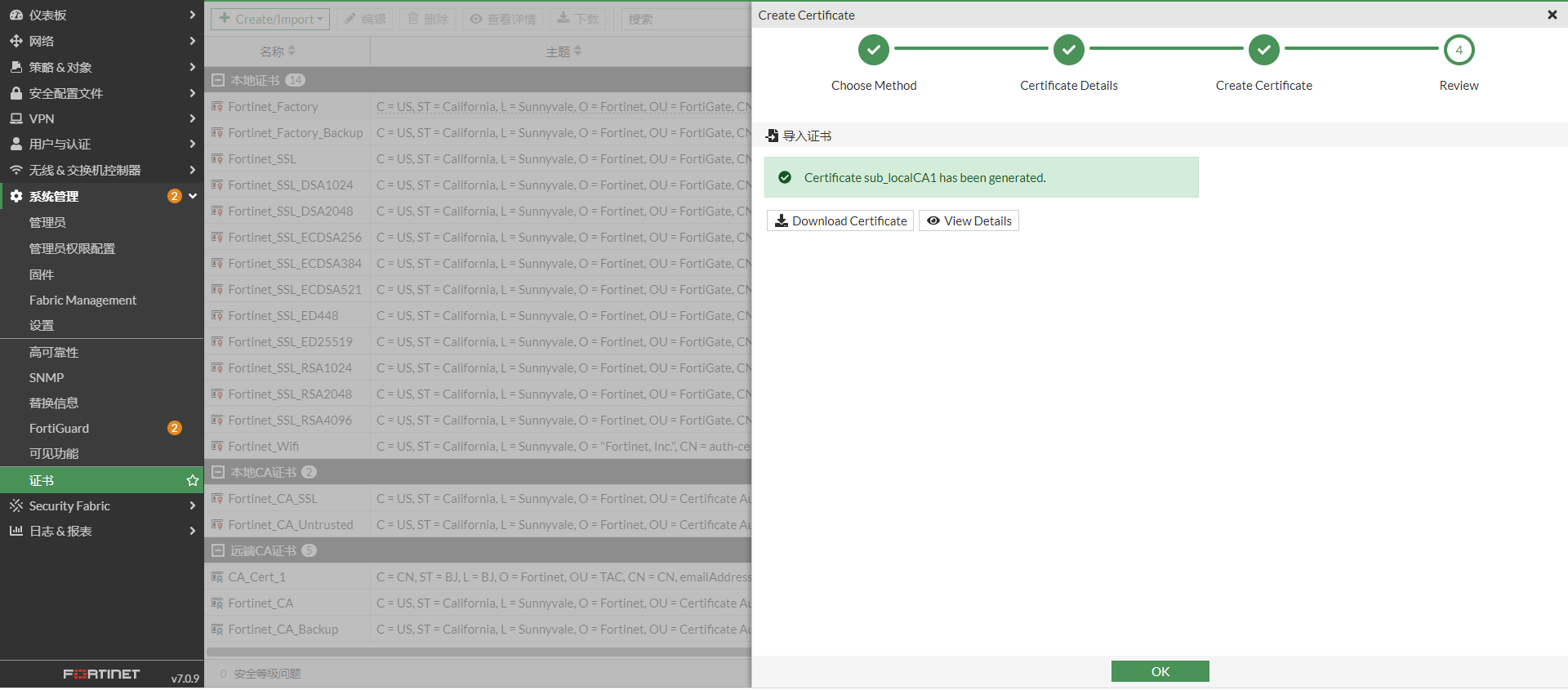

导入成功

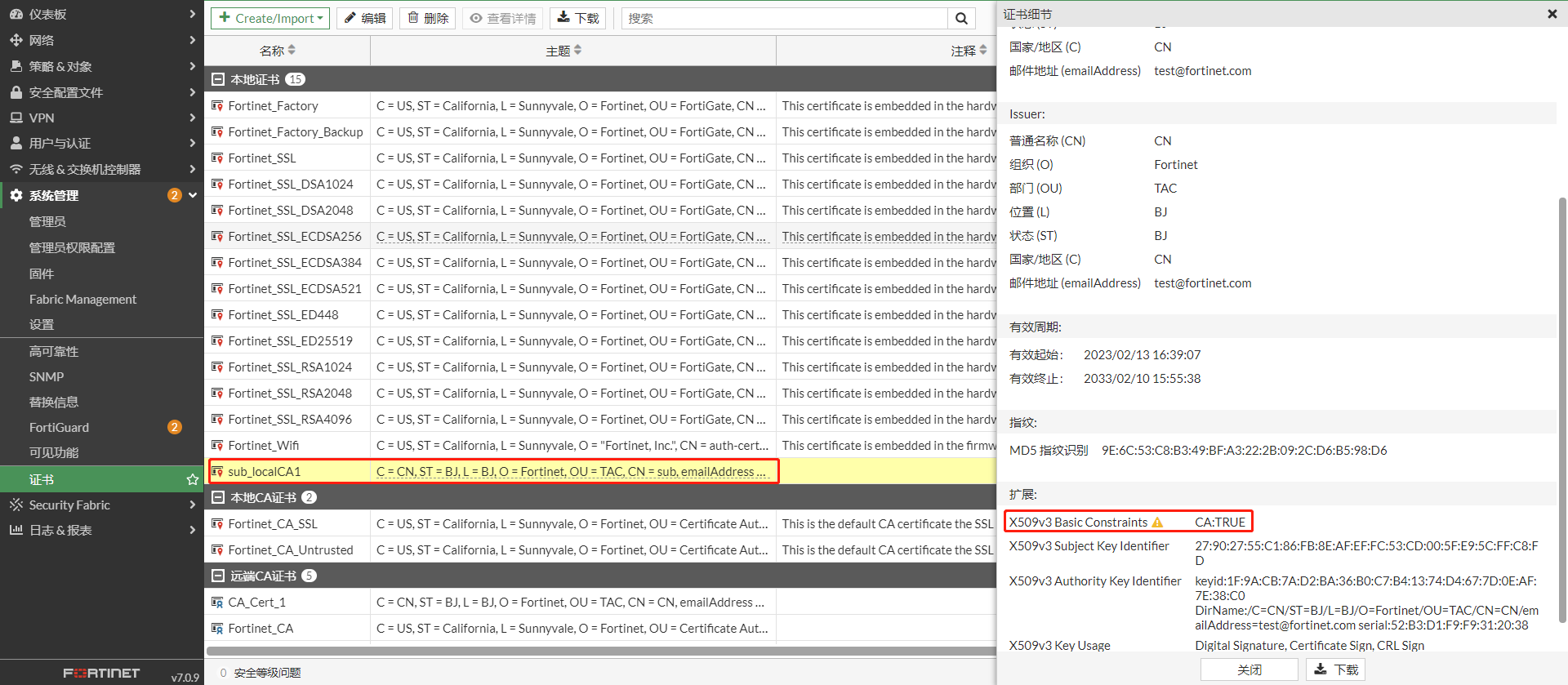

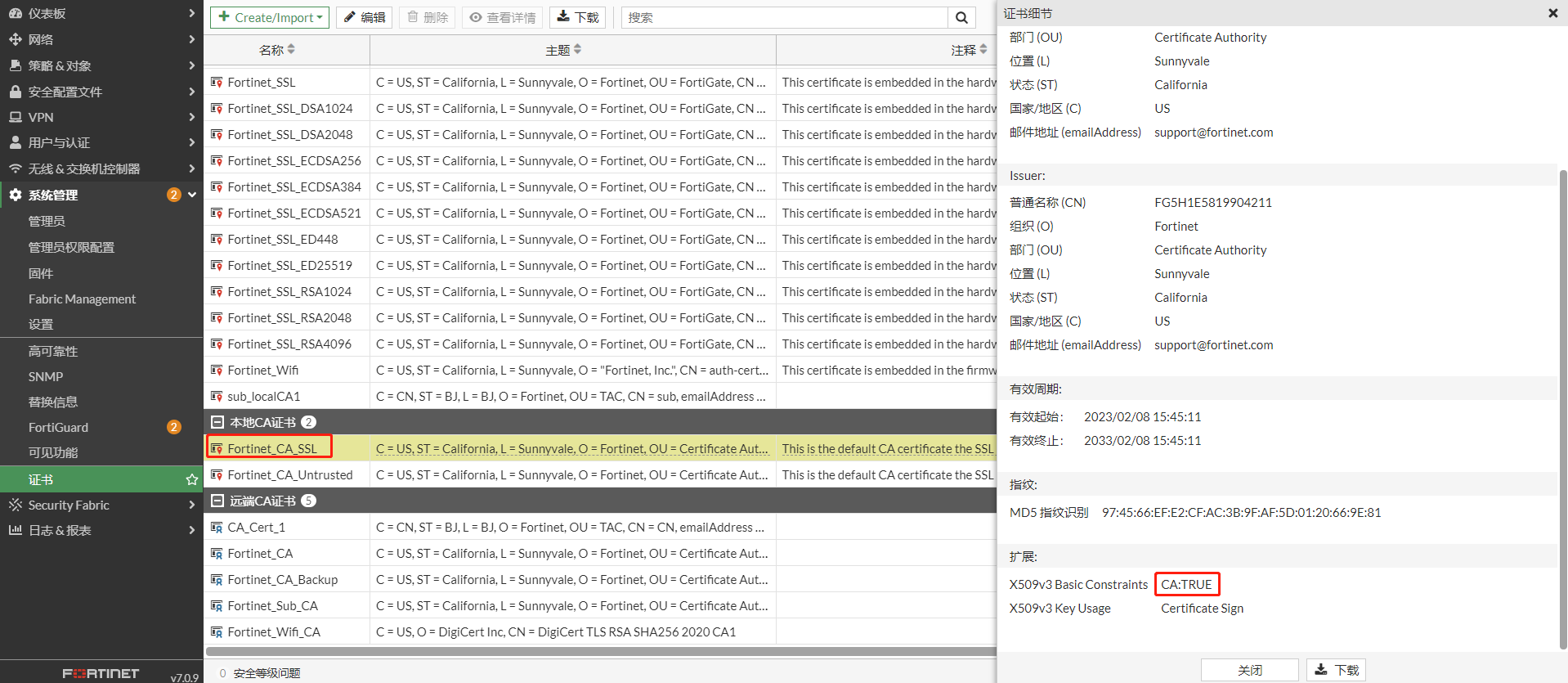

4.查看导入的证书

可以看到 sub_localCA1 的具有 CA:TRUE,是具有签发能力的 CA 证书。

sub_localCA1 作为本地证书导入,位于本地证书菜单下,但和本地 CA 证书 Fortinet_CA_SSL 的作用是一样的。

Fortinet_CA_SSL 是具有签发能力的 CA 证书

本地证书

本地证书是具有公钥和私钥,为特定的服务颁发的证书,如 FortiGate GUI,SSLVPN,IPSEC VPN 证书。

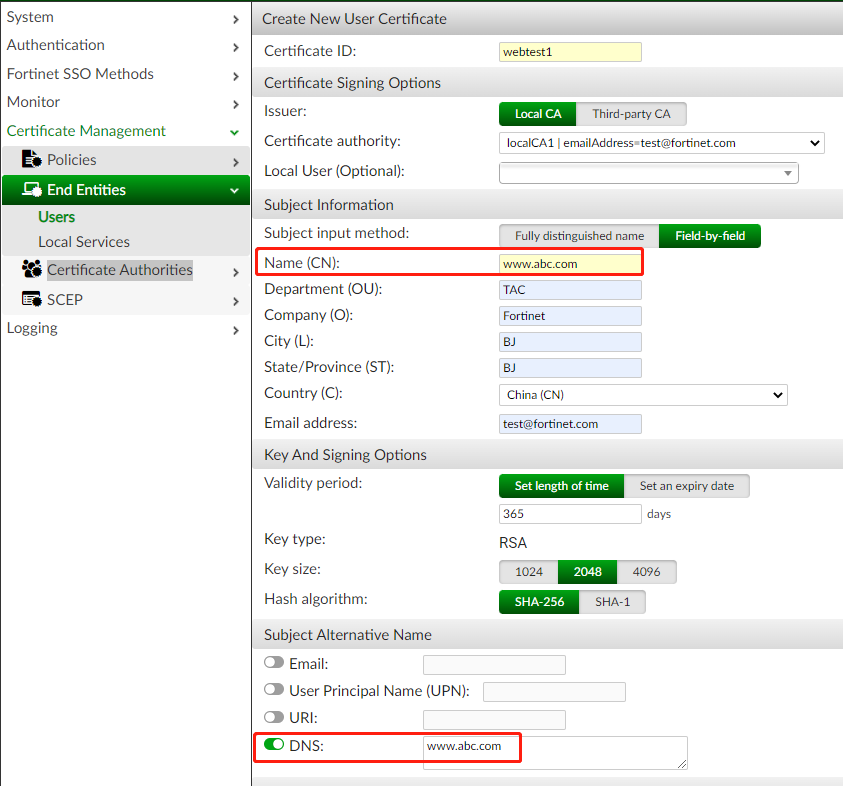

1.FortiAuthenticator 生成用户证书

选择“Certicate Managerment”-->“End Entities”-->” Users“,点击“Create New”,输入证书名称及证书信息,指定签发的根 CA,点击“确认”。

CN:当浏览器尝试连接到远程服务器 (例如 HTTPS 服务器) 时,它将首先获取该服务器的 SSL 证书。 然后将要连接的域名与 SSL 证书中的 CN 进行比较。 如果它们相同,它将使用 SSL 证书来加密连接,否则将告警。

SAN:单个 SSL 证书只能使用单个 Common Name,意味着 SSL 证书可用于单个主机名 + 域名。 为了解决此限制,创建了 Subject Alternative Name 。 SAN 用于在 SSL 证书中定义多名称或多通用名称。这里 SAN 和 CN 配置为一样即可。

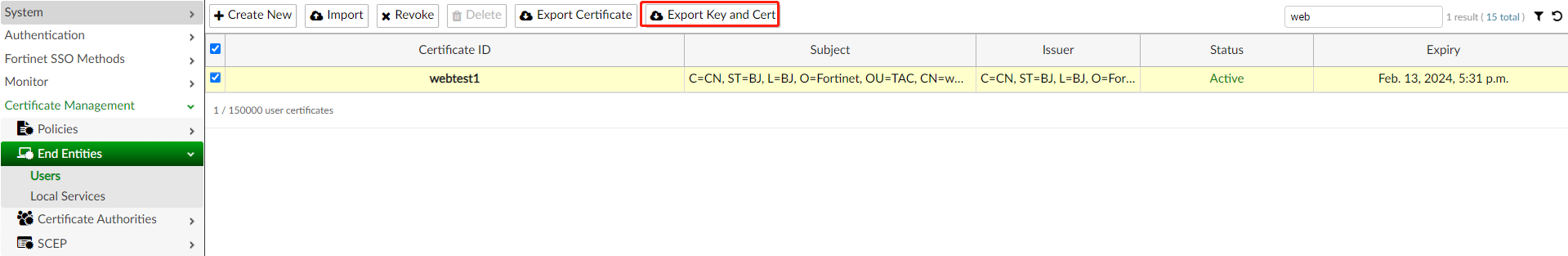

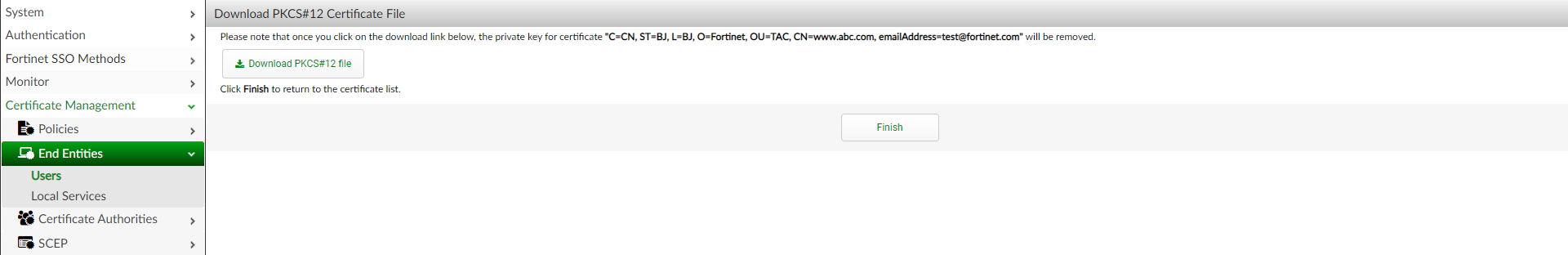

2.导出用户证书公钥和私钥

点击” Export Key and Cert“。

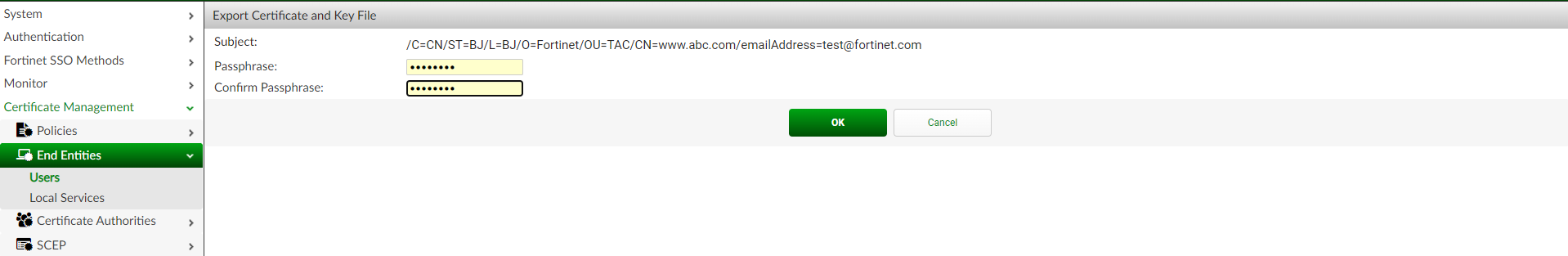

输入证书保护的密码。

导出证书,名称是 webtest1.p12。

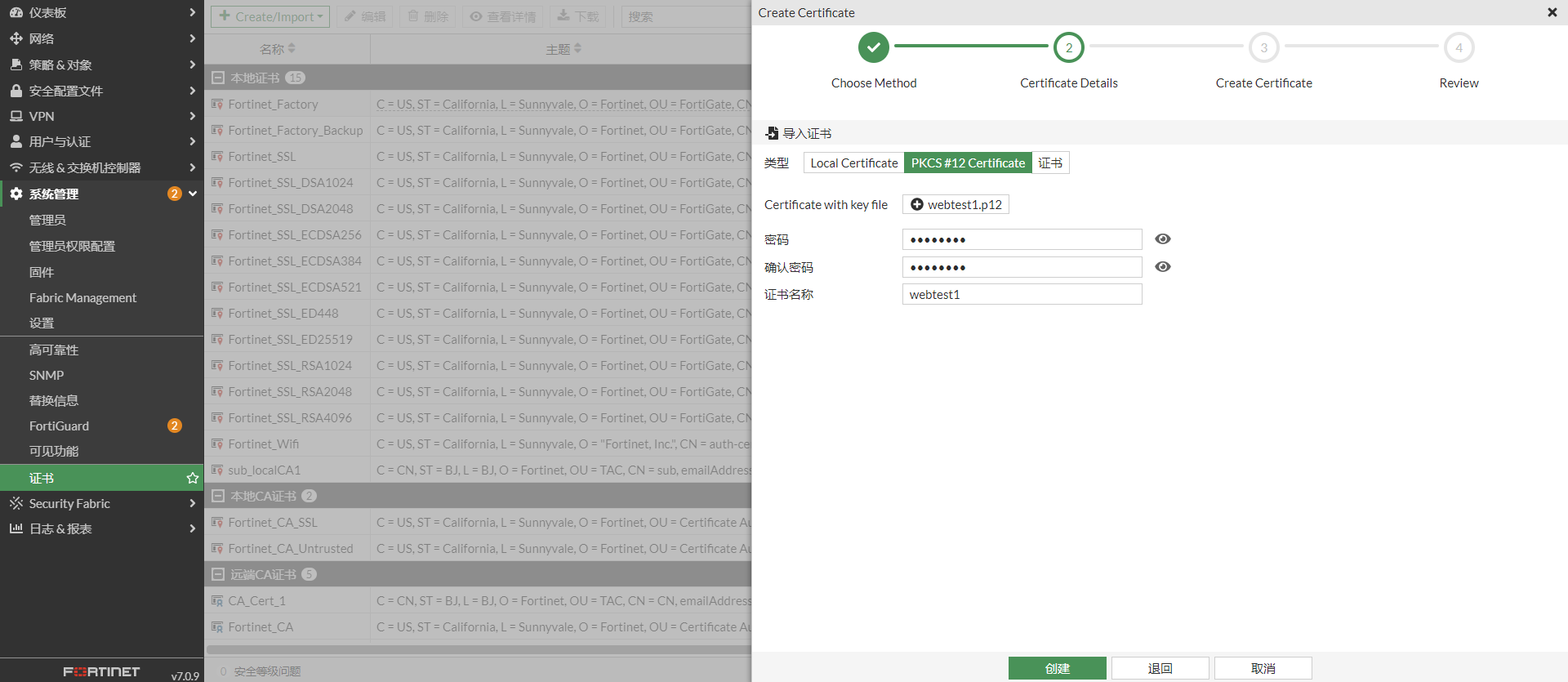

3.导入 FortiGate

选择“系统管理”-->“证书”,点击“Create/Import”,选择“证书”。

选择”导入证书“。

选择” PKCS#12 Certificate“,输入证书的密码,点击”创建“。

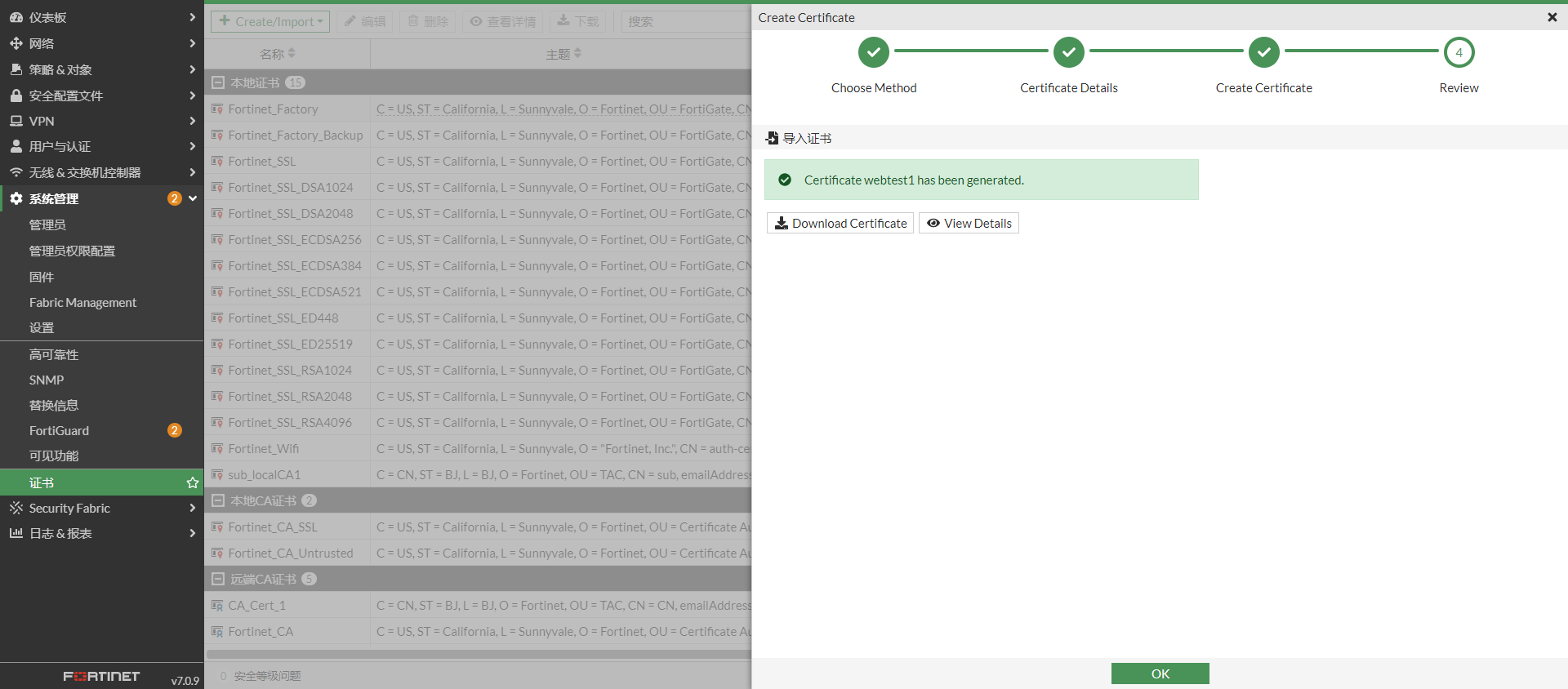

导入成功。y

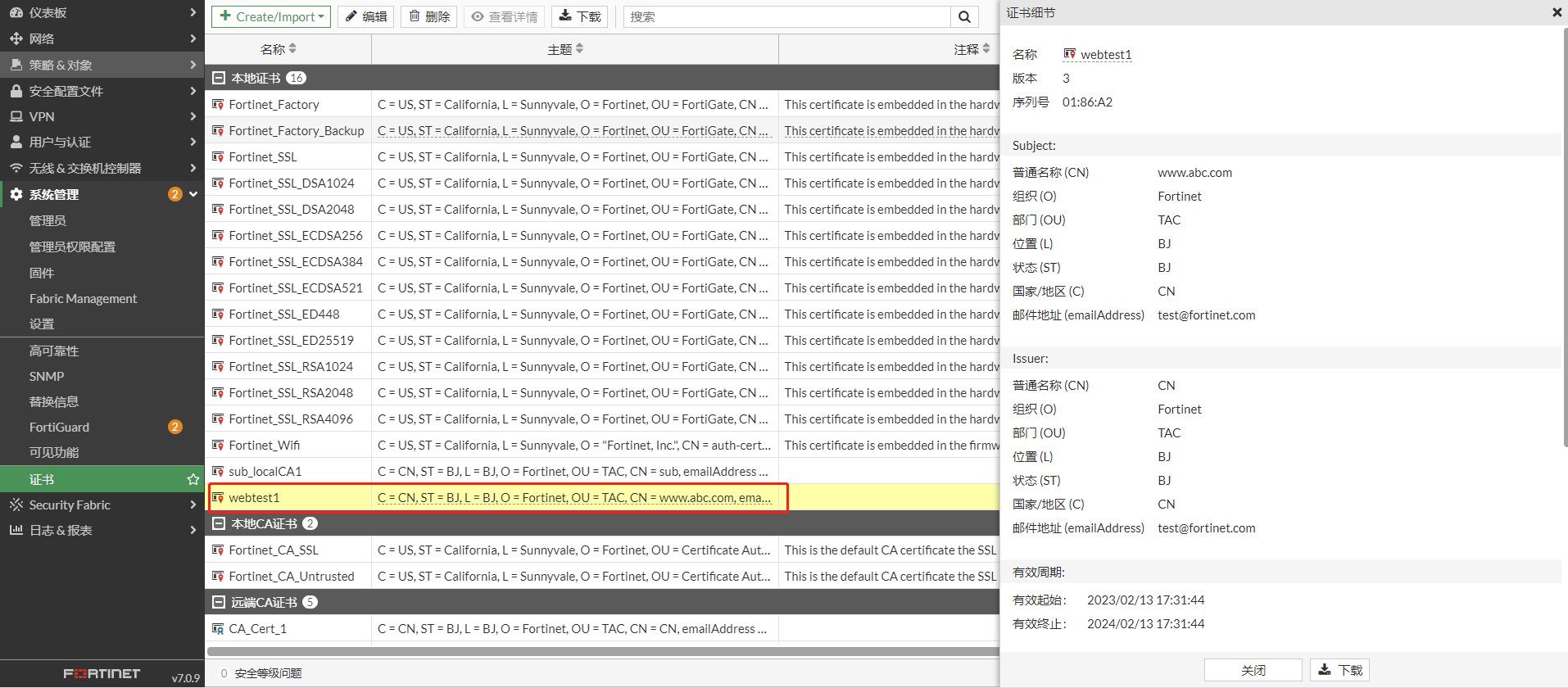

4.查看证书

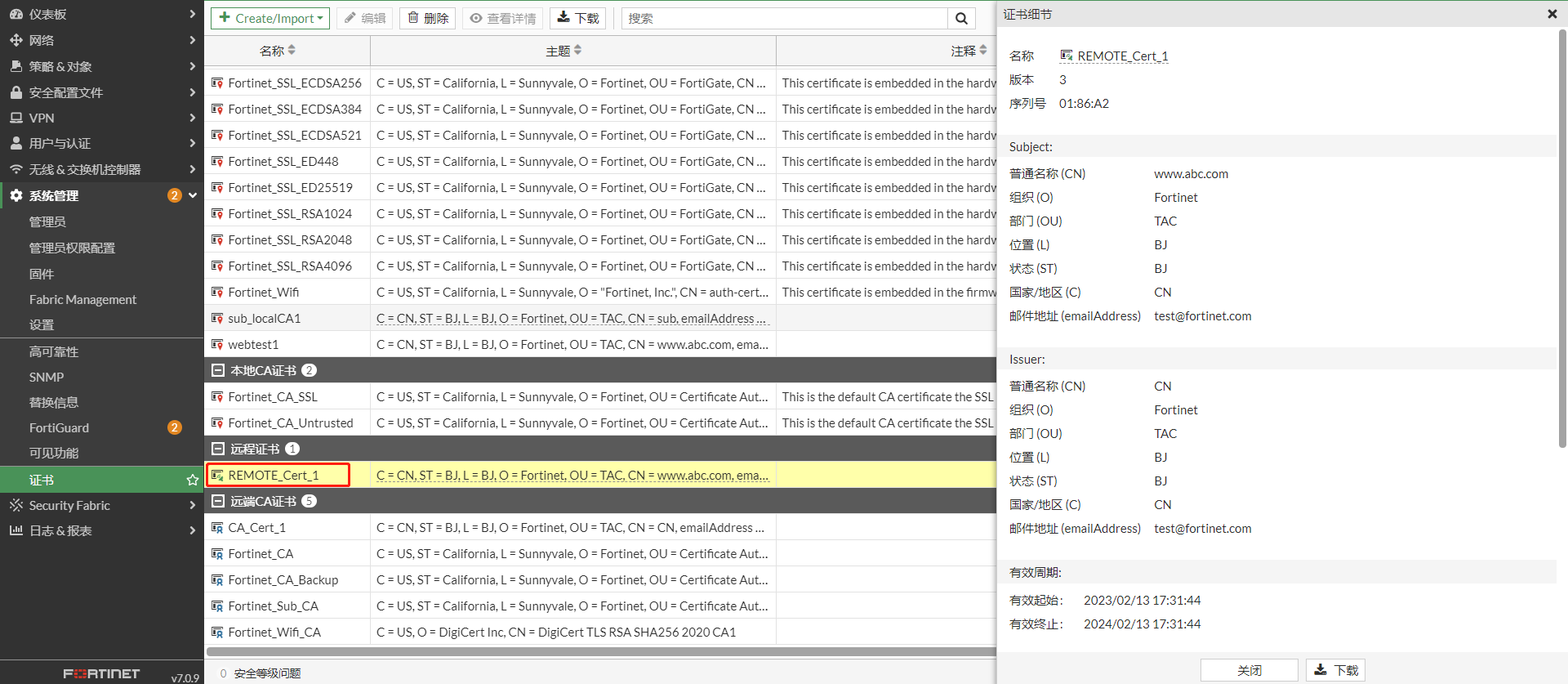

远程证书

远程是没有私钥的证书,用于验证私钥的签名,如 SAML 证书。

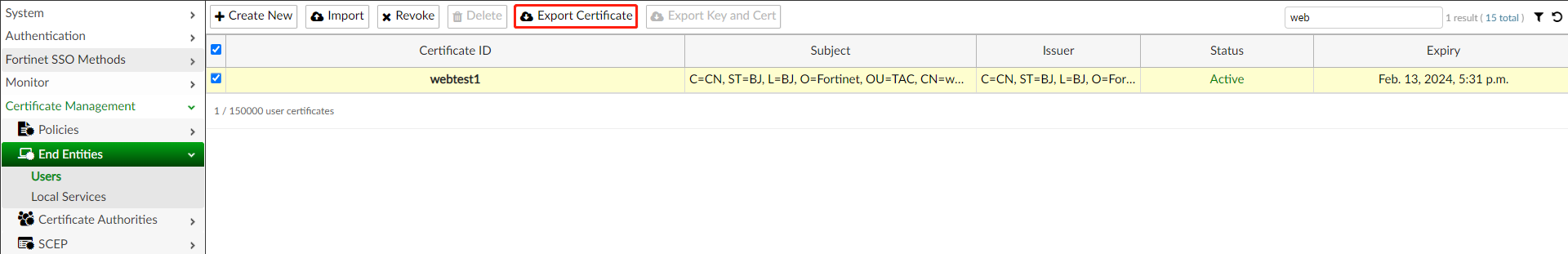

1.导出证书

以 webtest1 证书为例。点击” Export Certificate“导出证书,文件名为 webtest1.cer。

2.导入 FortiGate

选择“系统管理”-->“证书”,点击“Create/Import”,选择“远程证书”。

上传” webtest1.cer“。

3.查看证书