FortiLink 简要上线指南

FortiLink 简要上线指南

网络需求

- SAA(Secure Access Architecture)是 Fortinet 针对中小企业推出的有线无线一体的安全解决方案,包括有线无线设备的接入和认证,通过防火墙来统一管理网络中的有线和无线设备,并且有线交换机和无线 AP 都是即插即用,非常方便易用。

- 如果再加入 SD-WAN 的部分可以组成叫 SD-WAN Branch 的方案。

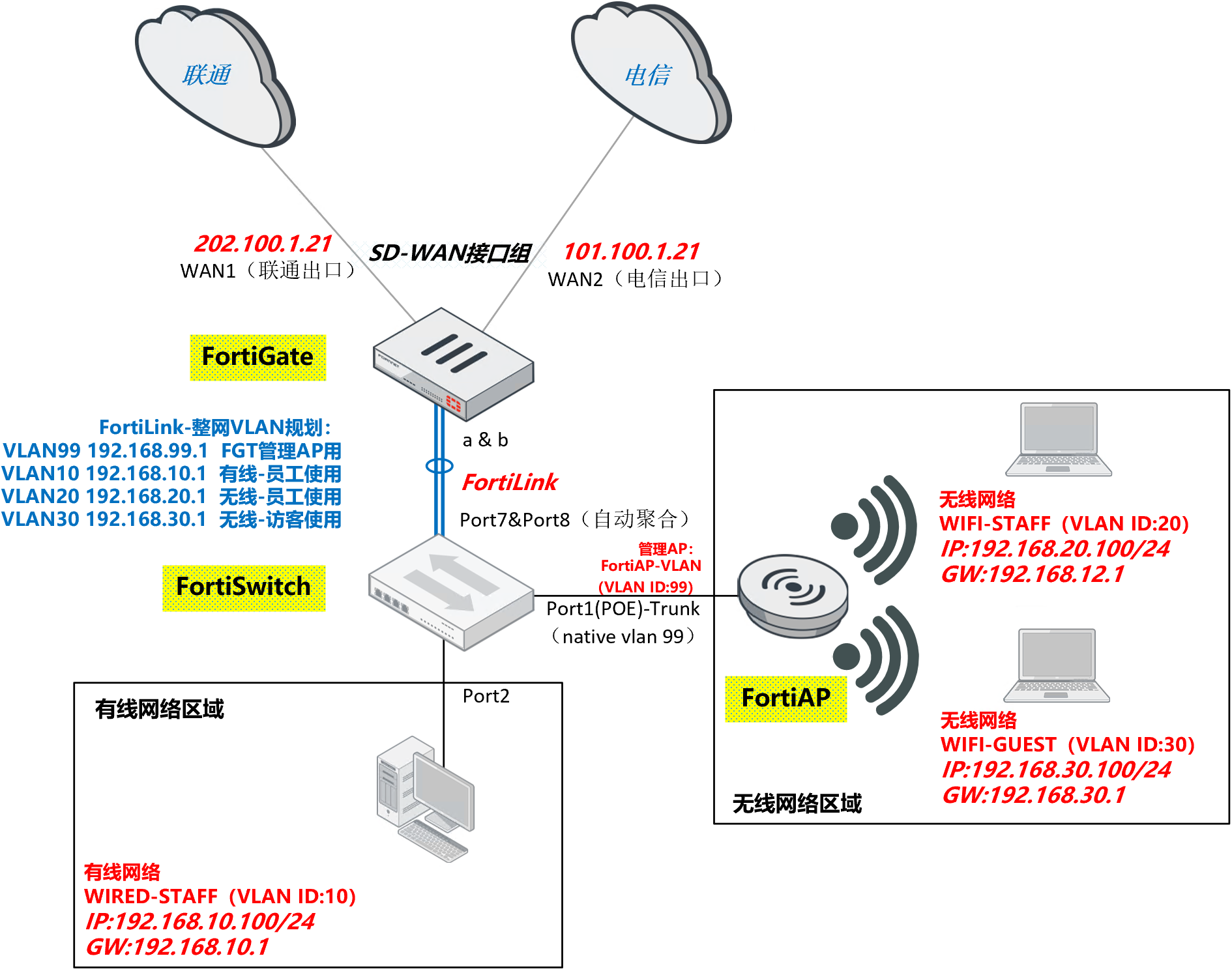

网络拓扑

- 一个最简单的 FortiLink 部署环境:一台防火墙 + 一台 FortiSwtich + 一台 FortiAP,通过 FortiLink 非常便捷的实现一个通过 FGT 统一管理的可视化的有线 + 无线的安全网络。

- 整体规划:

- 外网 IP 网段规划:

- WAN1 联通出口:IP 202.100.1.21,GW 202.100.1.192

- WAN2 电信出口:IP 101.100.1.21,GW 101.100.1.192

- WAN1 和 WAN2 合并成 SD-WAN 接口。

- 内网 IP 网段规划,FGT 通过 FortiLink + Capwap 协议统一的接管 FortiSW 和 FortiAP,为有线和无线统一进行管理和业务处理:

- 有线网络规划:VLAN 10,192.168.10.1

- 无线网络规划:员工 WIFI VLAN 20,192.168.20.1

- 无线网络规划:访客 WIFI VLAN 30,192.168.30.1

- 管理 FortiAP:VLAN 99,192.168.99.1

- FortiLink 互联部分规划:

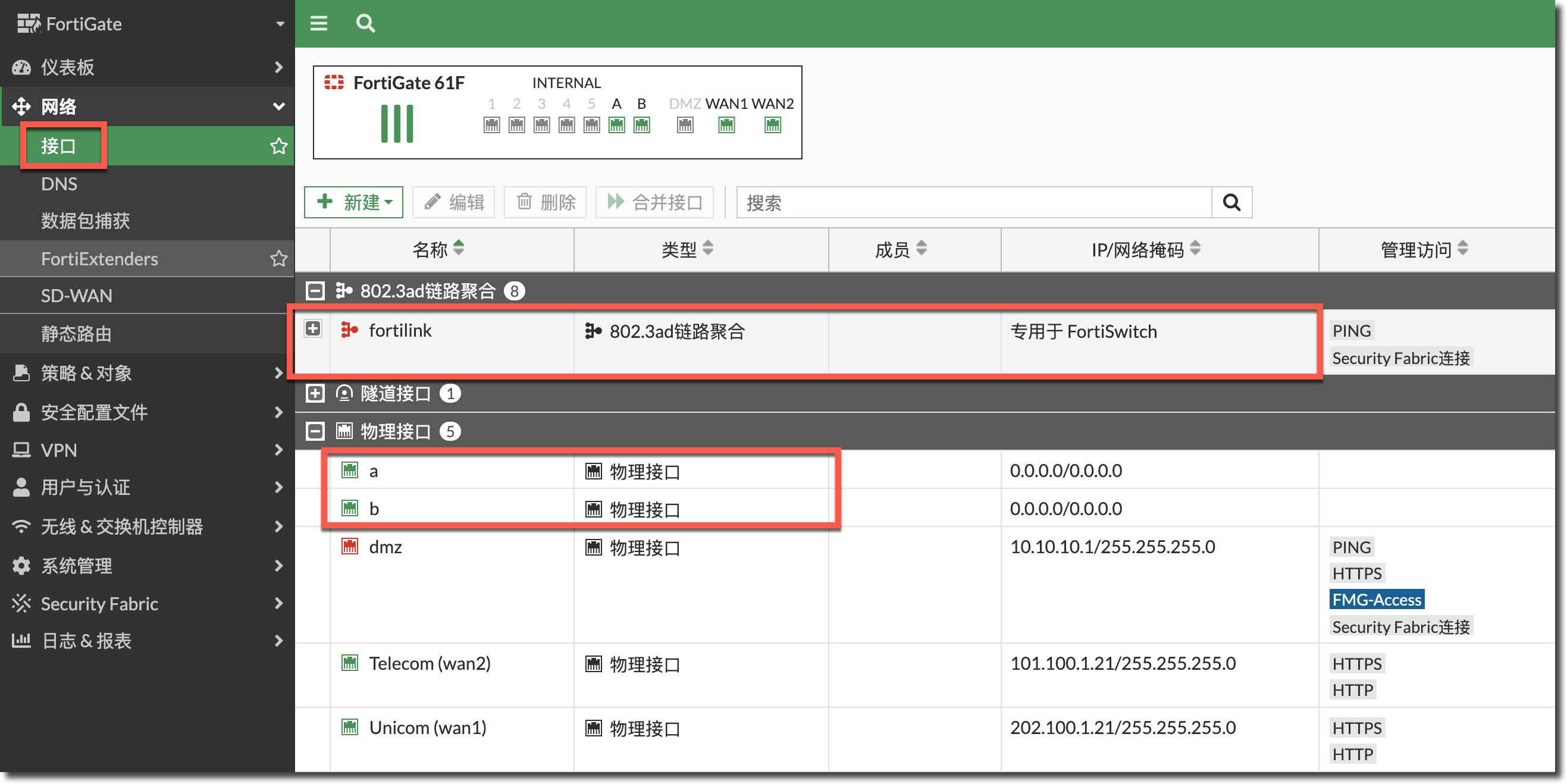

- FortiGate 的 a 和 b 做聚合接口与 Fortiswitch 的后两个接口互联即可实现聚合接口的 FortiLink 管理。

- 加入 FortiLink 的接口自动变为聚合口成员。

- 外网 IP 网段规划:

配置步骤

准备事项

首先确认 FortiGate 如下全局配置已开启(一般默认为开启状态)。

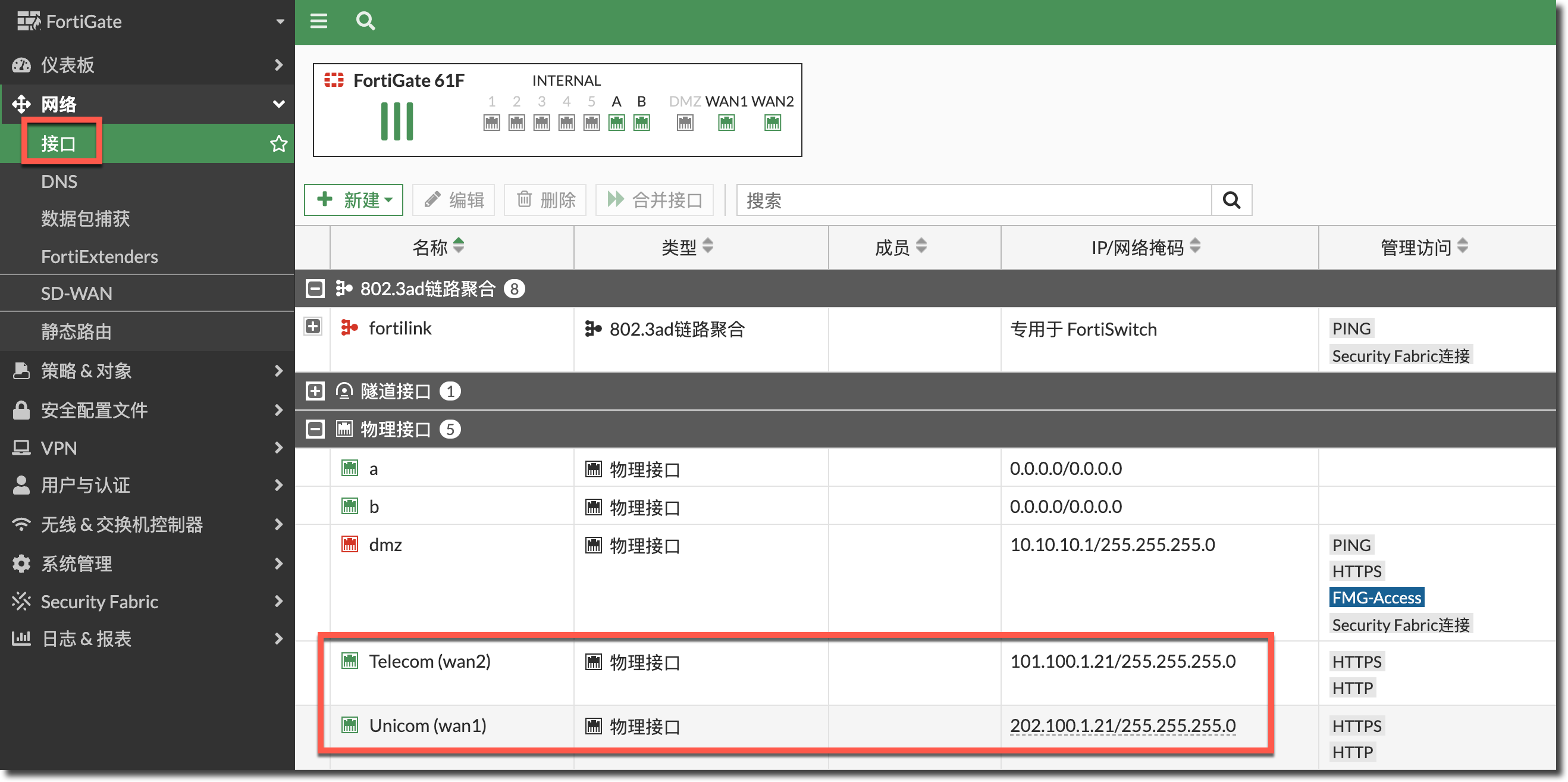

config system settings set gui-switch-controller enable end配置 wan1 和 wan2 的 IP 地址。

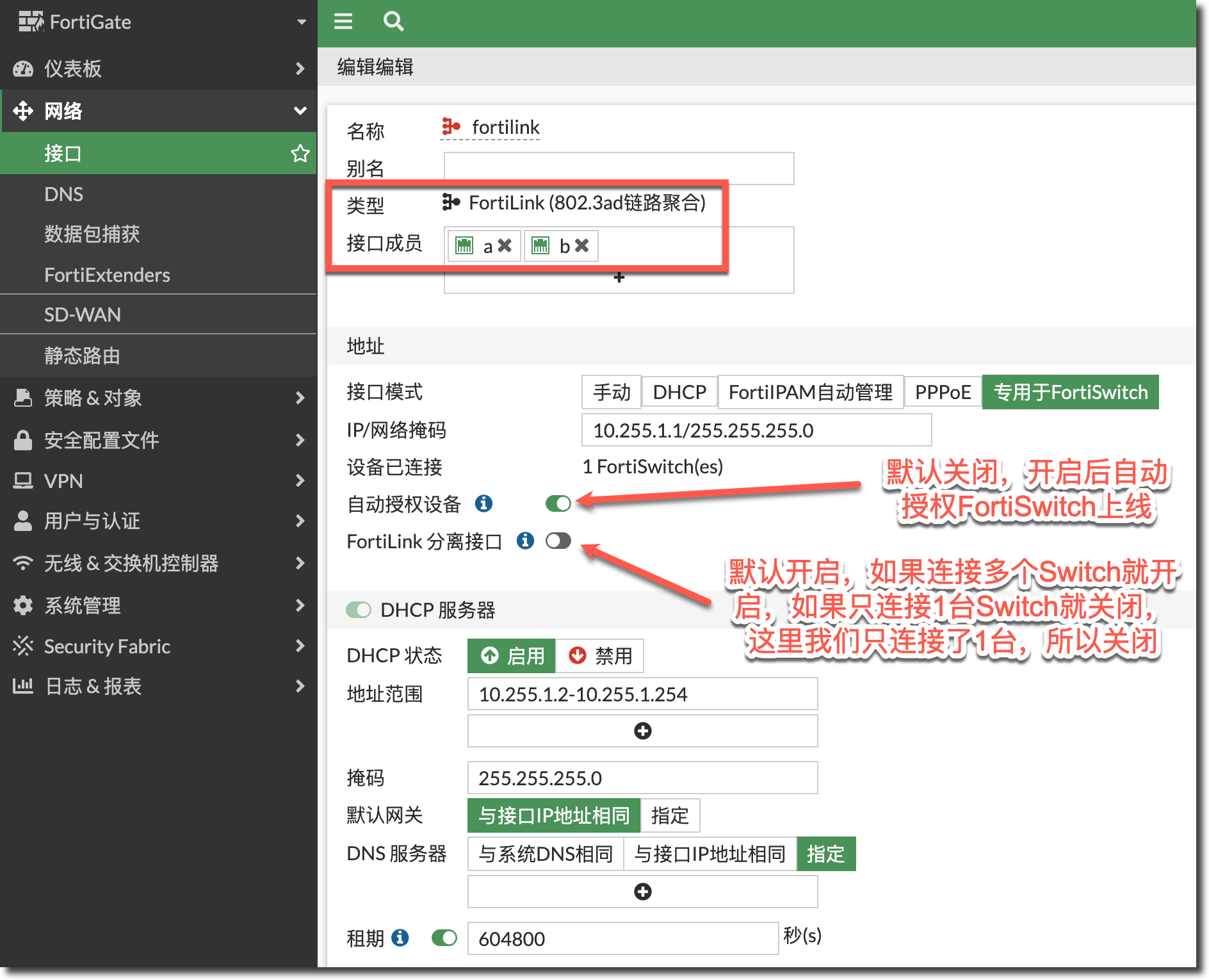

配置 FortiLink 实现 FortiSwith 上线,我们只需要将用于 FortiLink 的成员接口加入 FortiLink 接口即可。此拓扑中,FortiGate 用于连接 FortiSwitch 的接口为 a 和 b,编辑 FortiLink 接口,将 a 和 b 加入 FortiLink(某些产品型号会默认将两个接口加入 FortiLink),开启自动授权设备,关闭 FortiLink 分离接口,其他配置保持默认,可以看到 FortiLink 为一个聚合接口。

重要

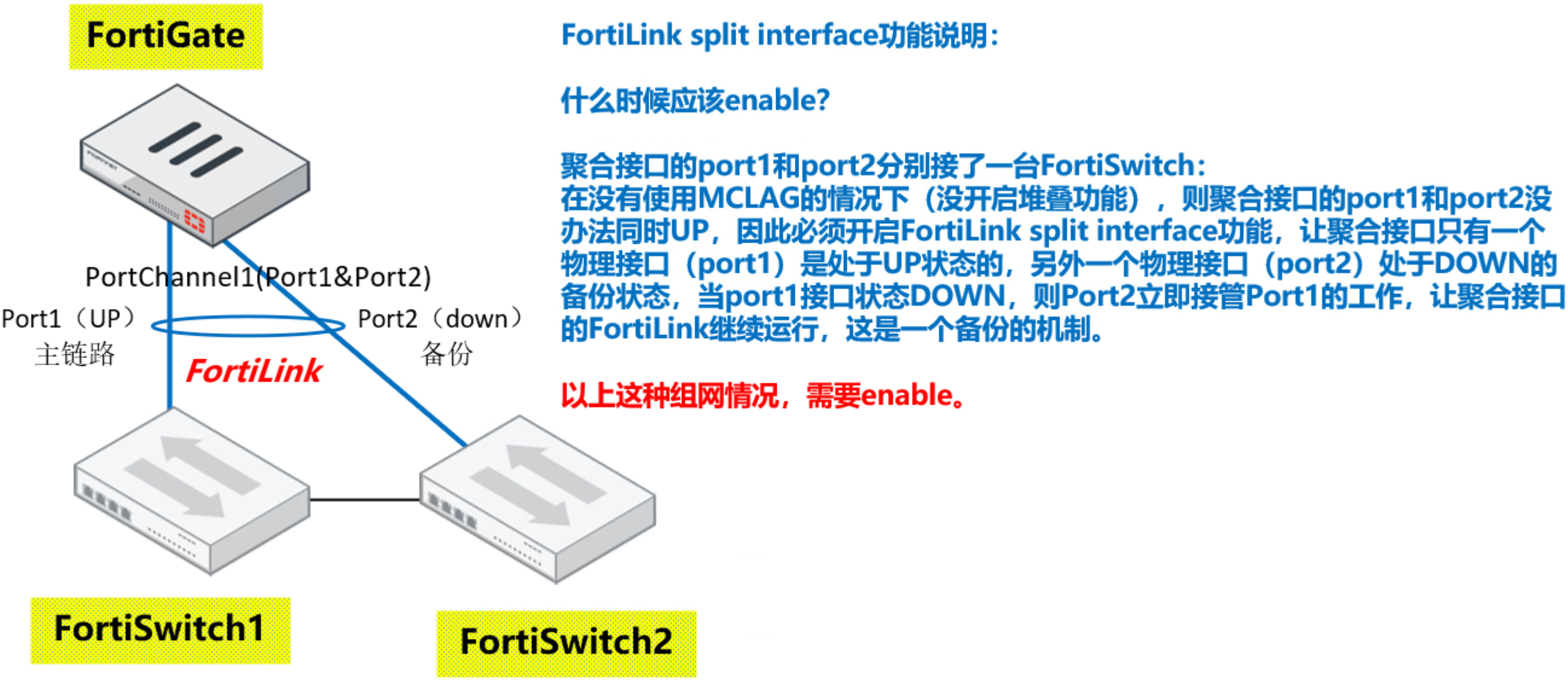

FortiLink 分离接口什么时候应该开启?

分离接口的意是,如果聚合接口的 port1 和 port2 分别连接了一台 SW,在没有使用 MCLAG 的情况下(没开启堆叠功能),则聚合接口的 port1 和 port2 没办法同时 UP(同时开启聚合接口无法正常工作),因此必须开启 FortiLink 分离接口功能,让聚合接口只有一个物理接口(port1)是处于 UP 状态的,另外一个物理接口(port2)处于 DOWN 的备份状态,当 port1 接口状态 DOWN,则 Port2 立即接管 Port1 的工作,让聚合接口的 FortiLink 继续运行,这是一个聚合接口在 FortiLink 管理时候的备份机制。

重要

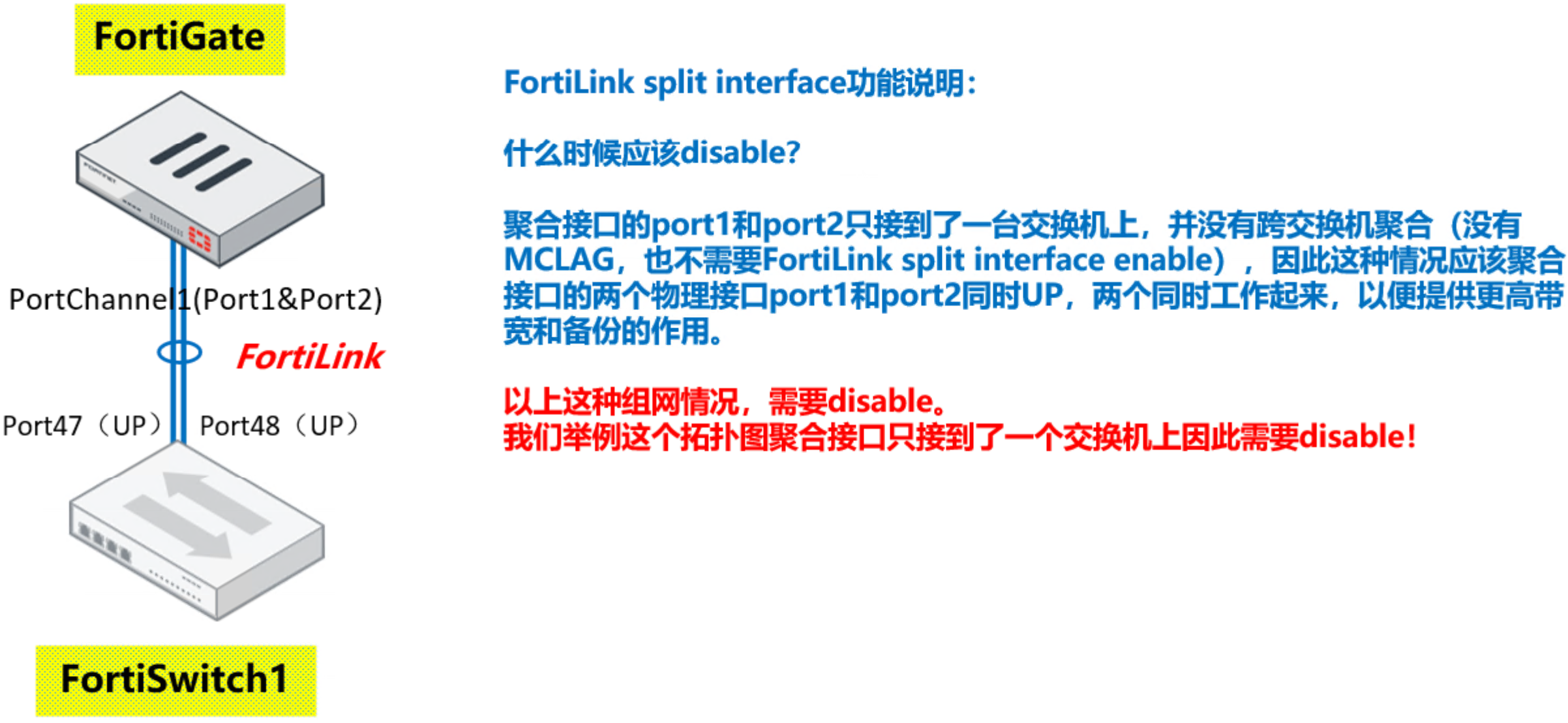

FortiLink split interface 什么时候应该 disable?

如果 FGT 的聚合接口只接到了一台交换机上,并没有跨交换机聚合(没有 MCLAG,也不需要 FortiLink split interface),因此这种情况应该让聚合接口的两个物理接口 port1 和 port2 同时 UP,两个接口同时工作起来,以便提供更高带宽和备份的作用。

相关 CLI:

NTP: config system ntp set ntpsync enable set server-mode enable set interface "fortilink" end ---------------------------------------------------------------------- DHCP: config system dhcp server edit 2 set dns-service local set ntp-service local set default-gateway 10.255.1.1 set netmask 255.255.255.0 set interface "fortilink" config ip-range edit 1 set start-ip 10.255.1.2 set end-ip 10.255.1.254 next end set vci-match enable set vci-string "FortiSwitch" "FortiExtender" next end ---------------------------------------------------------------------- FortiLink: config system interface edit "fortilink" set vdom "root" set fortilink enable set ip 10.255.1.1 255.255.255.0 set allowaccess ping fabric set type aggregate set member "a" "b" set lldp-reception enable set lldp-transmission enable set auto-auth-extension-device enable set fortilink-split-interface disable set switch-controller-nac "fortilink" set switch-controller-dynamic "fortilink" set swc-first-create 255 next end

连接 FortiLink

配置完 FortiGate 之后,这个时候再去接 FortiGate 的 FortiLink 到 FortiSwitch 的线,以及 FortiSwitch 之间的线,严格按照拓扑图,从核心交换机往接入交换机这样的顺序接线。

- FortiSwitch 各型号默认开启 FortiLink 功能的接口如下:

FortiSwitch 型号 默认开启 FortiLink 的接口 FS-108D-POE port9–port10 FS-108E, FS-108E-POE, FS-108E-FPOE port7–port10 FSR-112D-POE port5–port12 FS-124D, FS-124D-POE port23–port26 FSR-124D port1-port4, port21–port28 FS-124E, FS-124E-POE, FS-124E-FPOE port21–port28 FS-148E, FS-148E-POE port21–port52 FS-224D-POE port21–port24 FS-224D-FPOE port21–port28 FS-224E, FS-224E-POE port21–port28 FS-248D, FS-248D-FPOE port45–port52 FS-248D-POE port47–port50 FS-248E-POE, FS-248E-FPOE port45–port52 FS-424D, FS-424D-POE, FS-424D-FPOE port23–port26 FS-424E-Fiber port1-port30 FS-426E-FPOE-MG port23-port30 FS-448D, FS-448D-POE, FS-448D-FPOE port45–port52 FS-524D, FS-524D-FPOE port21–port30 FS-548D port39–port54 FS-548D-FPOE, FS-548DN port45–port54 FS-1024D port1–port24 FS-1048D, FS-1048E port1–port52 FS-3032D, FS-3032E port1–port32 如果 FortiSwitch 无法被 FortiGate 管理,登陆到 FortiSwitch 上进行确认接口是否开启了 FortiLink。

FortiSwitch # show switch interface port9 config switch interface edit "port9 set auto-discovery-fortilink enable //接口下又此命令的接口才可以自动加入到FortiLink中 next end交换机之间如果接多根线,会自动进行聚合,但是 FortiLink 自动聚合会花比较长的时间,建议可以先接单线,等 FortiLink 的拓扑较快的形成结束之后,再增加彼此之间的另外一根线,再进行自动聚合,这样效率会比较高一些。

接线是很重要的步骤,仔细看拓扑图,做好接口标签,不要接错。

接好线之后,FortiSwitch 和 FortiGate 之间会自动在后台进行 FortiLink、CAPWAP、MSTP、聚合接口的协商加入等操作,等 FortiLink 的管理结束之后,在 FortiGate 上会看到一个网站的 FortiSwitch 拓扑图,和我们规划的拓扑图应该是一致的,可以仔细核对接线是否正确。

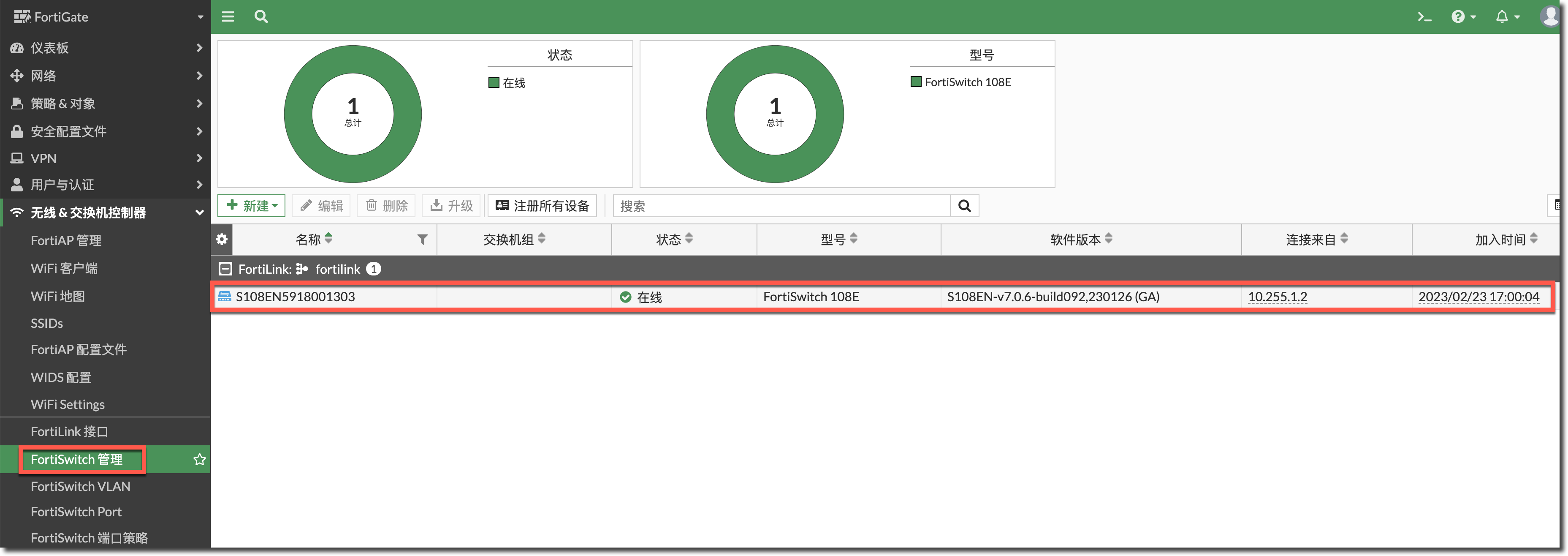

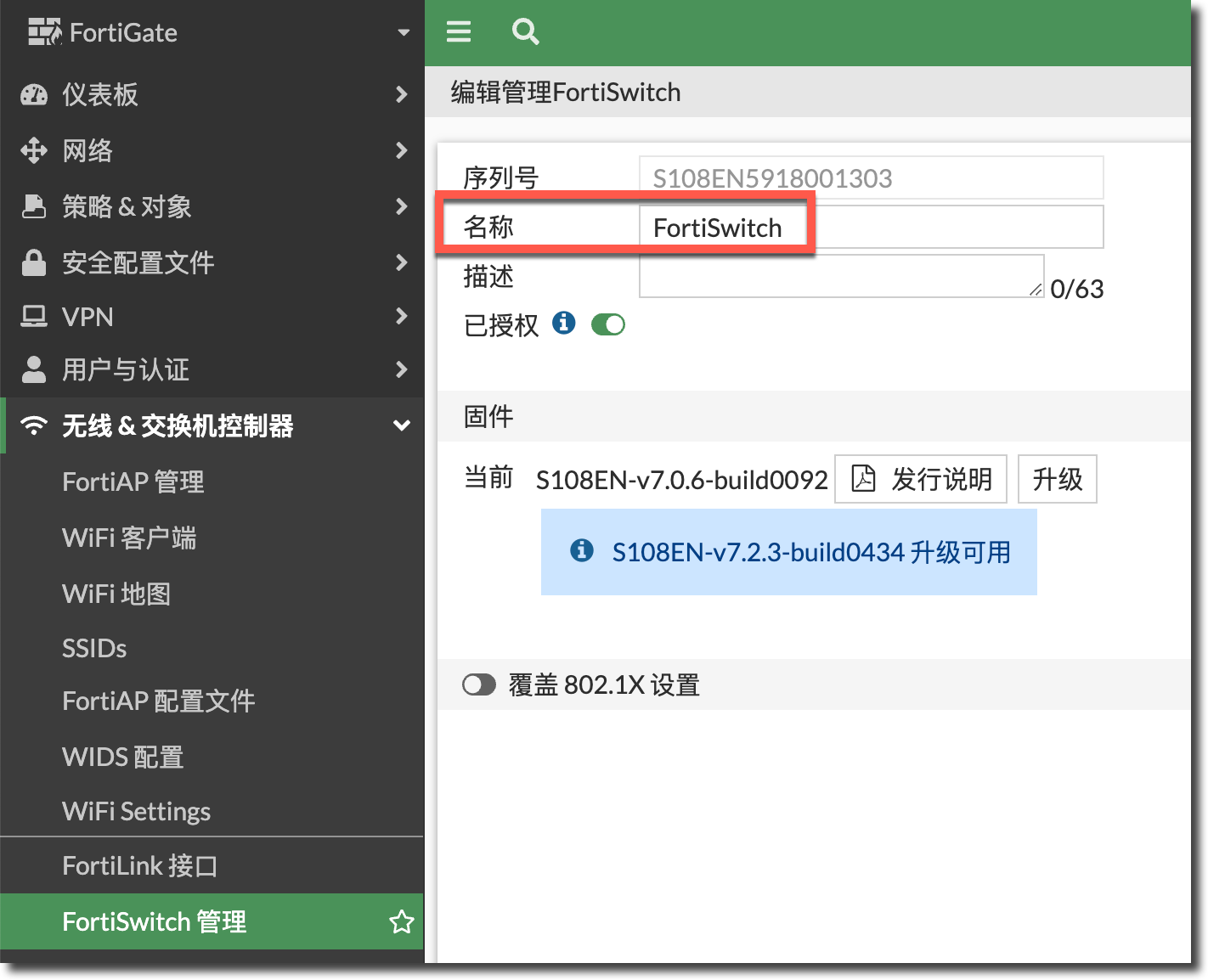

在 FortiGate 上进入无线 & 交换机控制器 → FortiSwitch 管理页面,查看交换机被管理状态。

交换机加入到 FortiGate 的 FortiLink,会先清除配置再重启,然后从 standalone 的状态进入到“Fortilink remote control”的状态,后续所有的配置都通过 FortiGate 下发即可。

编辑该交换机,可以修改交换机名字以及升级版本,如果交换机很多的话,规划好的命名可以有效的迅速找到交换机的位置。

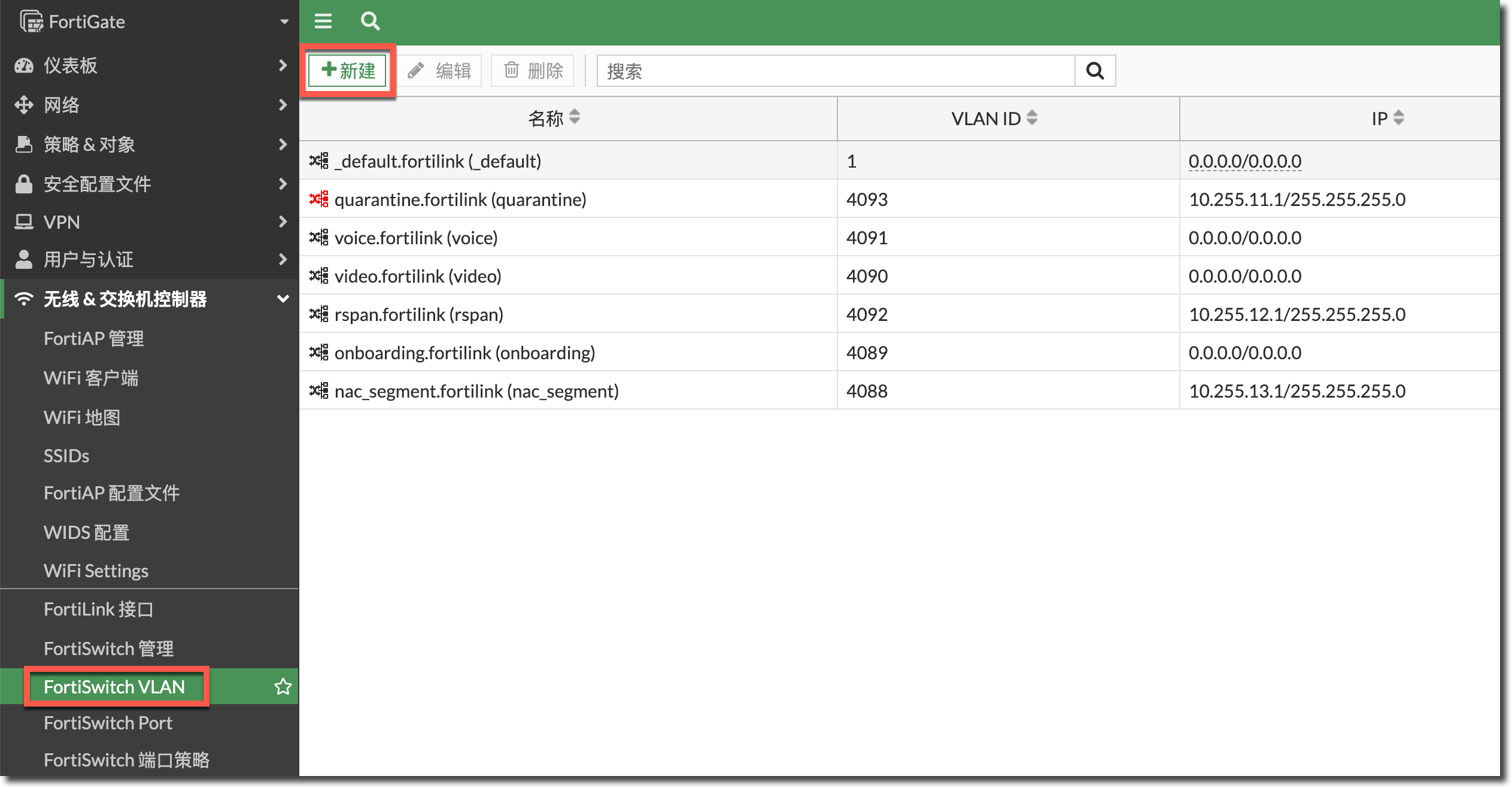

创建 VLAN

FortiGate 通过 FortiLink + Capwap 协议统一的接管 FortiSwitch 和 FortiAP,为有线和无线统一进行管理和业务处理。

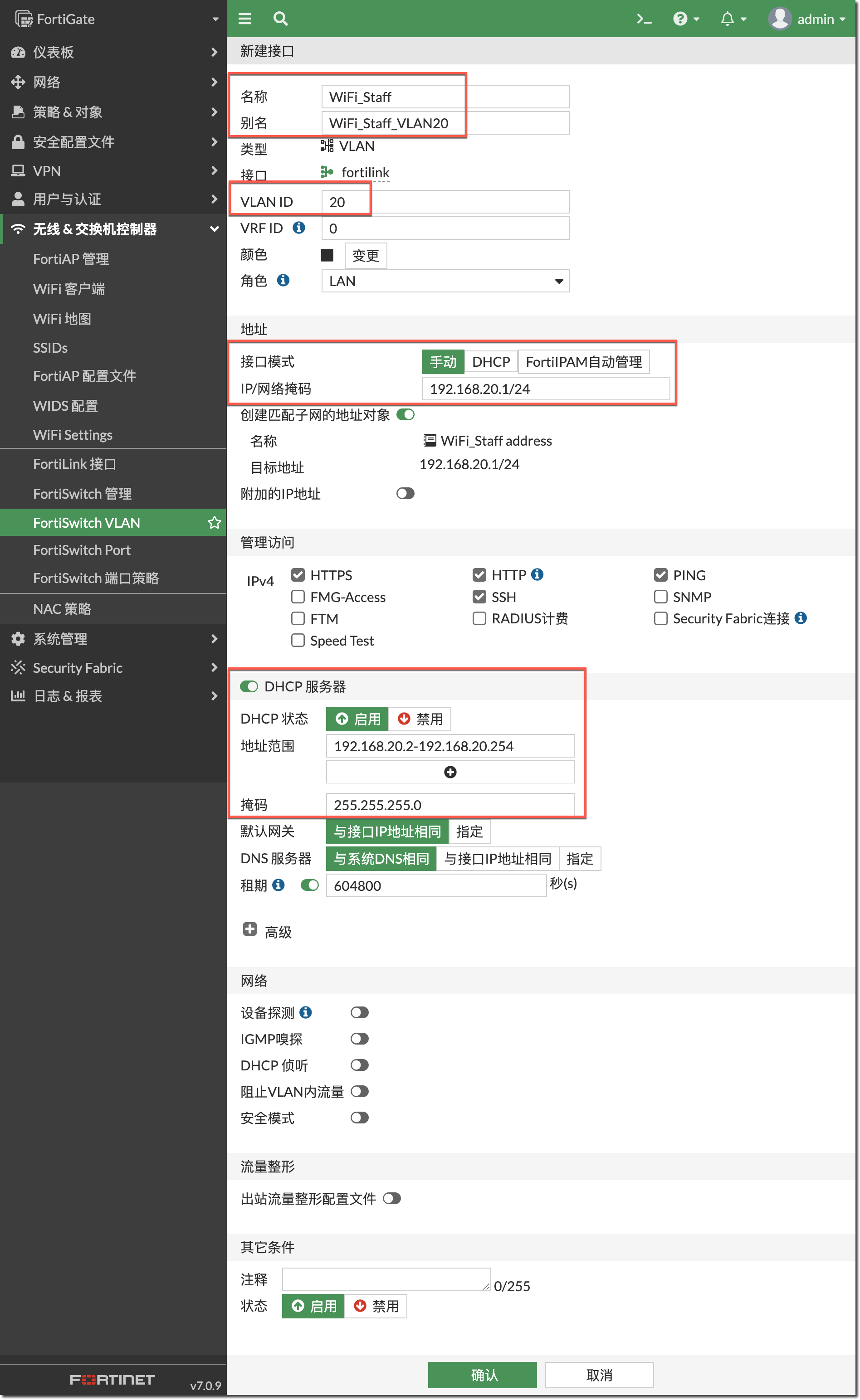

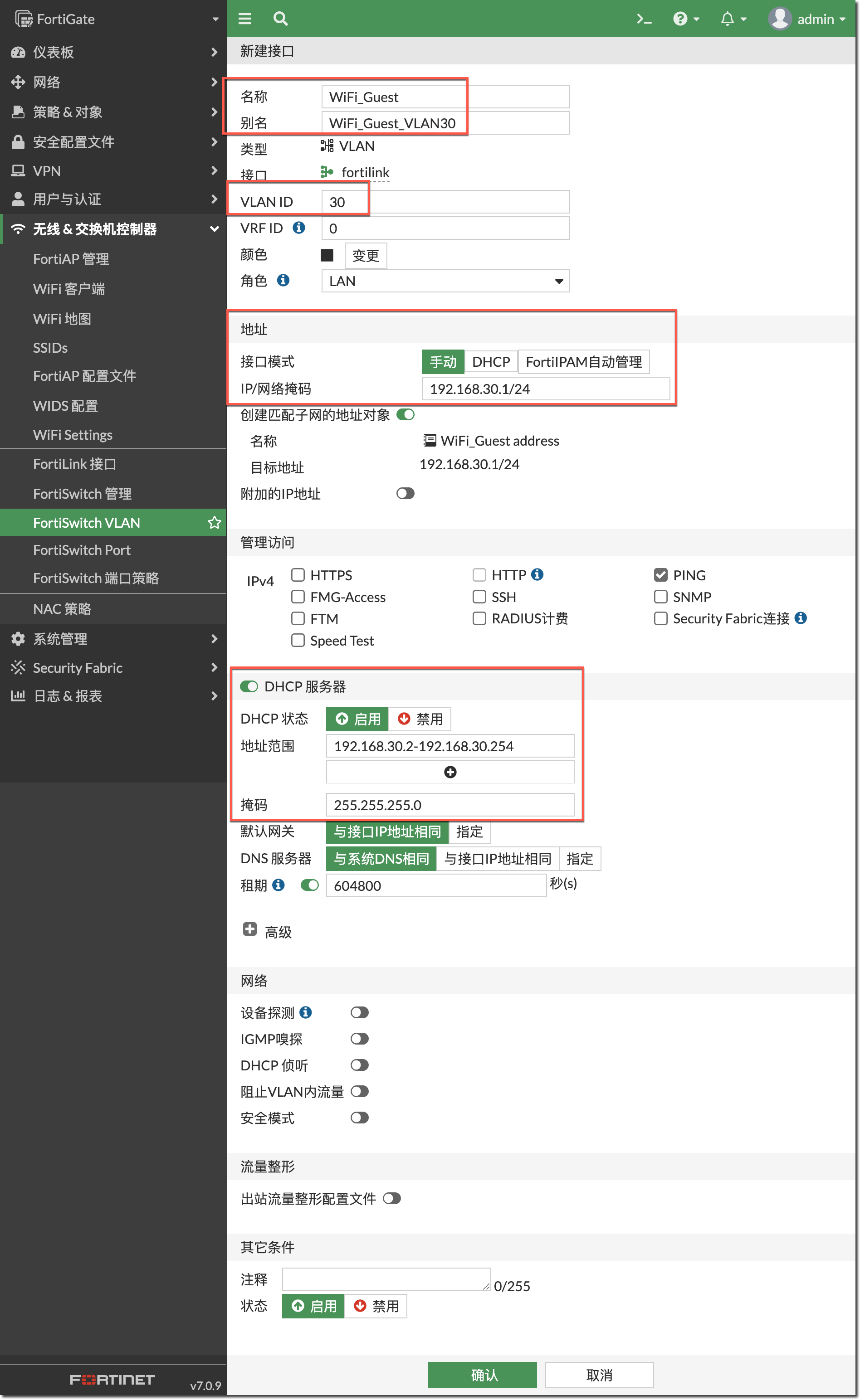

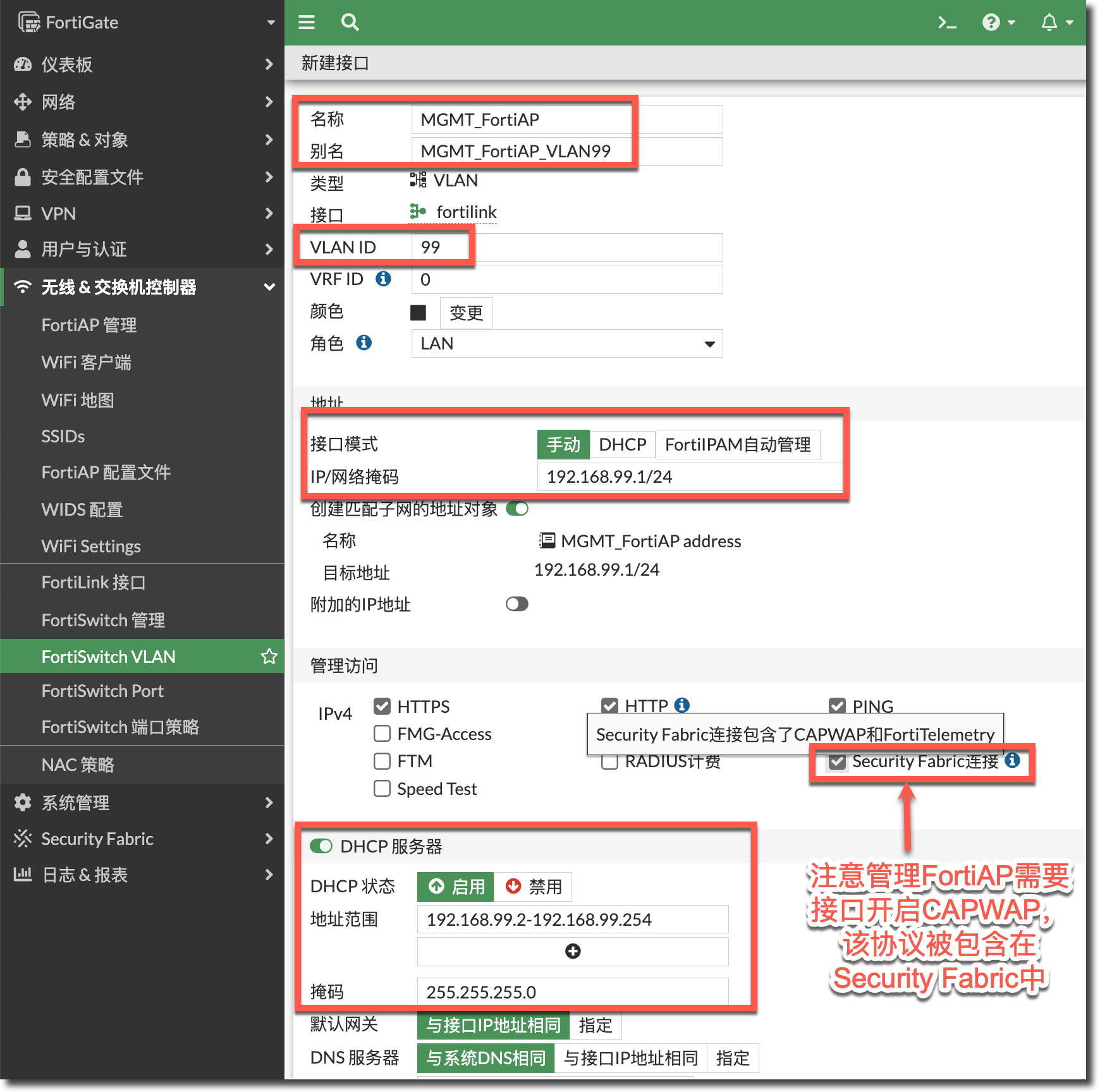

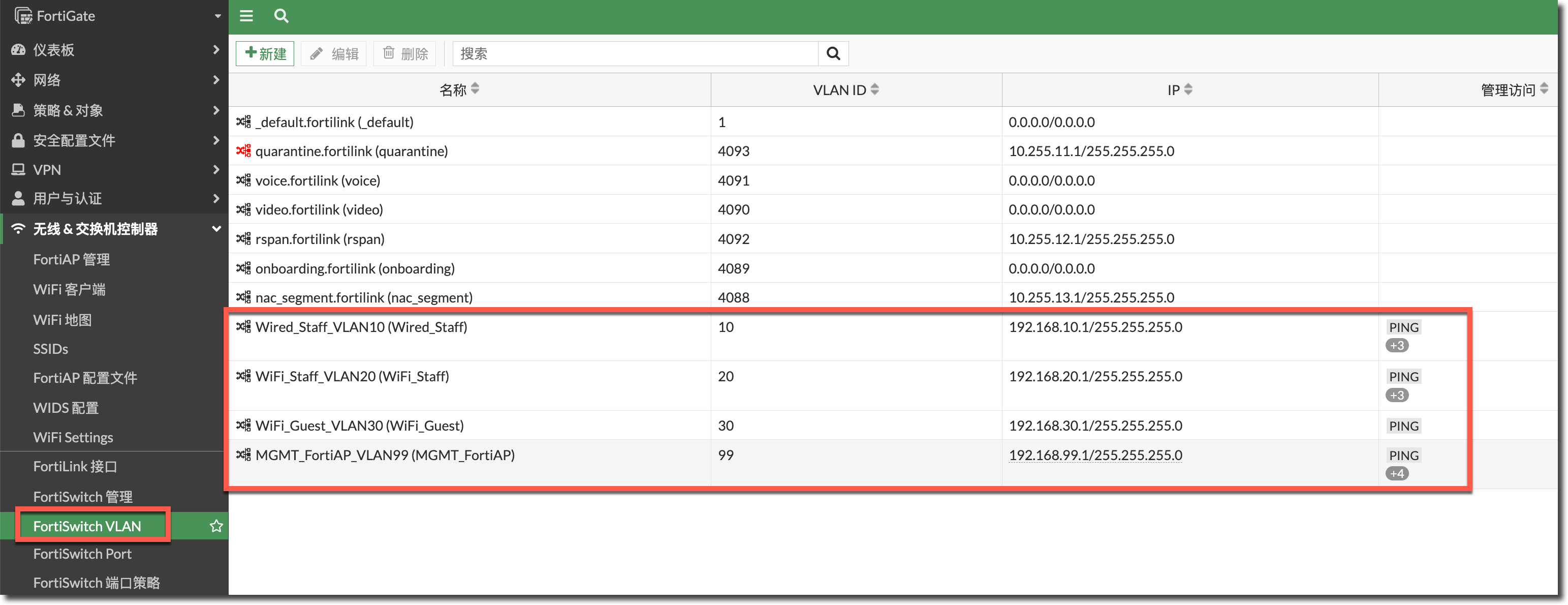

进入 FortiGate 的无线 & 交换机控制器 → FortiSwitch VLAN 页面,新建有线网络 VLAN 10、员工无线网络 VLAN 20、访客无线网络 VLAN 30、管理 FortiAP VLAN 99。注意管理 FortiAP 的 VLAN 接口要开启 Security Fabric,包含 CAPWAP。

VLAN 创建完成。

分配 VLAN

交换机的 port1 接 FortiAP,配置为 Trunk 模式,允许 VLAN20 和 VLAN30,VLAN20 用于 WIFI - STAFF 的 SSID 用户,VLAN30 用于 WIFI - GUEST 的 SSID 用户。另外本地 VLAN 设置为 VLAN 99,用于 FortiAP 的管理(FortiAP 的管理相当于使用不打 vlan-tag 的 VLAN 99,本地 VLAN 默认是 VLAN 1,因此只需要将本地 VLAN 设置为 VLAN 99 即可)。

Port2 接具体的物理 PC,因此只需要将 Port2 设置为 access 口,分配 VLAN 10 即可,用 FortiSwitch 的概念来说就是将本地 VLAN 设置为 VLAN 10,本地 VLAN 不打 vlan-tag,相当于就是设置接口为 access vlan 10。

无线配置

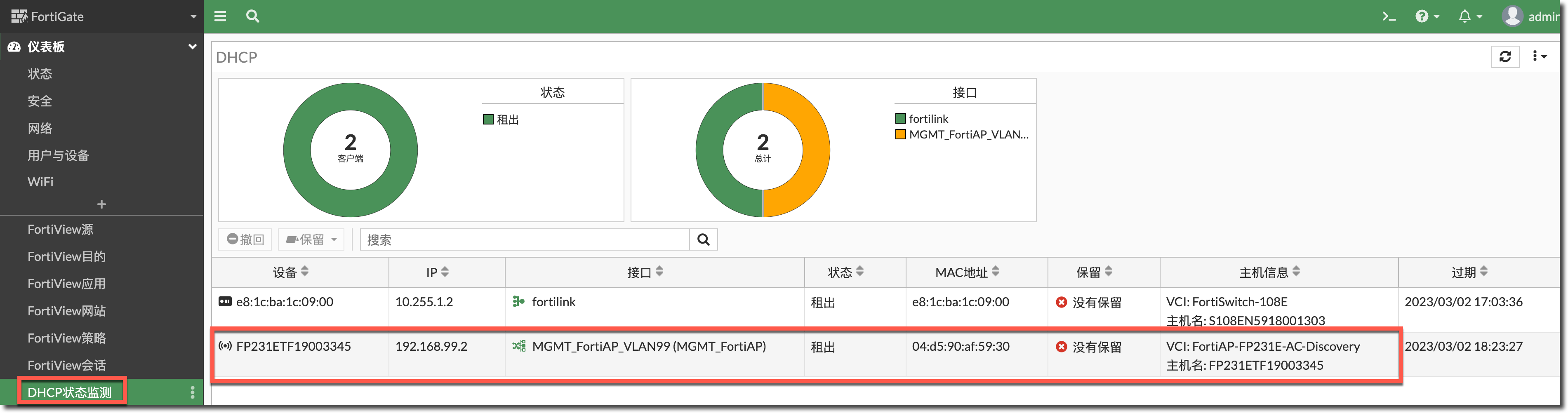

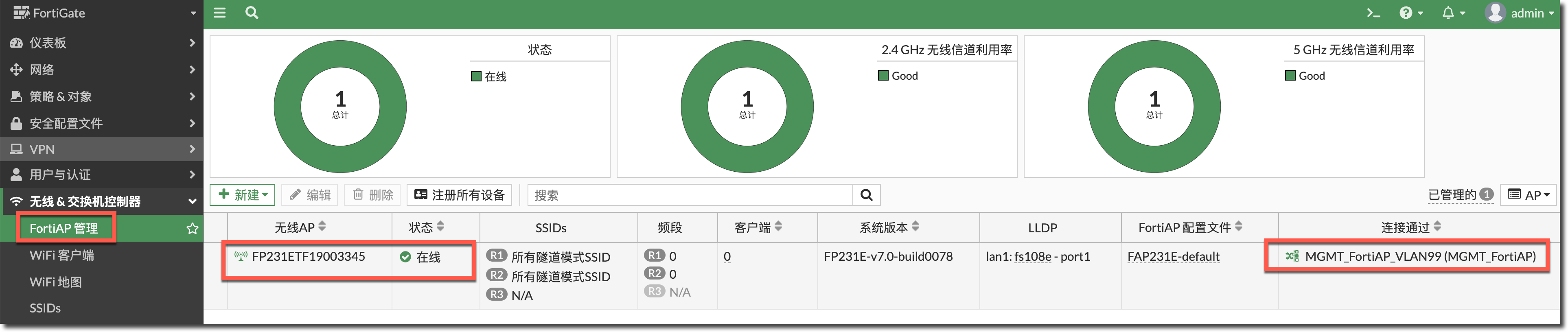

FortiAP 连接后,会通过 VLAN 99 的 DHCP 获取到 192.168.99.0/24 网段的 IP 地址。

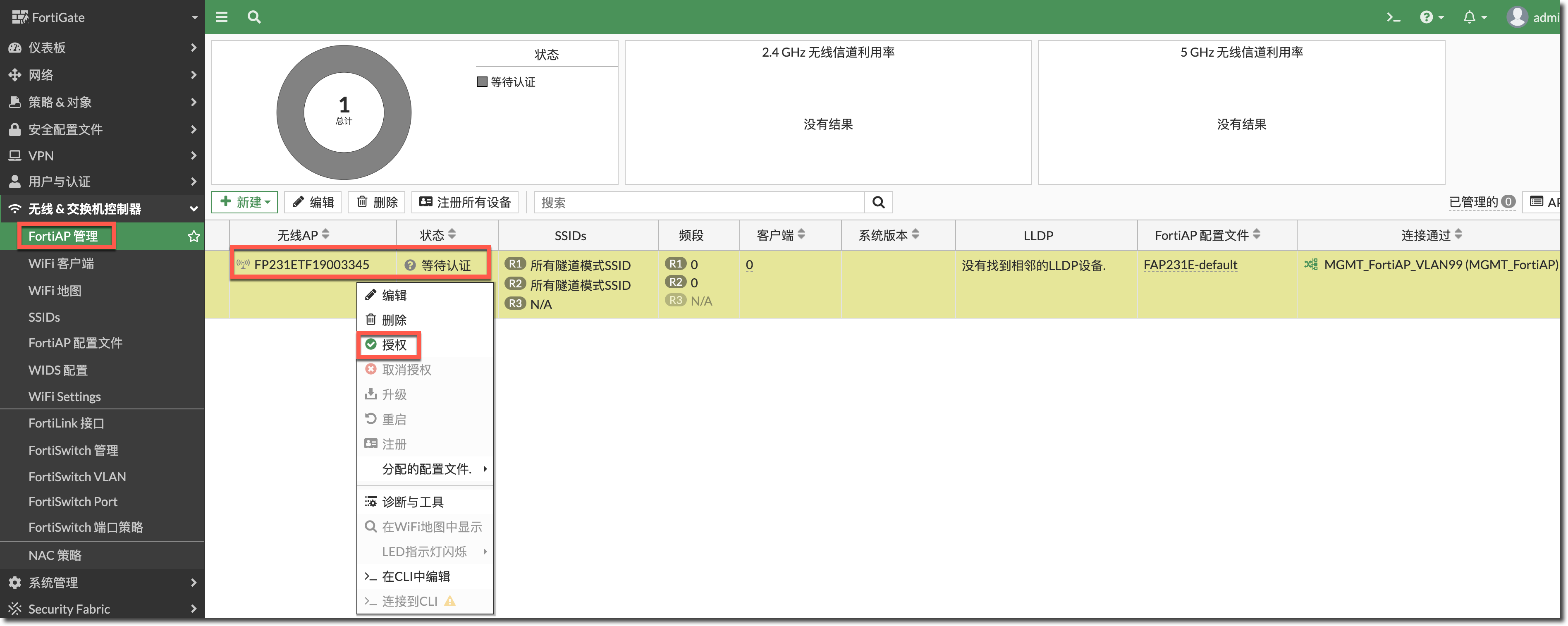

在之前的配置中,VLAN 99 的接口开启了 CAPWAP 协议(包含在 Security Fabric 中),激活了 FortiGate 的无线管理功能,这时候 FortiAP 会自动找到 FGT 进行注册。因此在 FortiAP 管理的地方可以看到这个 FortiAP 的信息(如果没有看到检查配置,并将 FortiAP 恢复出厂,让 FortiAP 重新获取 IP 地址并发起注册)。

右键点击上图中等待认证的 FortiAP,点击授权按钮,等待几分钟,FortiAP 成功上线。

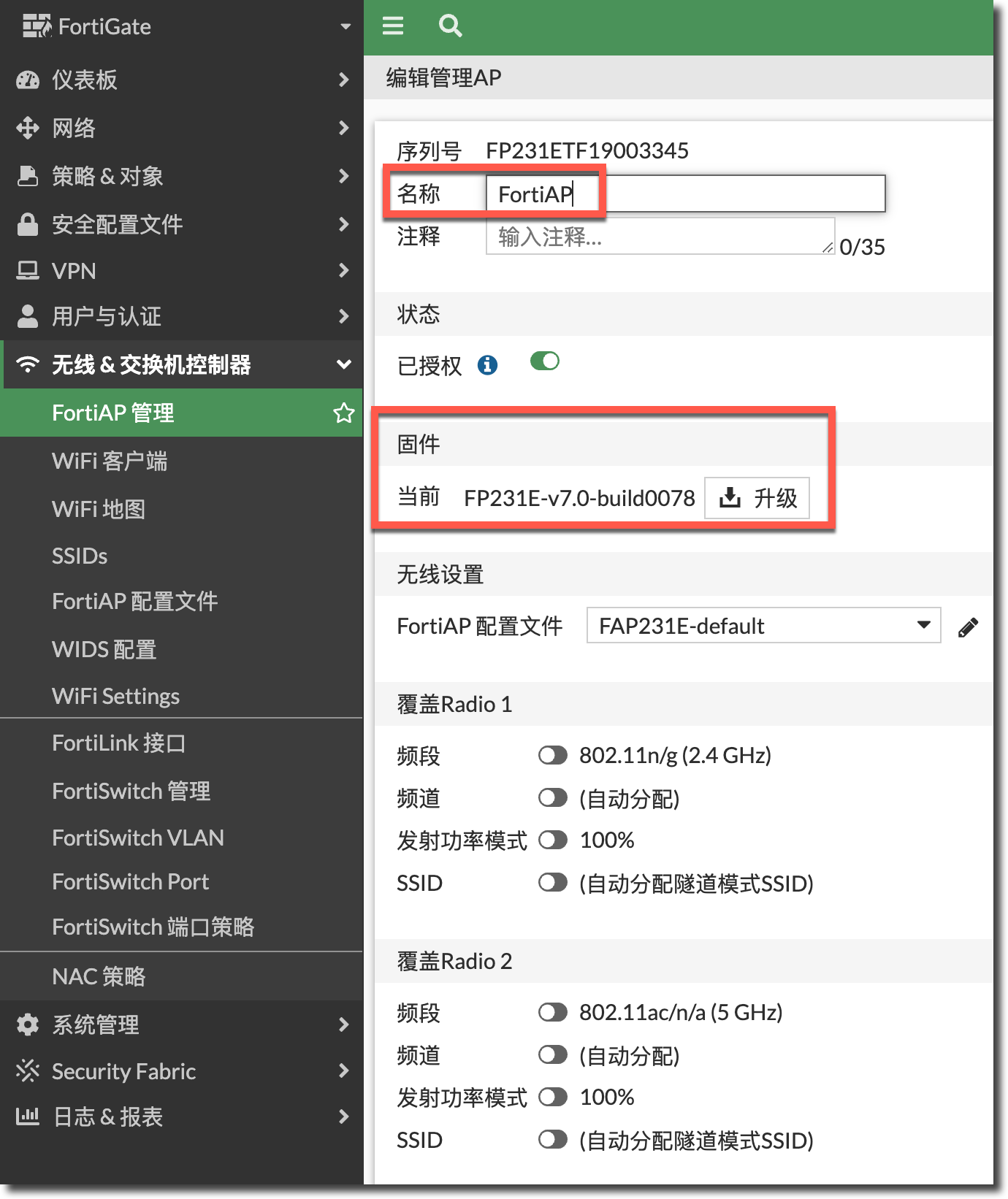

编辑 FortiAP 设置,配置 FortiAP 的名称,或进行升级操作。

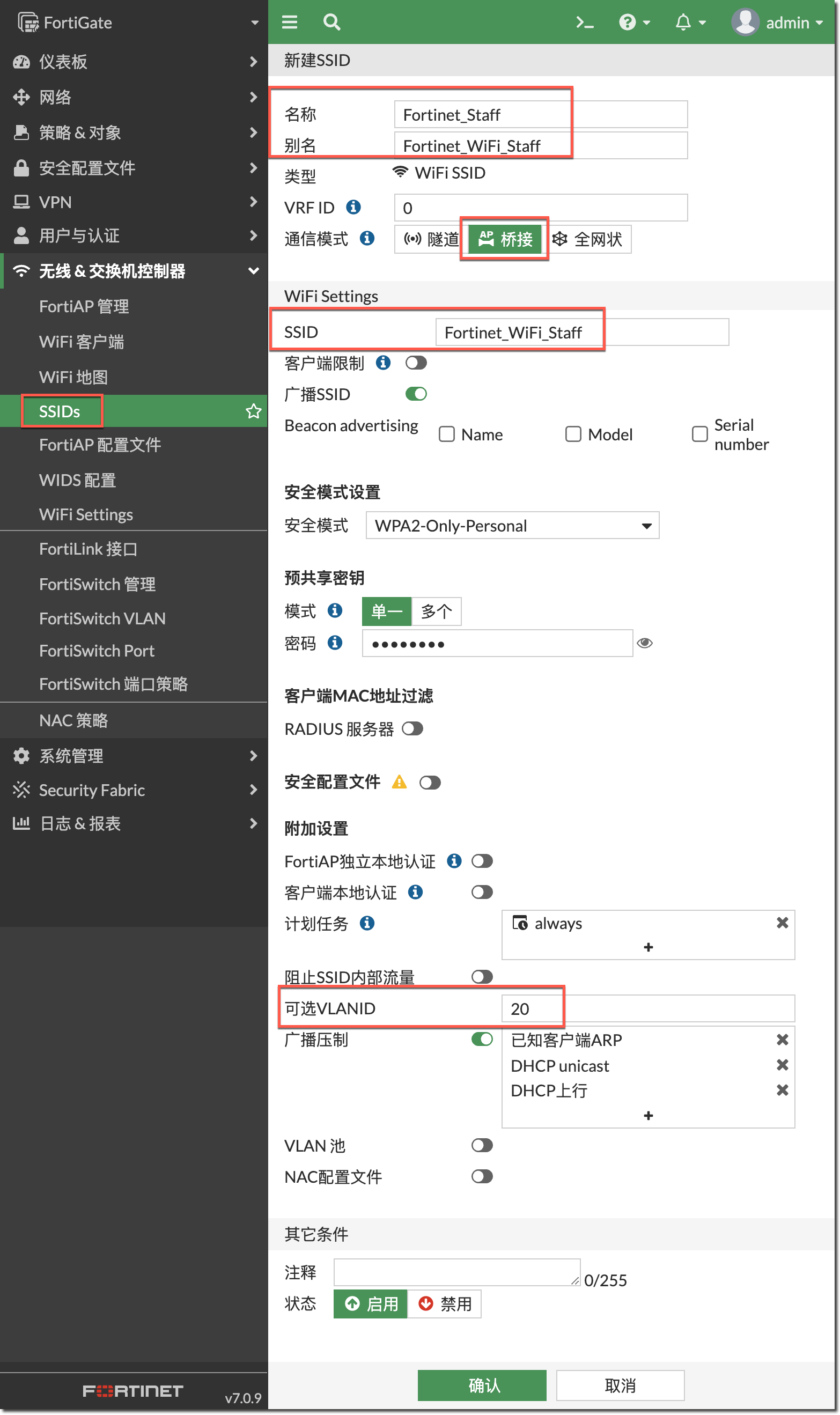

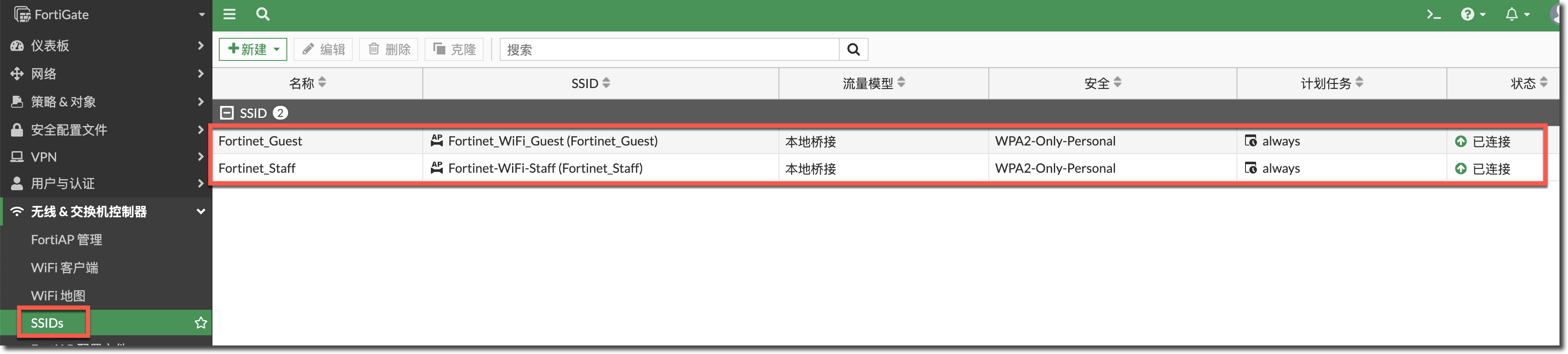

进入无线 & 交换机控制器 → SSIDs 页面,点击新建按钮。

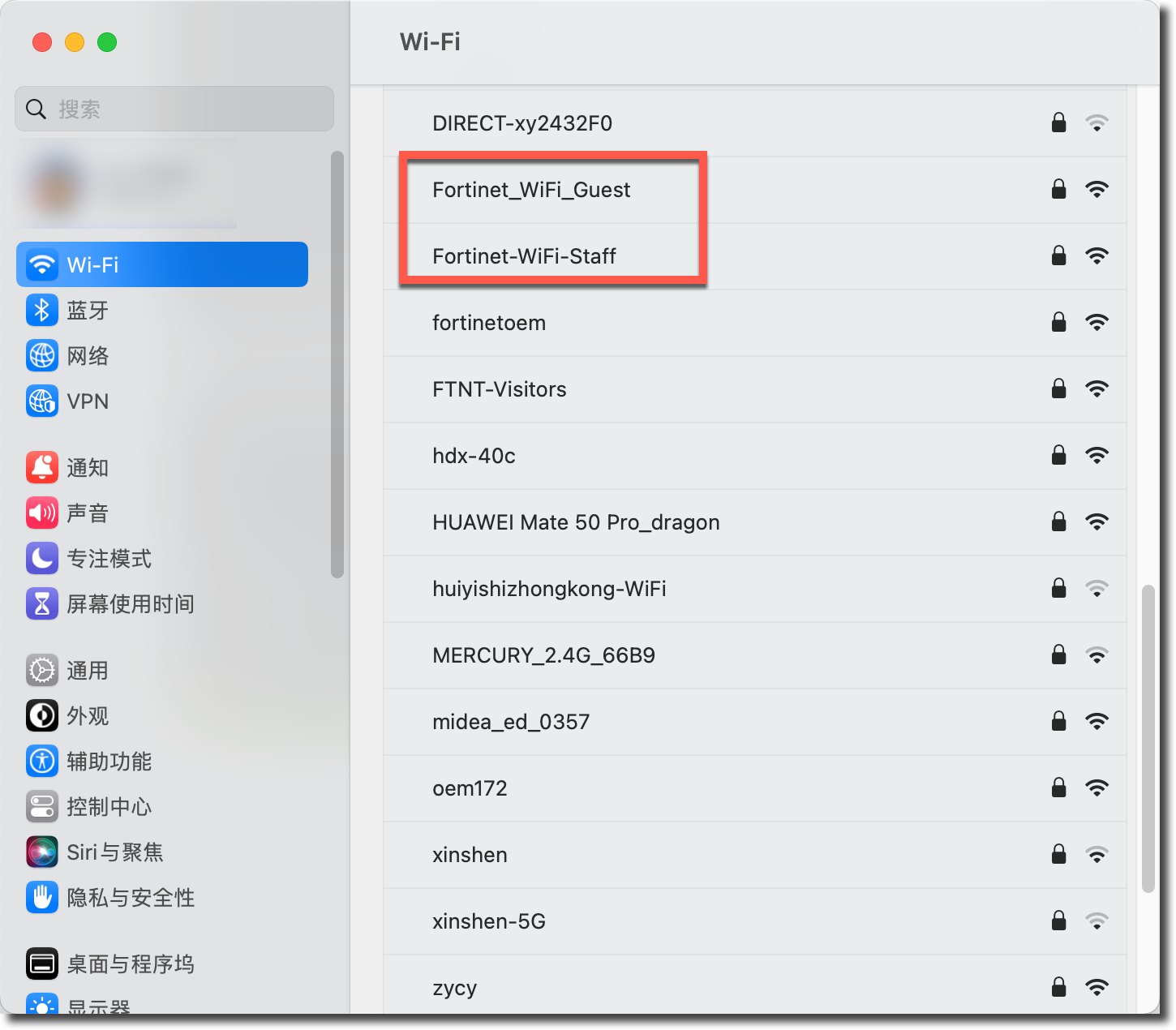

新建 SSID:Fortinet_WiFi_Staff VLAN 20 用于员工 WIFI 使用,Fortinet_WiFi_Guest VLAN 30 用于访客 WiFi 使用。

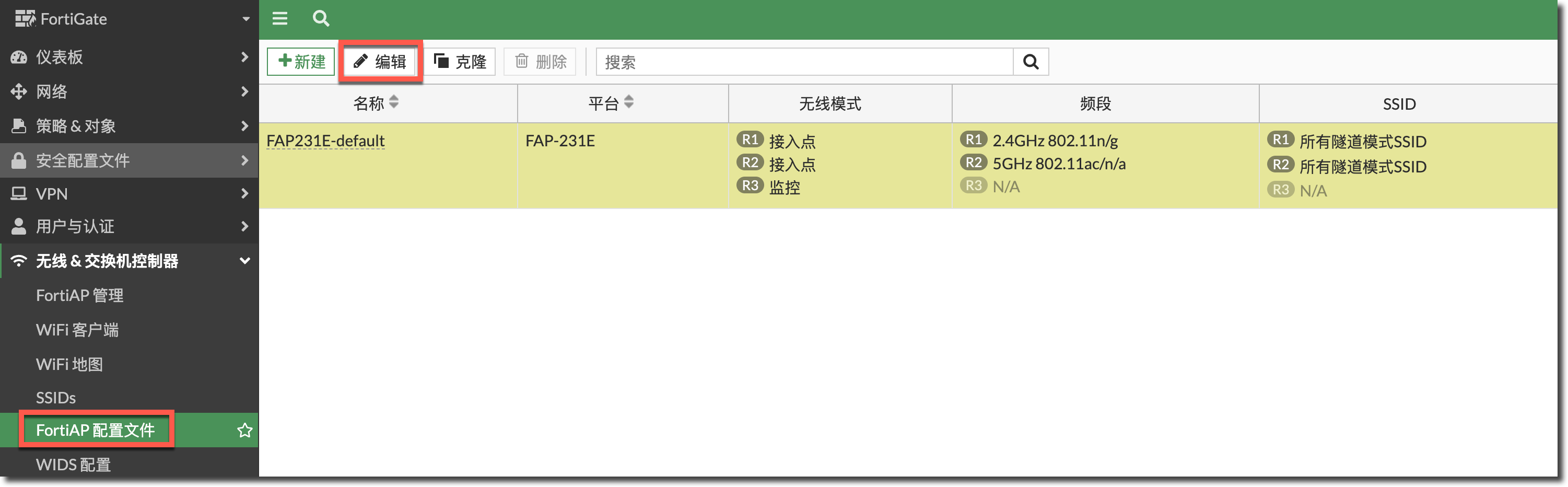

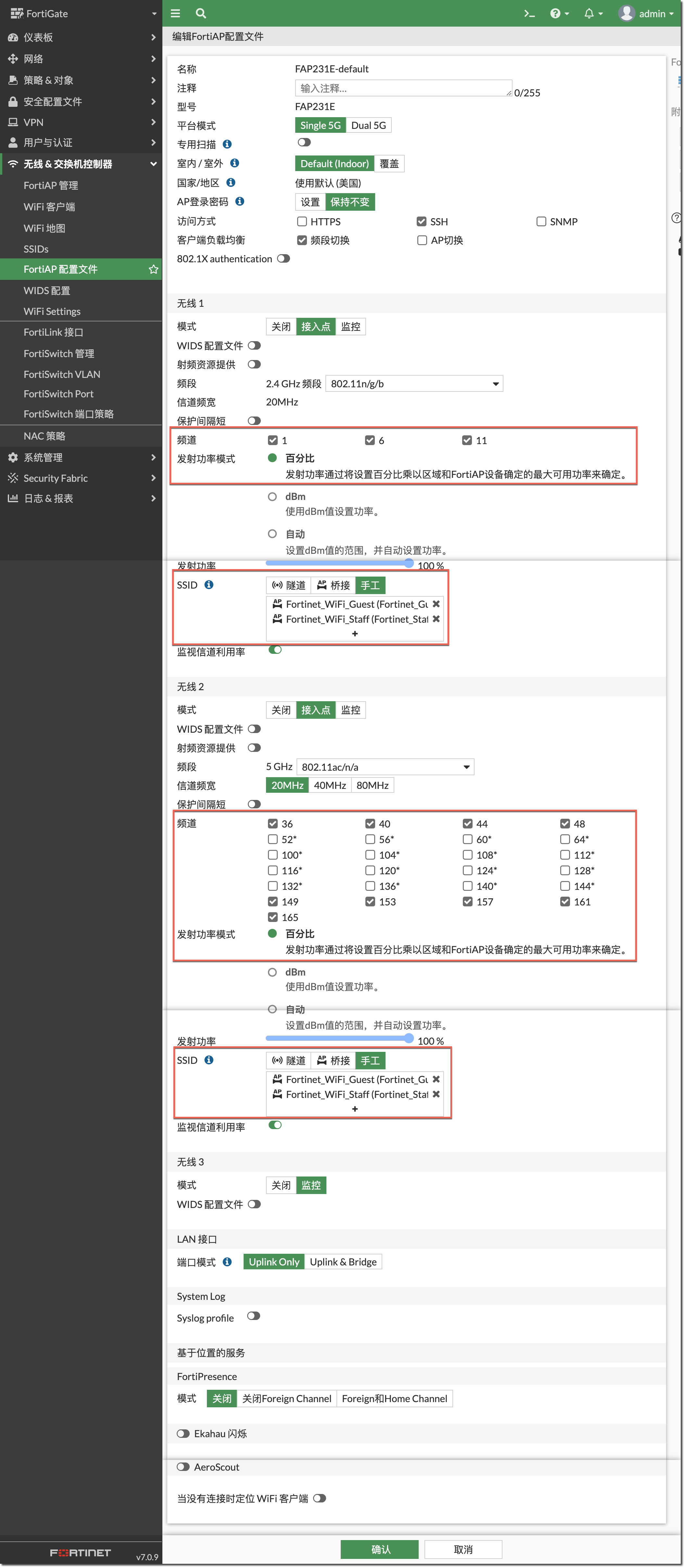

将 SSID 关联到 FortiAP 上,然后让 FortiAP 发布无线 SSID 信号,这样用户就可以通过 SSID 连接到无线了。进入 FortiAP 配置文件页面,编辑 FortiAP 关联的配置文件。

桥模式的 SSID 需要在 FortiAP 配置文件里面手工指定一下,另外下图标示出的配置为推荐配置。

FortiAP 会自动关联到这个 FortiAP 配置文件里面的内容,发起 SSID 的信号。

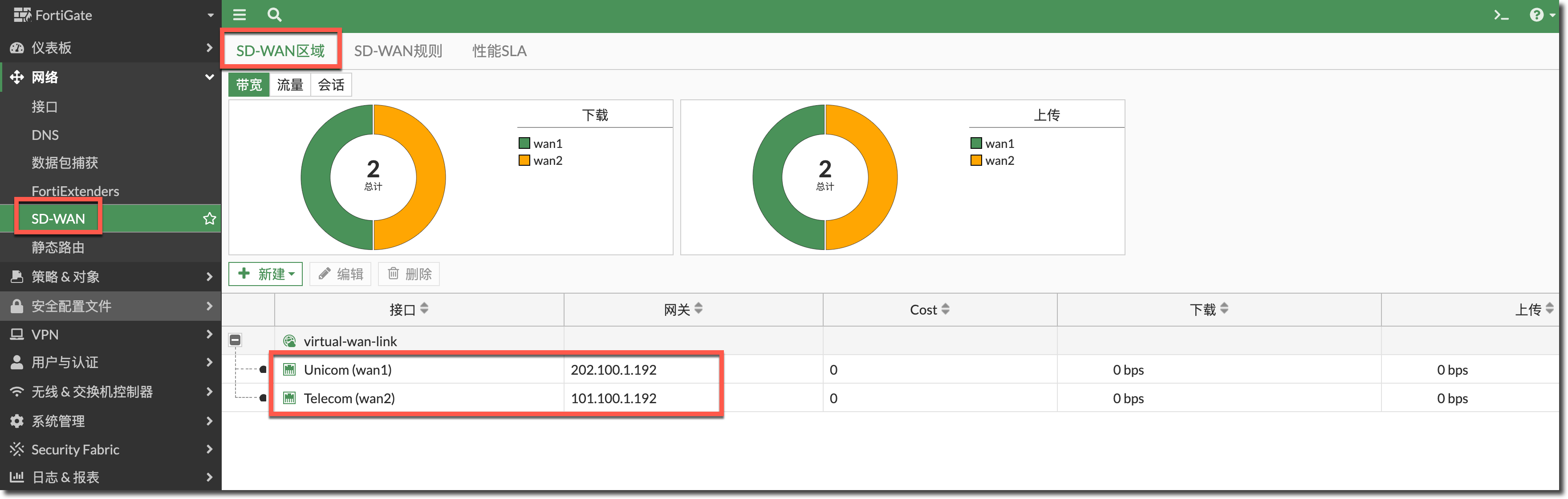

SD-WAN 配置

将 wan1 和 wan2 加入 SD-WAN 接口,并配置各自的网关。

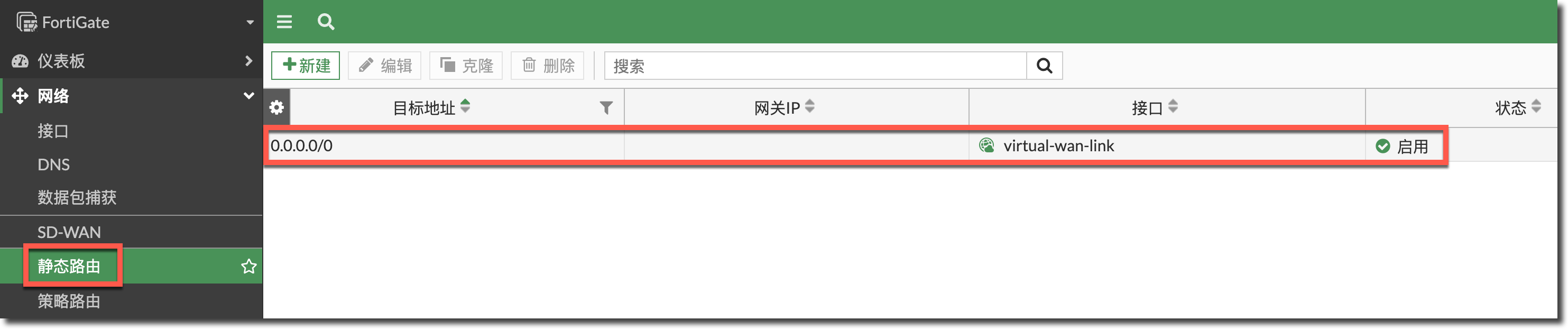

添加 SD-WAN 的默认路由。

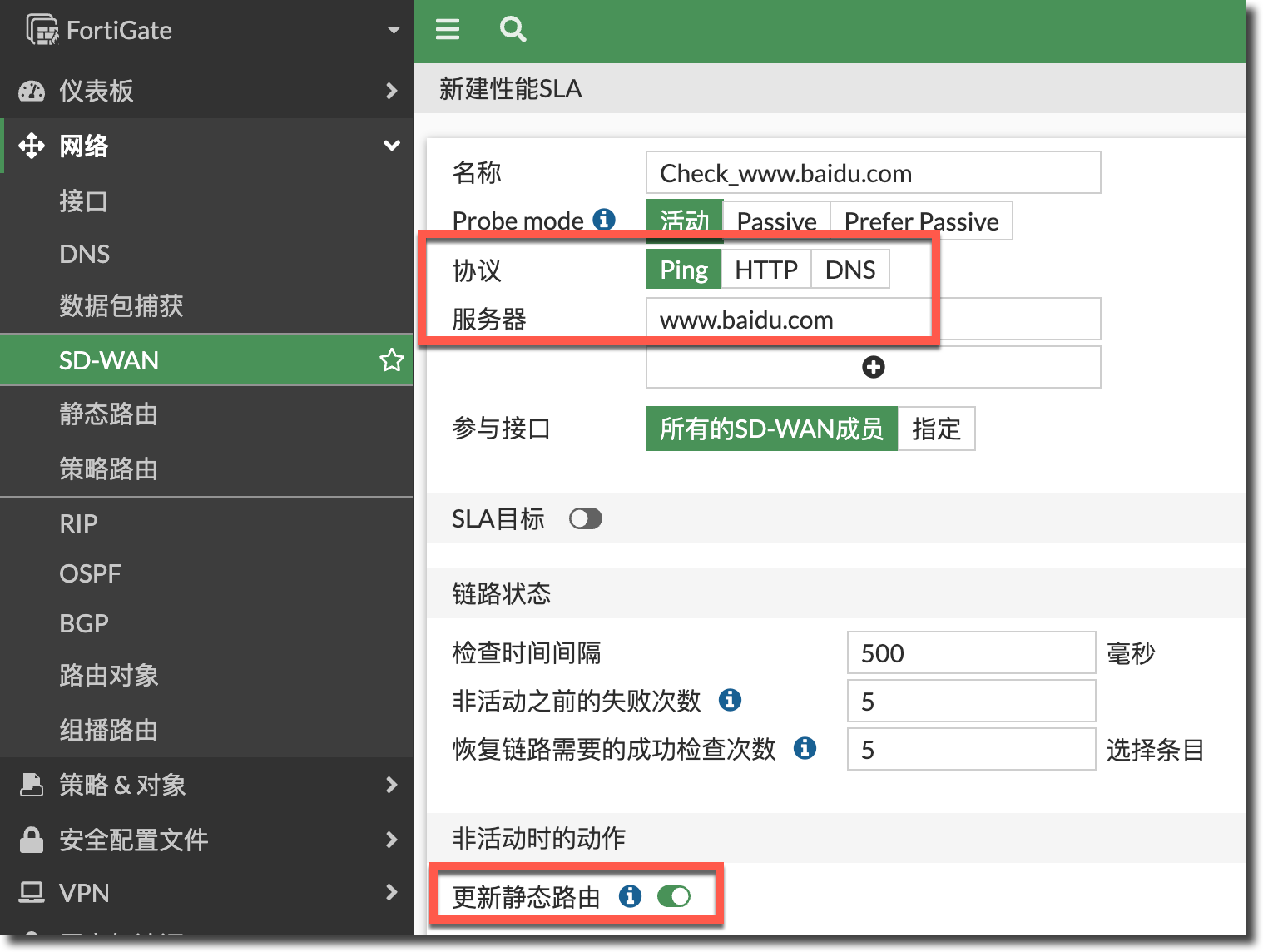

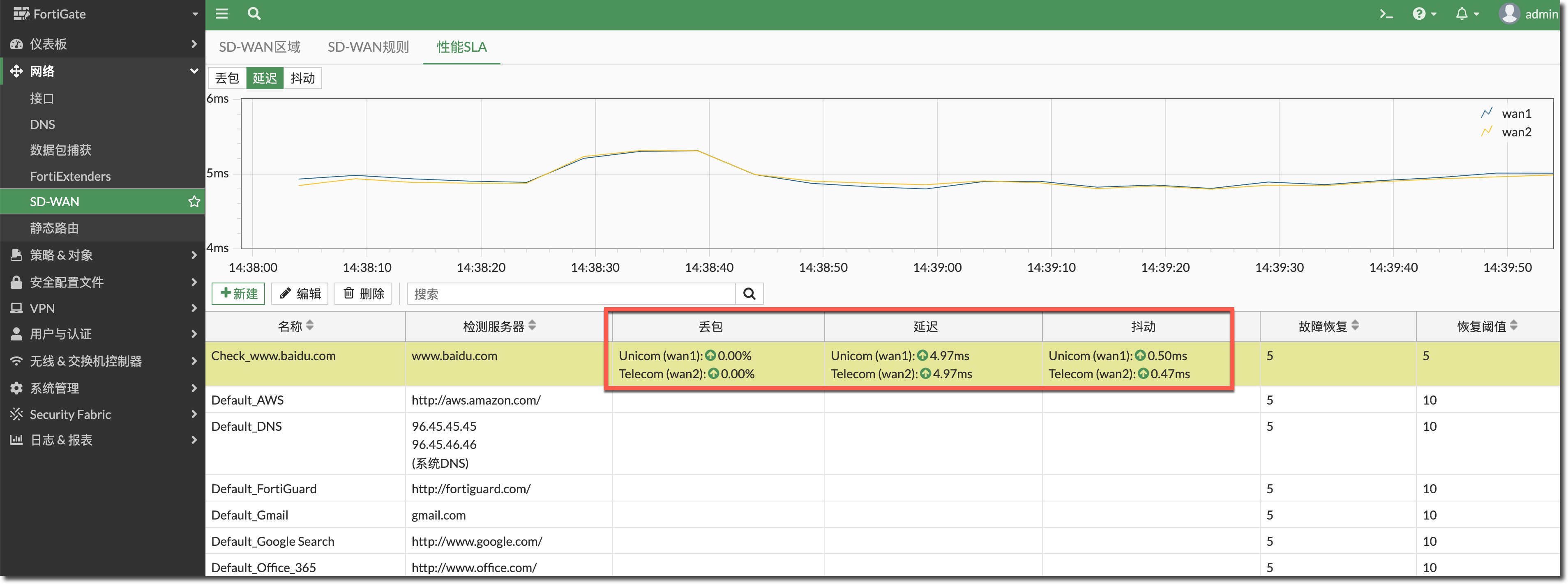

配置 SD-WAN 的 SLA,以便 wan1 和 wan2 相互备份和切换。

SD-WAN 规则可根据需求配置,这里保持默认的按照源 IP 负载均衡。

安全策略配置

需求与规划:

- 员工的有线与无线都需要访问互联网

- 访客的无线仅仅可以访问互联网

- 员工的有线和无线需要互访

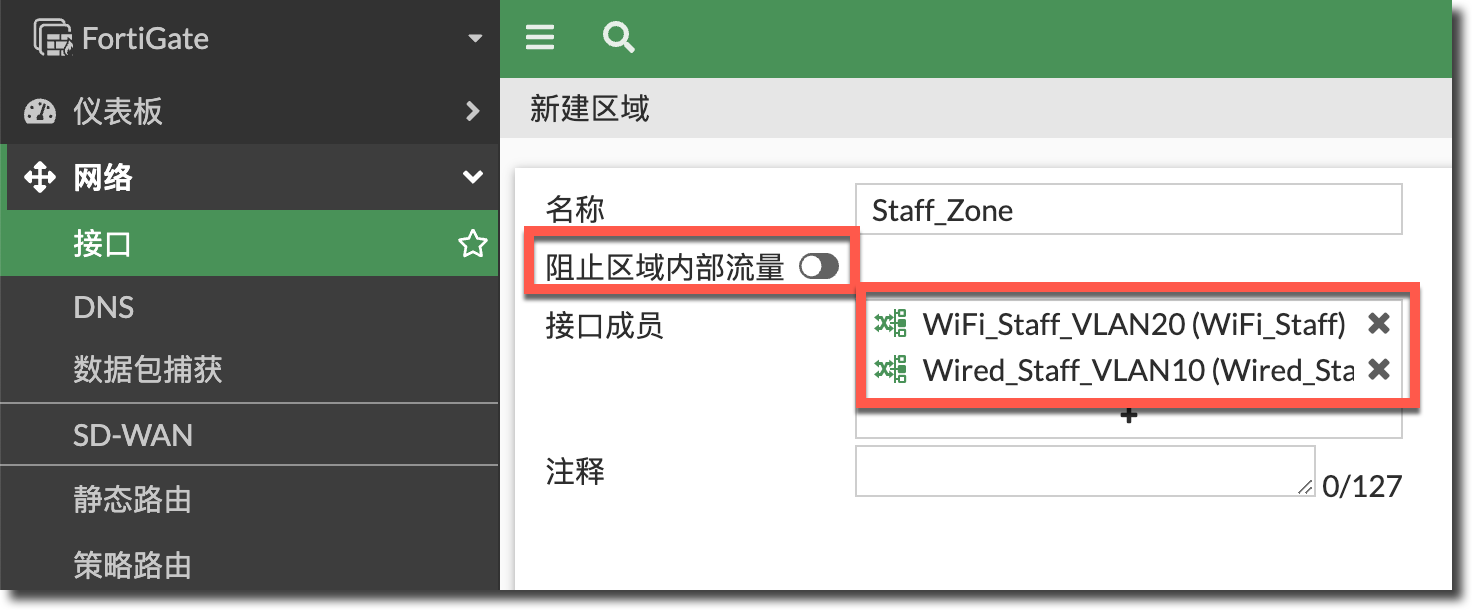

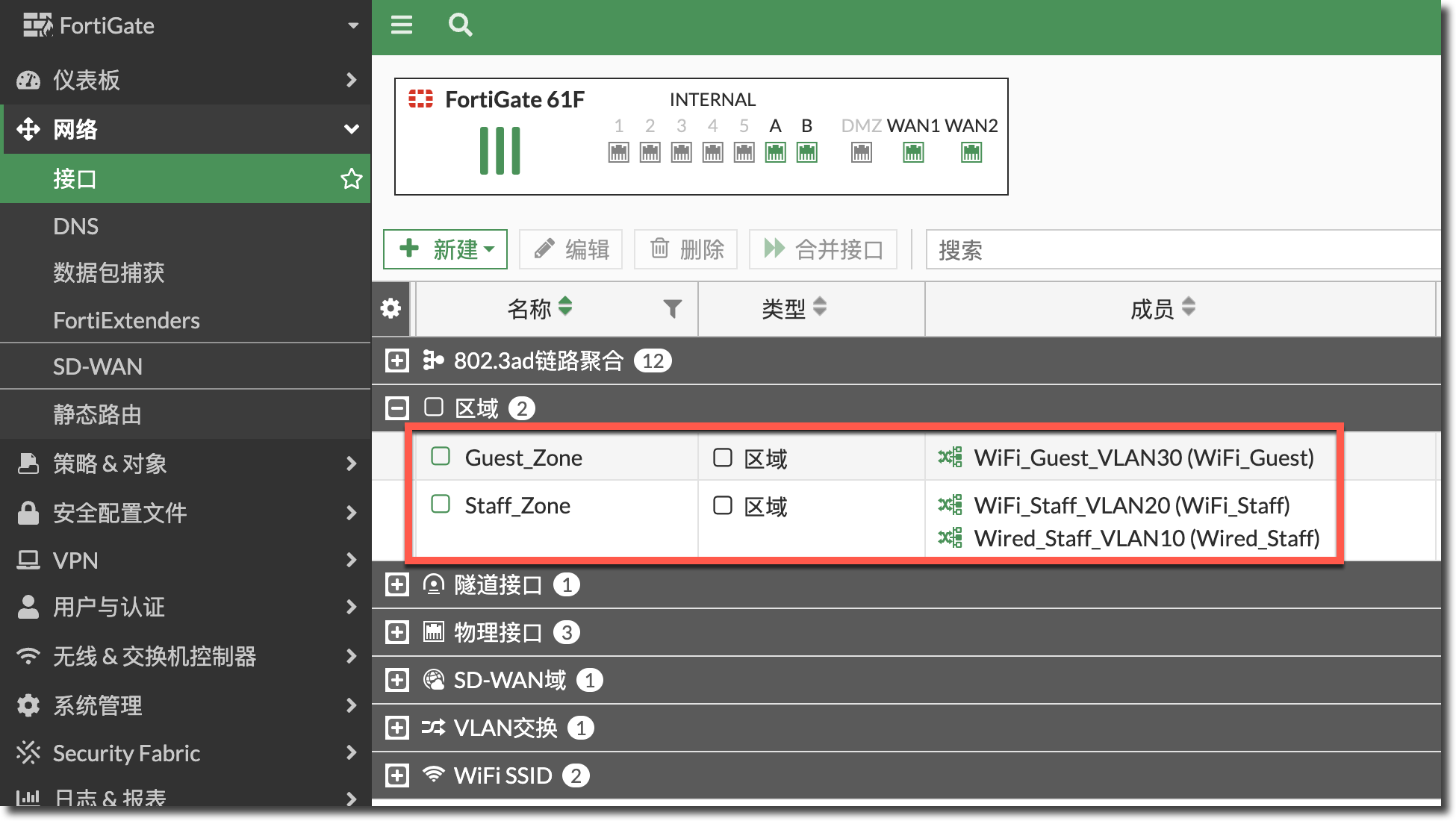

建议将防火墙的接口划分区域,以区域的方式配置策略,有时候可以做到简化配置的目的,甚至未来替换设备的时候,策略的备份和还原也会更加简单一些。规划区域两个区域:

- 员工网络区域:包括员工的有线 VLAN 10 和员工的无线 VLAN 20 ()

- 访问网络区域:包括访问的无线 VLAN 30

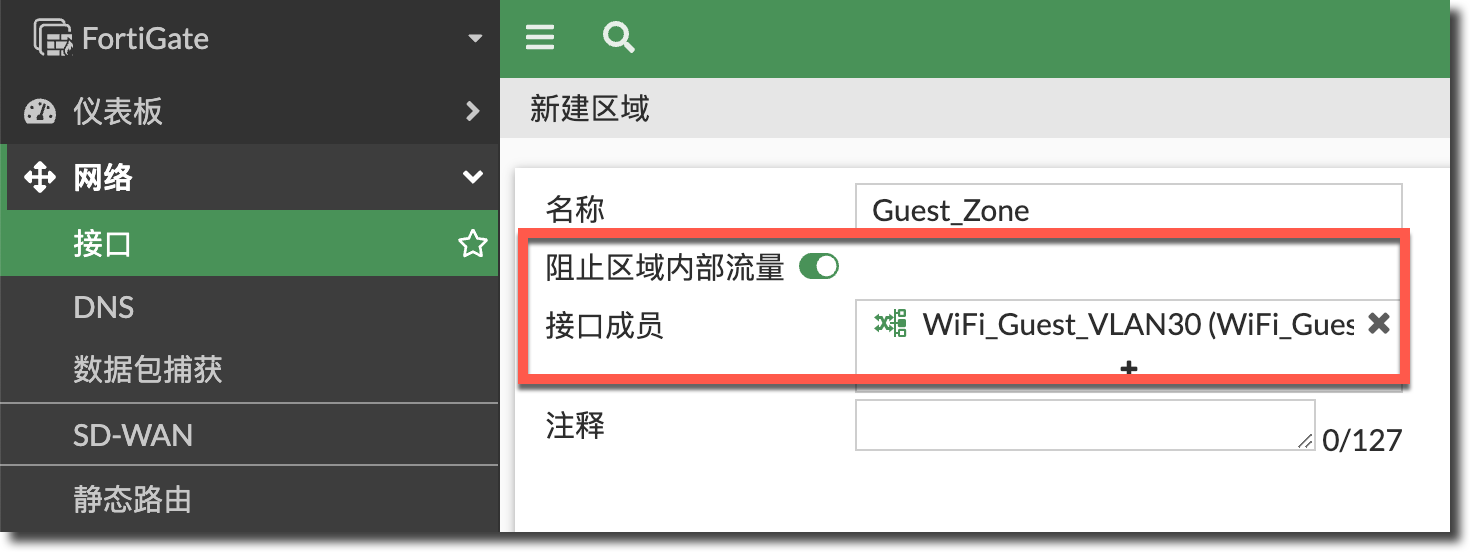

进入网络 → 接口页面,新建所属区域。

分别创建 Staff_Zone(包含 VLAN 10 和 VLAN20)和 Guest_Zone(包含 VLAN30)。

如此只需要配置两条策略,就可以实现我们规划的需求,新建 Staff-Zone 到 SD-WAN 与 Guest-Zone 到 SD-WAN 的安全策略。

结果验证

客户端访问

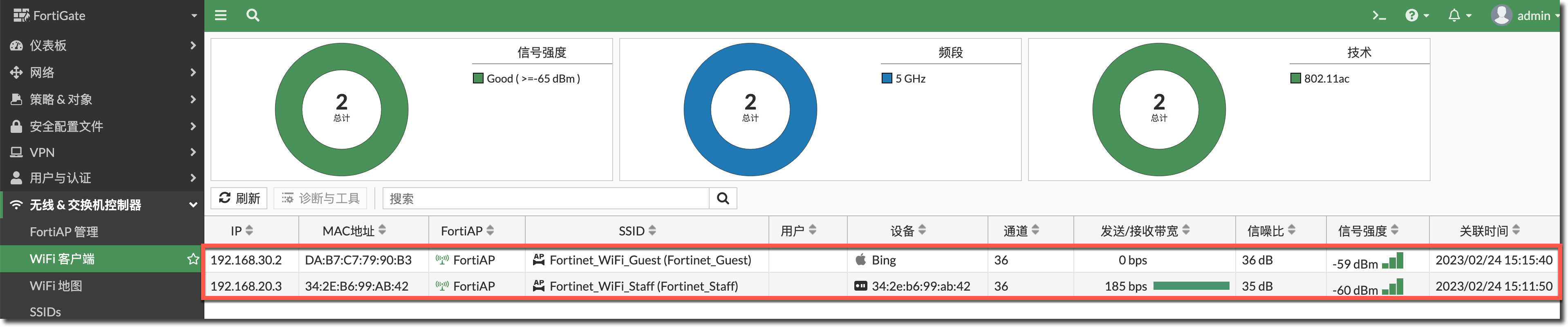

进入无线 & 交换机控制器 → WiFi 客户端,查看在线的无线客户端。可以看到 WiFi_Staff 和 WiFi_Guest 各有一个终端在线。

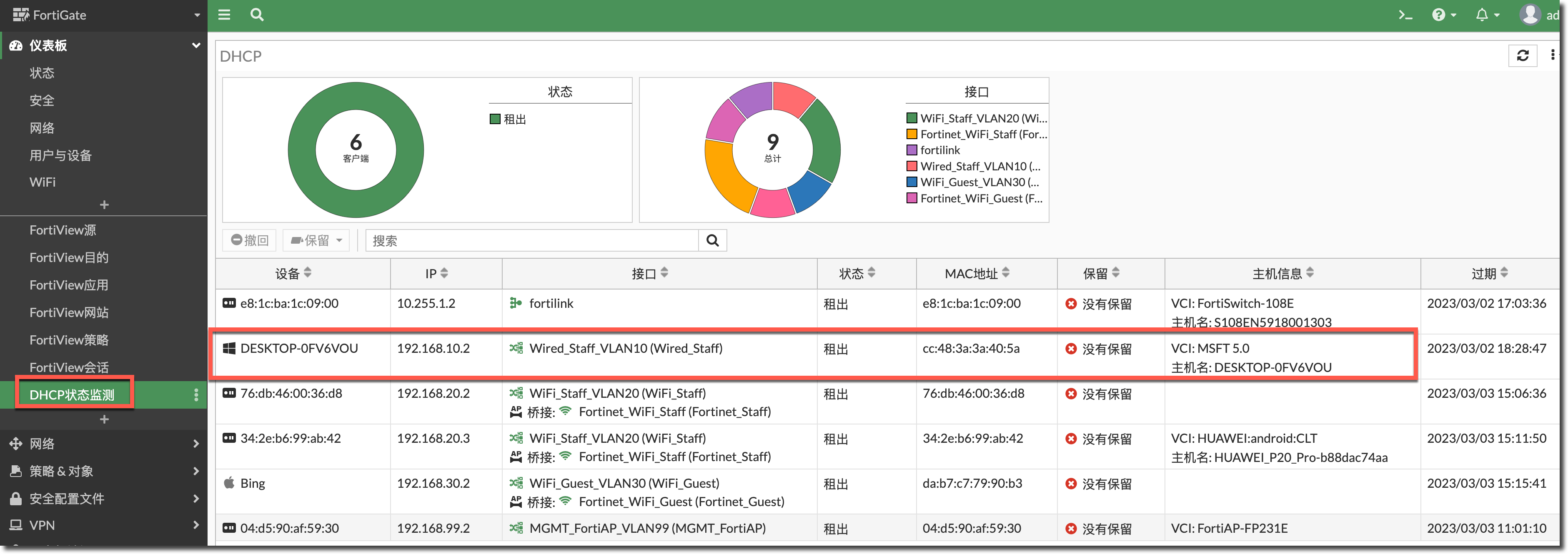

在 DHCP 状态检测中查看所有的客户端信息,可以看到有线网络的 PC 也正常上线。

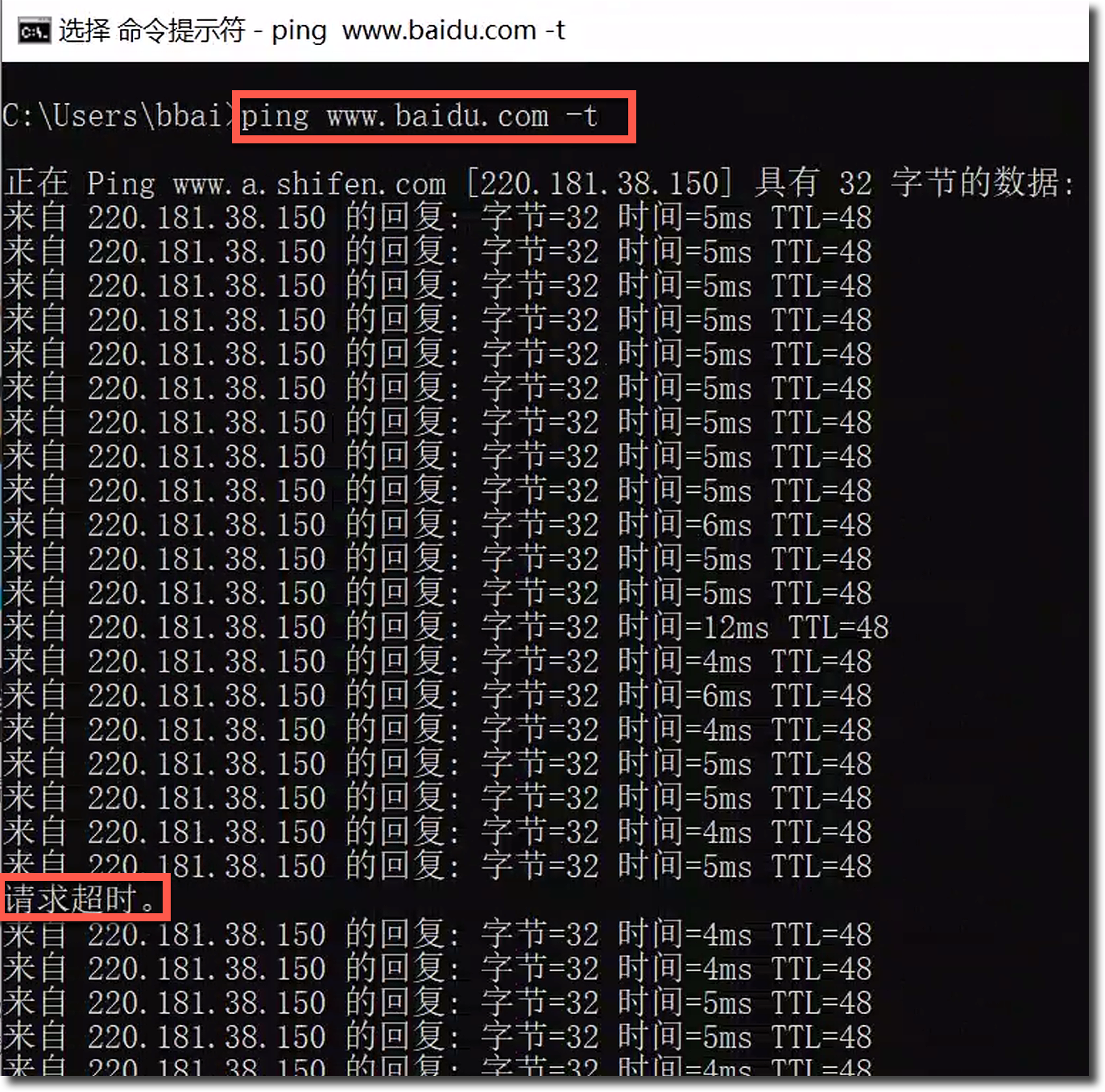

有线网络(VLAN 10)用户访问互联网。

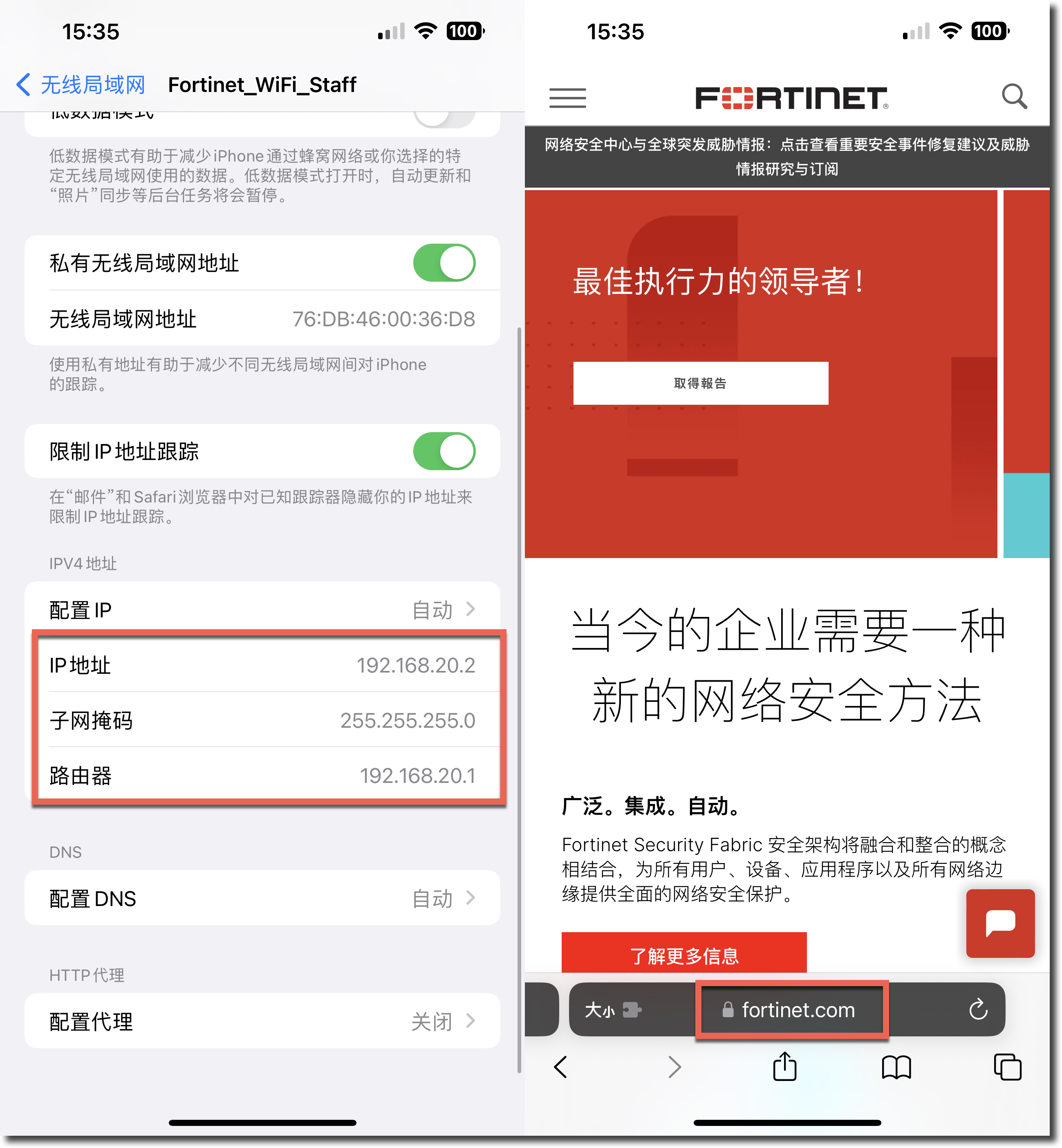

无线网络用户访问互联网。

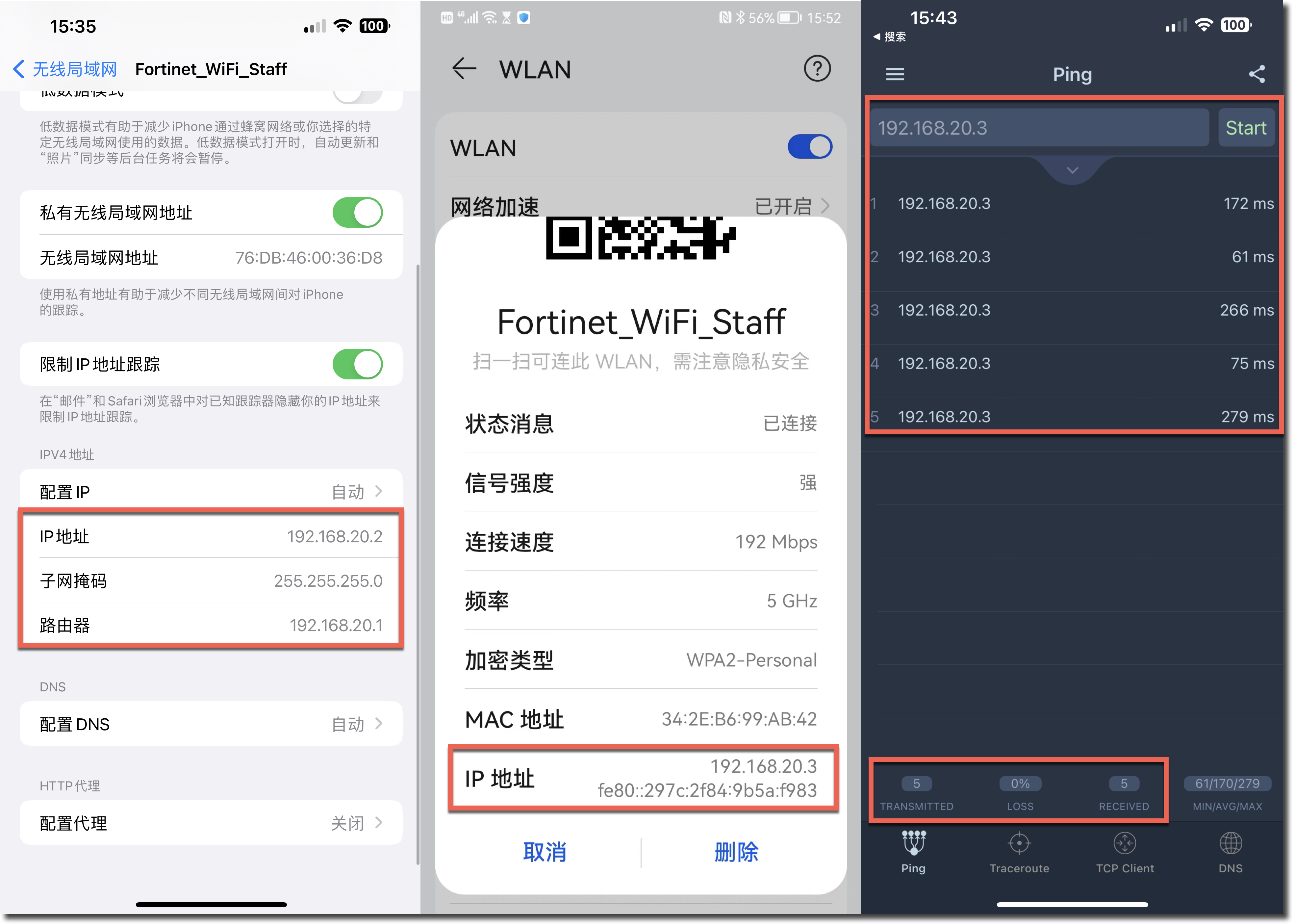

使用 VLAN 20 下的客户端访问 VLAN 20 下的另一个客户端(Staff 区域)。

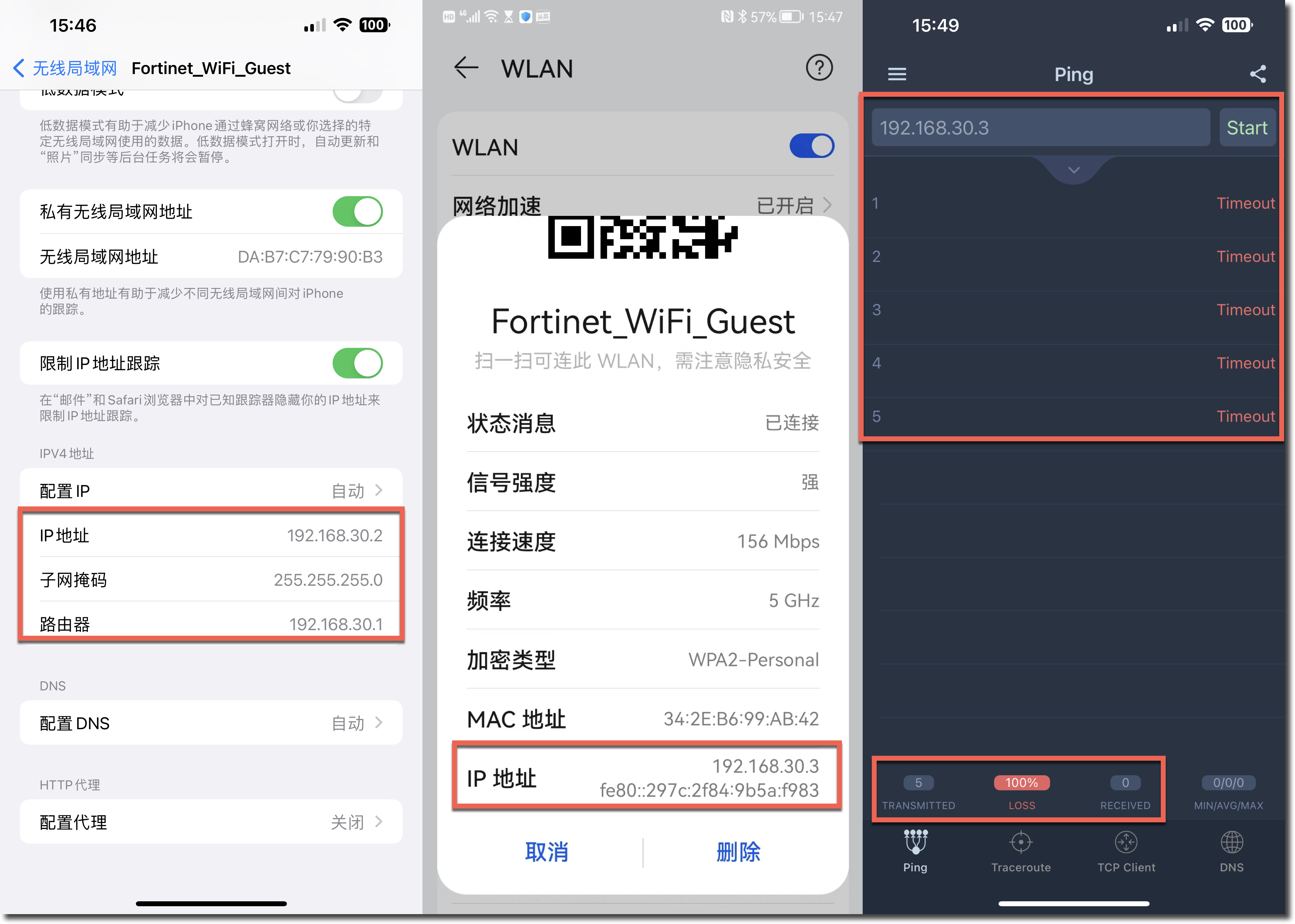

使用 VLAN 30 下的客户端访问 VLAN 30 下的另一个客户端(Guest 区域),可以看到由于该区域配置了禁止相互访问,所以 VLAN 30 下的客户端是无法互相访问的。

切换测试

在我们的测试场景下 FortiLink 聚合接口的 a 和 b 是同时 UP 起来的,如果 a 或 b DOWN(不能同时 DOWN),是否有影响业务呢?

经过测试,DOWN a 或 b 接口,客户端丢包 1 个或者不丢包。