SSL VPN WEB 代理模式配置

SSL VPN WEB 代理模式配置

重要

由于部分用户 Web 服务器的网页代码不够规范,可能与 SSL VPN Web 代理模式不兼容,导致访问异常,强烈建议使用 SSL VPN 隧道模式。

SSL VPN Web 代理模式目前不支持 HTML5 格式。

网络需求

在外移动办公的工作人员需要通过 SSL VPN WEB 模式拨入到公司内网来对内网主机进行访问。

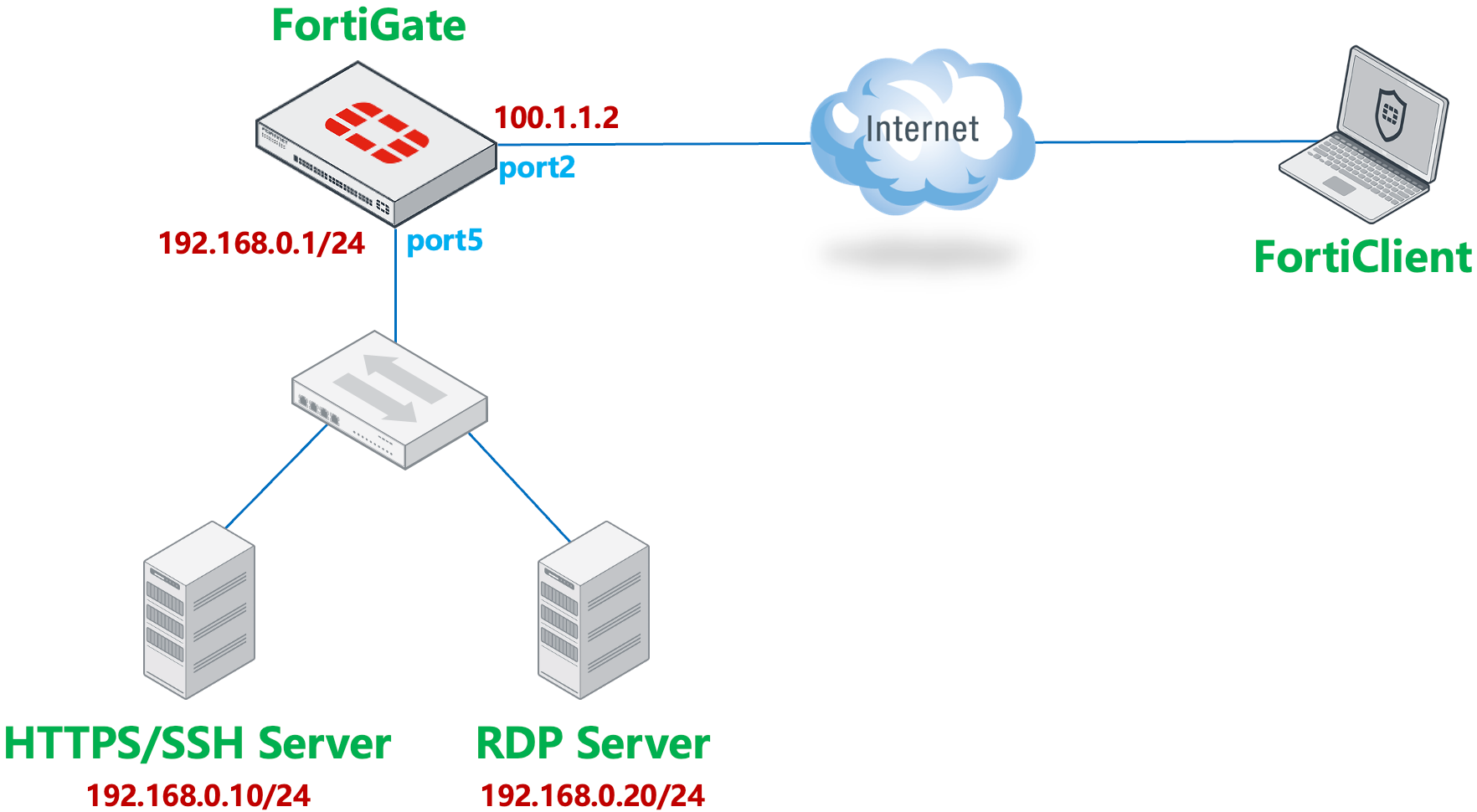

网络拓扑

配置步骤

1.基本配置

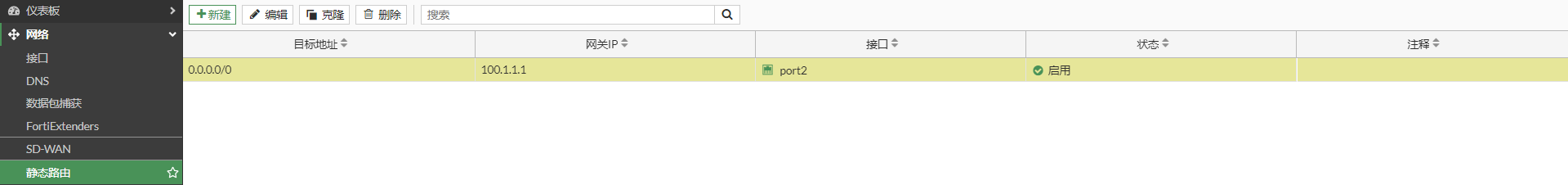

配置接口 IP 和路由

2.创建用户

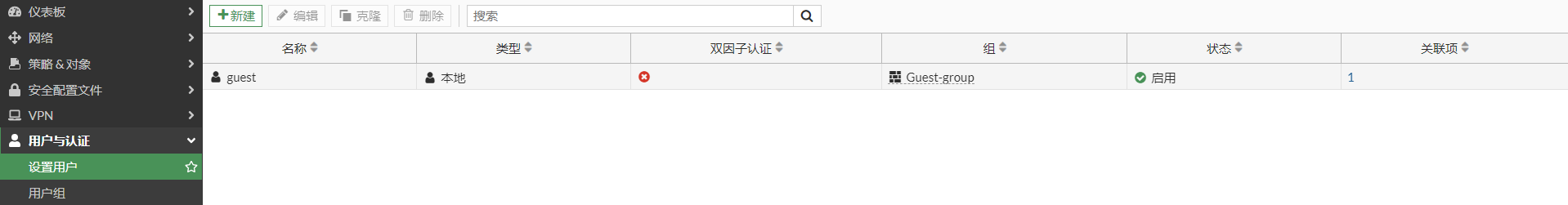

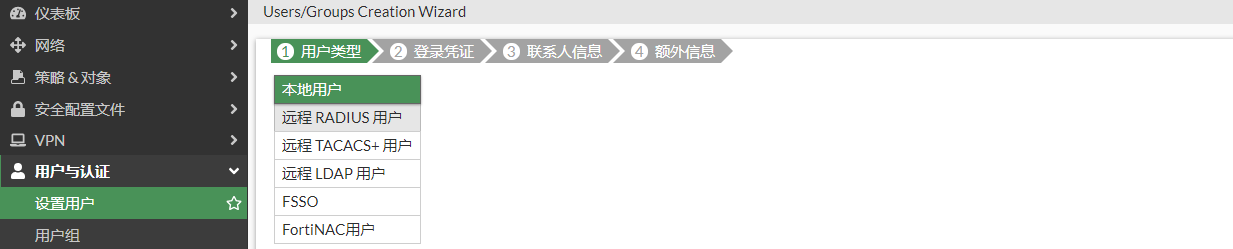

选择“用户与认证”-->“设置用户”,点击“新建”。

选择“本地用户”,点击“下一步”。

输入用户名和密码,点击“下一步”。

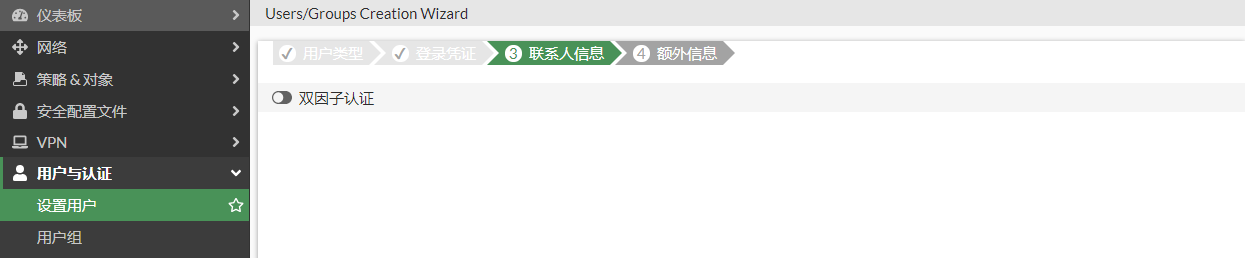

可根据需求选择启用。这里不启用,点击“下一步”。

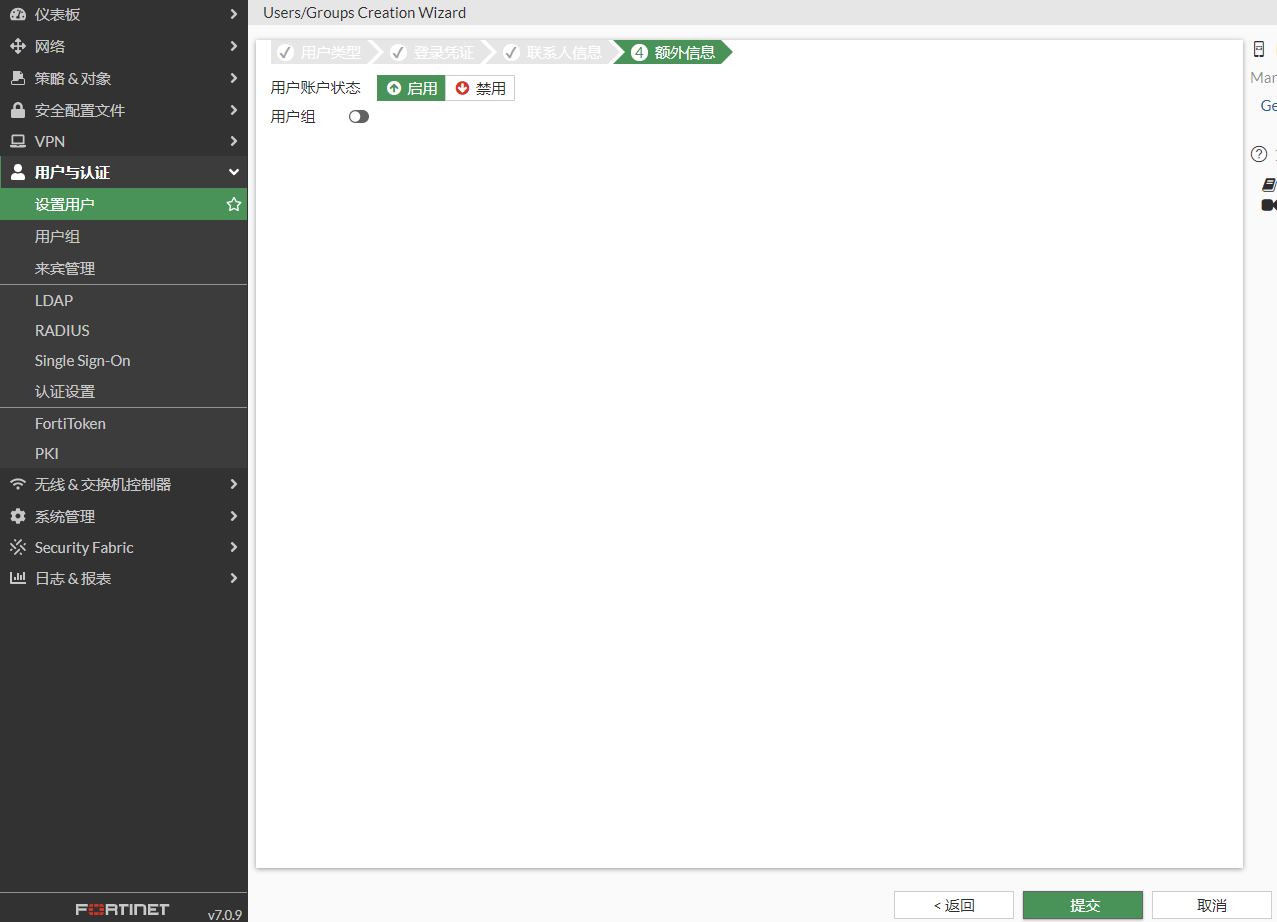

点击“提交”。

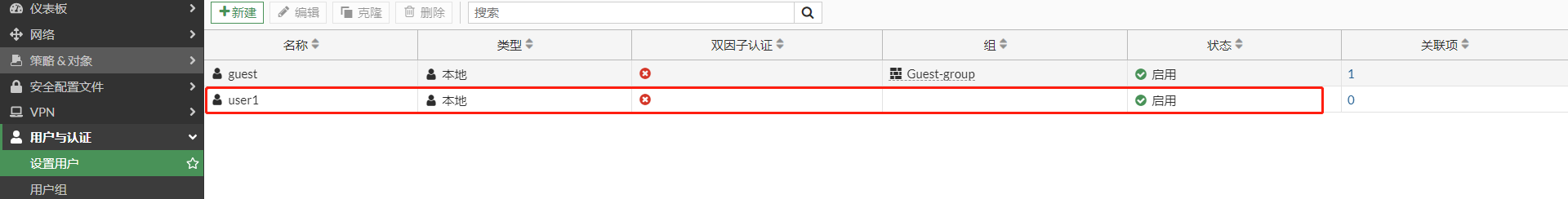

完成用户创建。

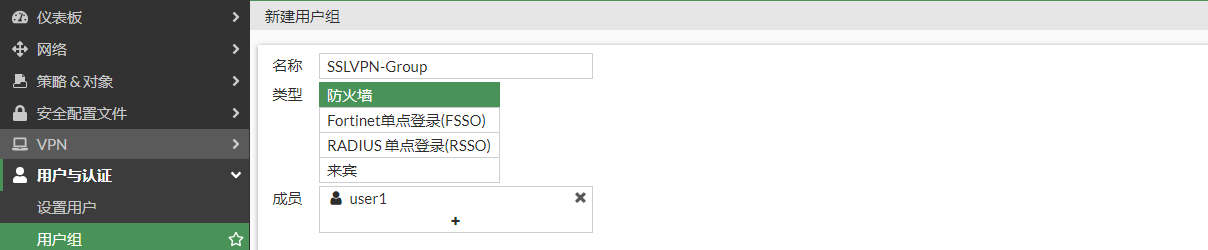

3.创建用户组

选择“用户与认证”-->“用户组”,点击“新建”。

输入名称,即组名,并将用户加入用户组,点击“确认”。

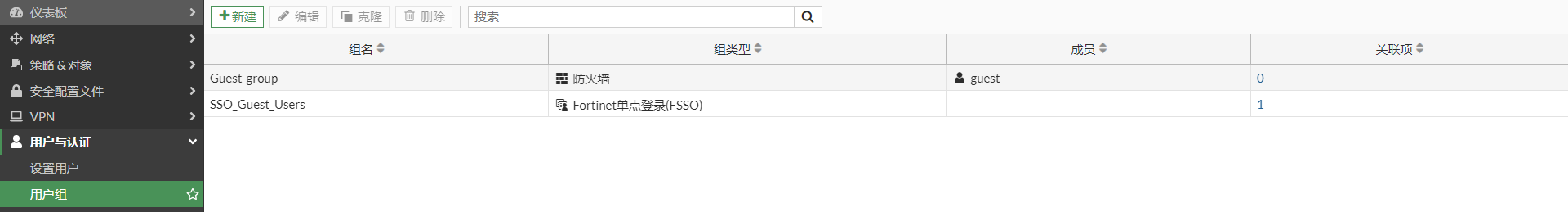

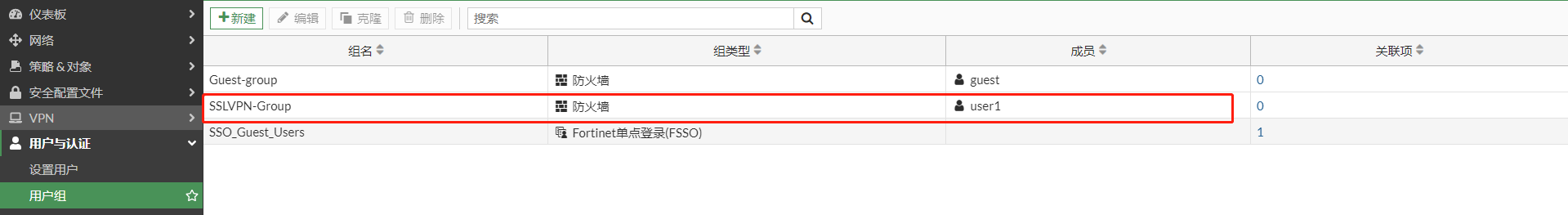

完成用户组创建。

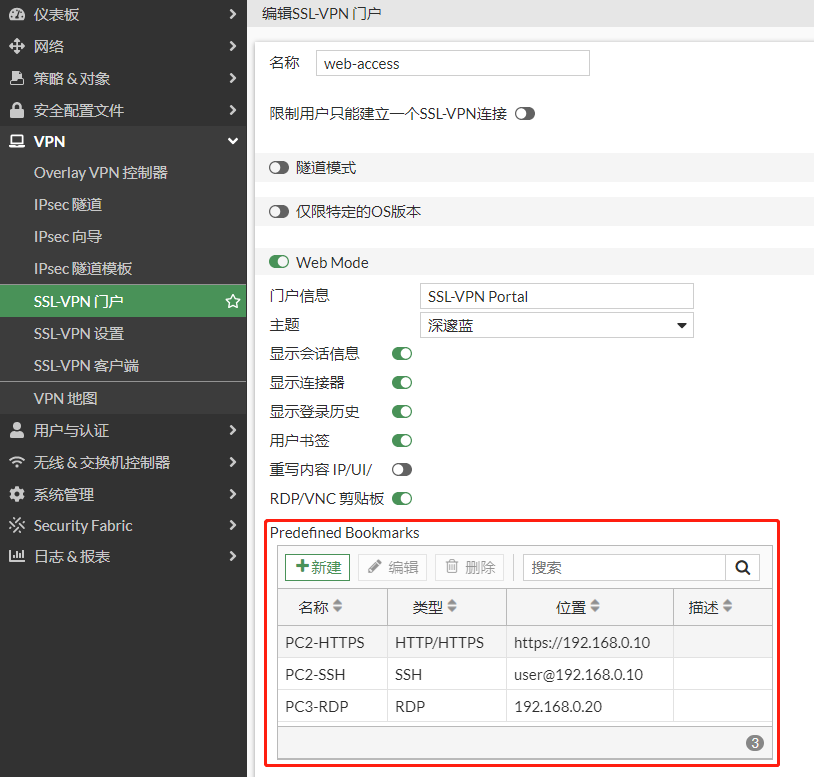

4.配置 SSL - VPN 门户

系统默认创建 3 个 SSLVPN 门户:full-access: 开启了隧道模式和 web 代理模式;tunnel-access 只开启了隧道模式;web-access:只开启 web 代理模式。可以根据实际需求进行修改,也可以新建新的 SSL - VPN 门户。

这里使用 web-access 门户,新建 HTTPS,SSH,RPD 3 个资源供客户端拨号后访问。

PC2-HTTPS 资源配置:

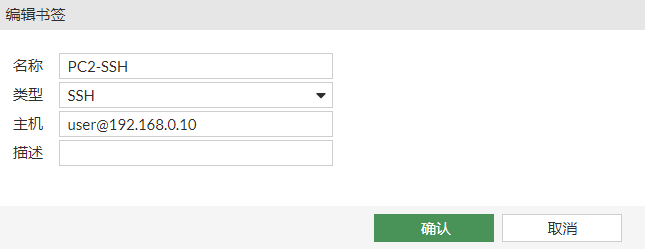

PC2-SSH 资源配置:

PC3-RDP 资源配置:

3.配置 SSLVPN

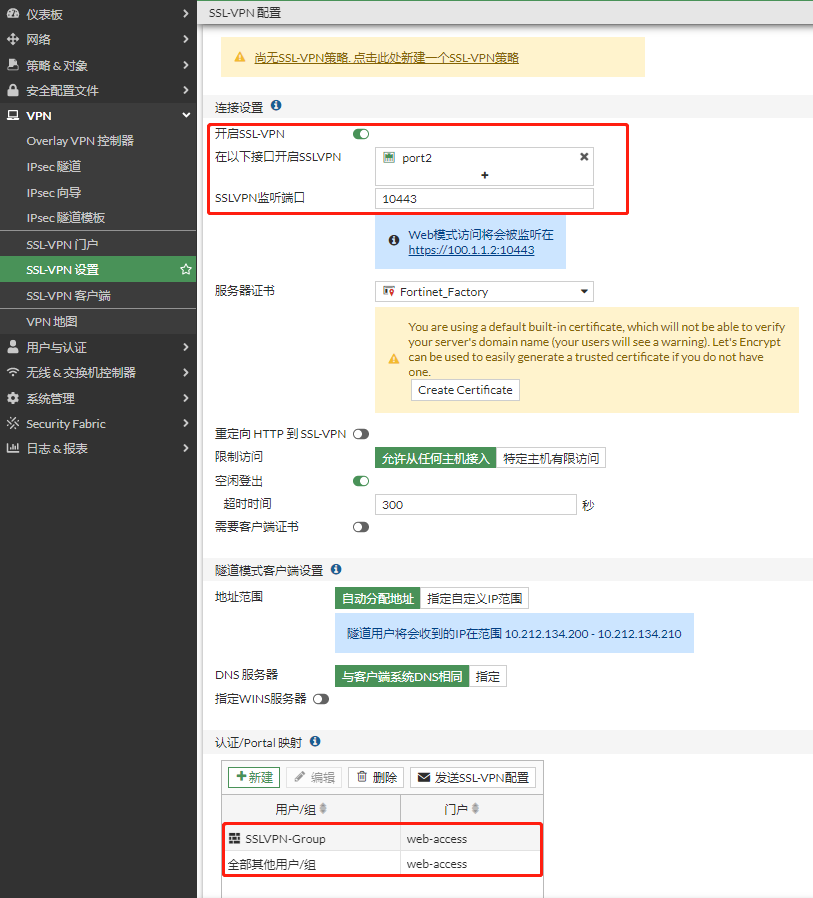

设置提供 SSLVPN 服务的接口和端口,将 SSLVPN-Group 用户组和 web-access 门户关联,全部其他用户/组也要关联一个门户,用于没有配置关联的用户/用户组访问。

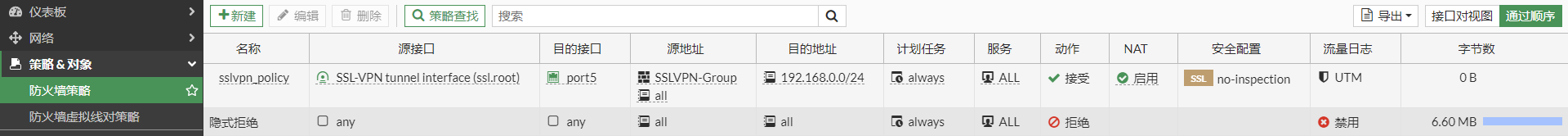

6.创建策略

业务测试

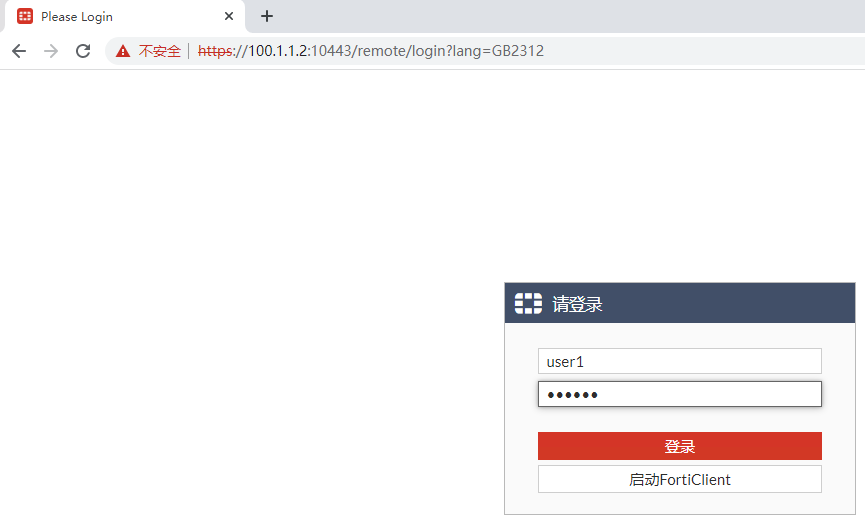

PC1 使用 chrome 访问 SSLVPN,并输入用户名和密码。

登录成功后,可以看到之前创建好的 3 个资源。

业务访问

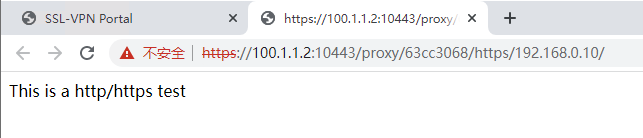

点击 PC2-HTTPS,访问成功。

点击 PC2-SSH,访问成功。

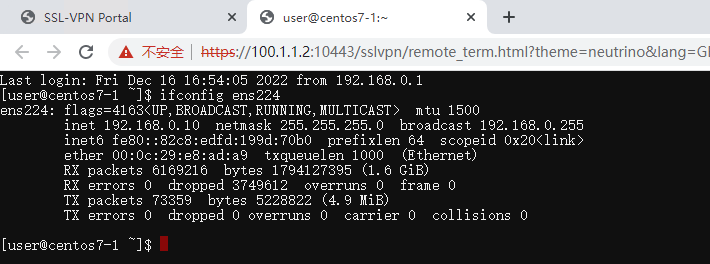

输入 PC2 SSH 的用户的密码,登录成功。

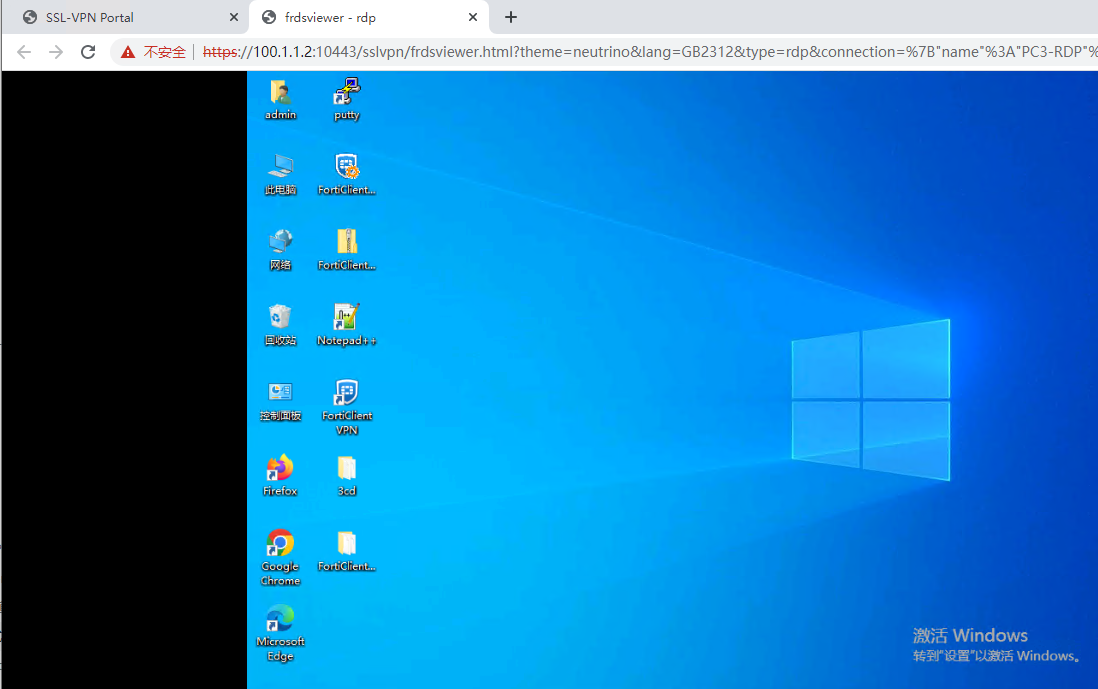

点击 PC3-RDP,访问成功。

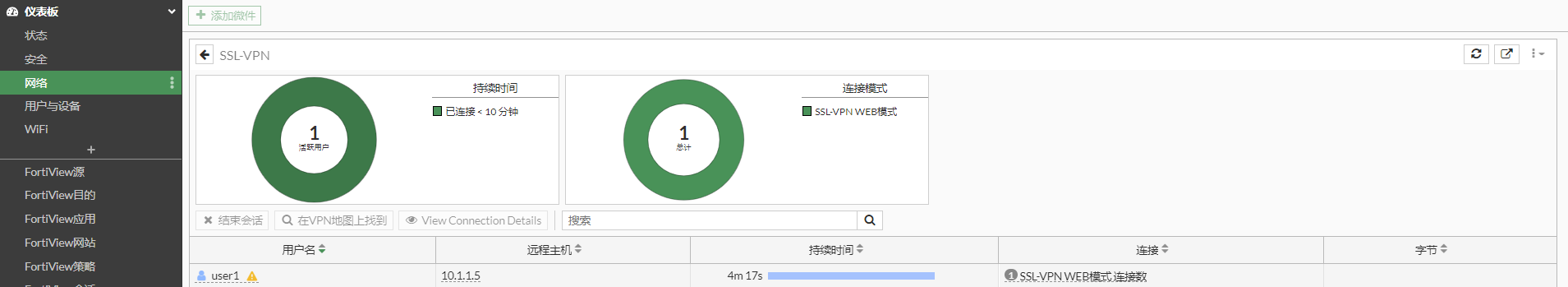

FortiGate 查看 SSLVPN 用户状态。

# get vpn ssl monitor SSL-VPN Login Users: Index User Group Auth Type Timeout Auth-Timeout From HTTP in/out HTTPS in/out Two-factor Auth 0 user1 SSLVPN-Group 1(1) 289 28788 10.1.1.5 0/0 0/0 0 SSL-VPN sessions: Index User Group Source IP Duration I/O Bytes Tunnel/Dest IP

Web 代理模式自定义代理 IP

默认情况下,使用 Web 代理模式的 SSL VPN 时,客户端访问内部服务器,是通过 FortiGate 上流量的出接口 IP 作为代理 IP 访问内部服务器的,如果想要修改这个 IP 为其他 IP 地址,可以使用如下方法实现。

配置 IPPool,内容为自定义的代理 IP 地址,例如默认出接口 IP 为 172.16.1.254 作为 SSL VPN Web 模式的代理 IP,但用户想使用 172.16.1.1 作为代理 IP,则配置该 IP 为地址池的范围。

config firewall ippool edit "SSL-VPN-IP-Pool" set type overload set startip 172.16.1.1 set endip 172.16.1.1 next end在 SSL VPN 的访问策略(从 SSL VPN 接口到内网口方向)中,开启 SNAT,并引用上述地址池。

config firewall policy edit 1 set name "SSL-VPN Web Mode" set srcintf "ssl.root" set dstintf "LAN" set action accept set srcaddr "all" set dstaddr "all" set schedule "always" set service "ALL" set nat enable set ippool enable set poolname "SSL-VPN-IP-Pool" end在 SSL VPN 配置中开启 Web 模式的 SNAT。

config vpn ssl settings set web-mode-snat enable end

4.****在 SSL VPN 绑定的接口上,开启第二地址,并配置第二地址为上述地址池中的 IP(32 位)。

config system interface

edit "wan1"

set ip 172.16.1.254 255.255.255.0

set secondary-IP enable

set interface "port2"

config secondaryip

edit 1

set ip 172.16.1.1 255.255.255.255

next

end

next

end- 随后,SSL VPN 客户端通过 Web 模式访问内网 Web 服务器,将通过地址池中配置的 IP 作为代理源 IP 访问。