SSL VPN FortiClient 隧道模式

SSL VPN FortiClient 隧道模式

重要

由于部分用户 Web 服务器的网页代码不够规范,可能与 SSL VPN Web 代理模式不兼容,导致访问异常,强烈建议使用隧道模式,而不是 Web 代理模式。

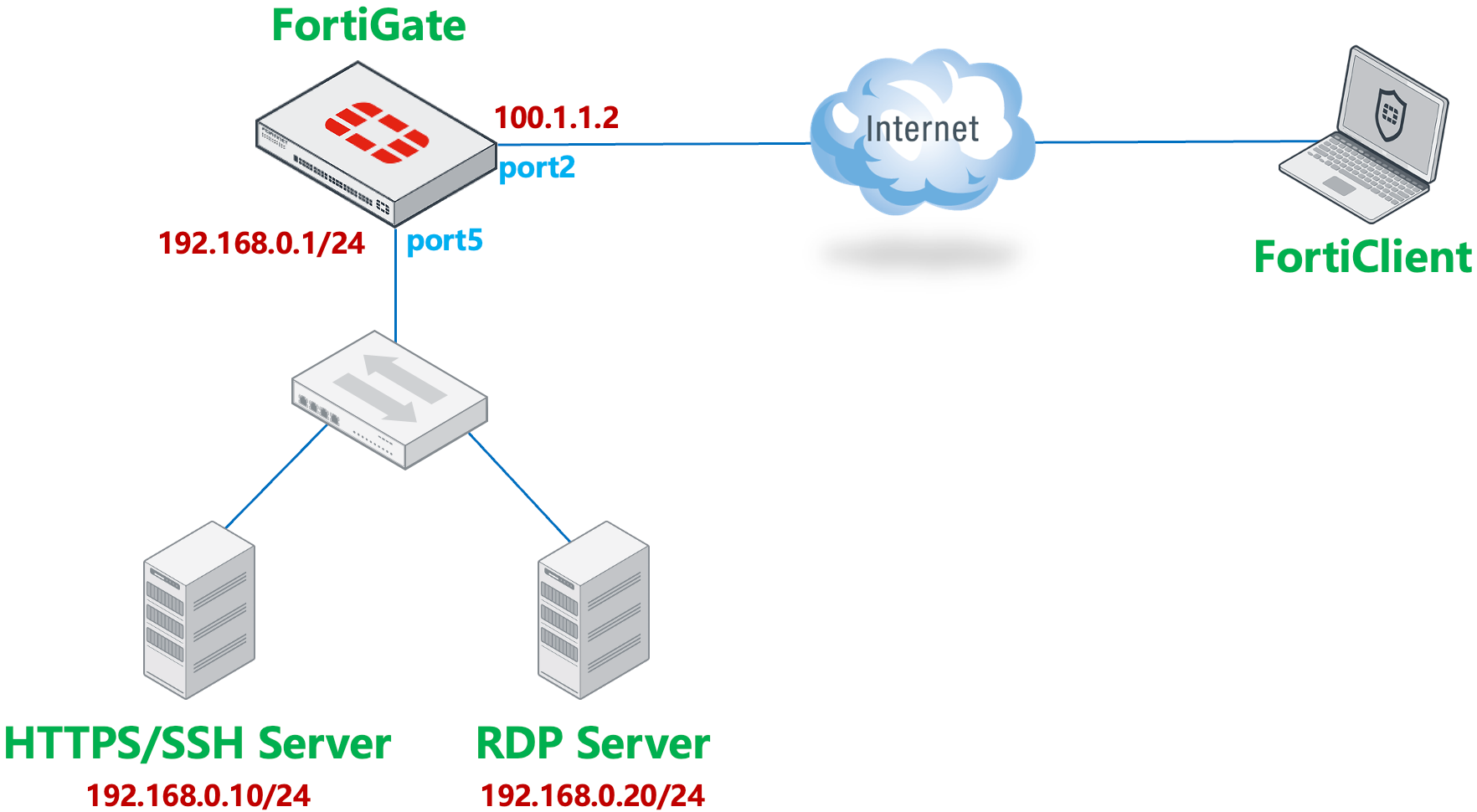

网络需求

在外移动办公的工作人员需要通过 SSL VPN 隧道模式拨入到公司内网来对内网主机进行访问。

网络拓扑

配置步骤

配置 SSL VPN

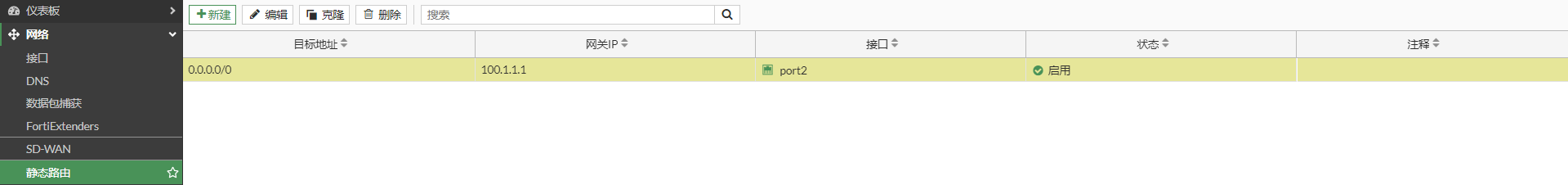

1.基本配置

配置接口 IP 和路由

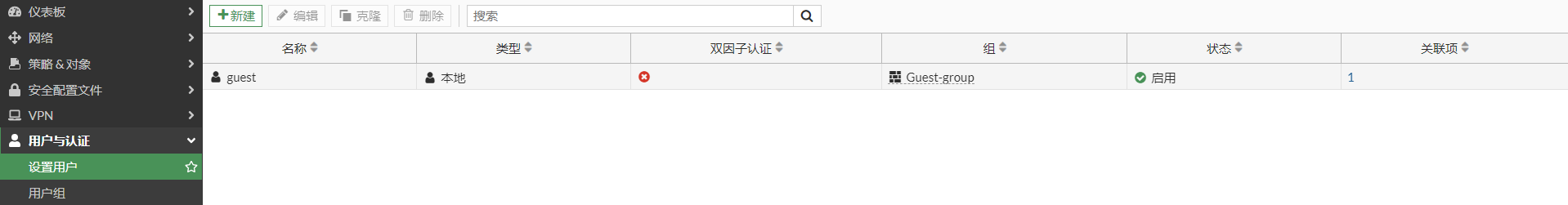

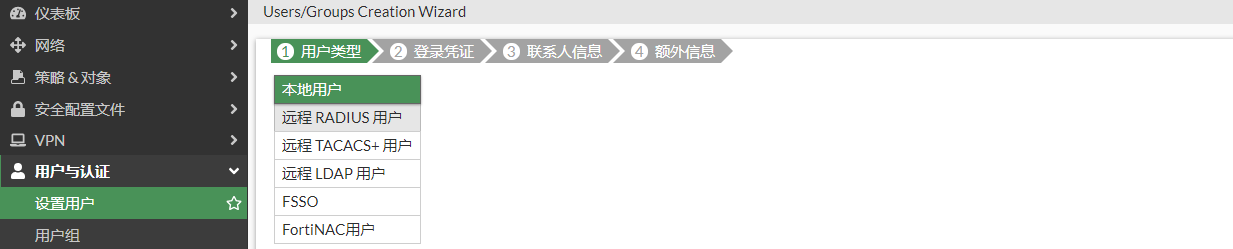

2.创建用户

选择“用户与认证”-->“设置用户”,点击“新建”。

选择“本地用户”,点击“下一步”。

输入用户名和密码,点击“下一步”。

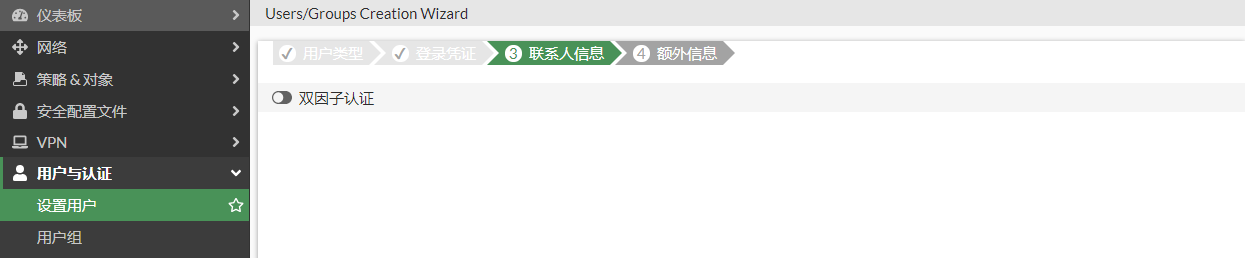

可根据需求选择启用。这里不启用,点击“下一步”。

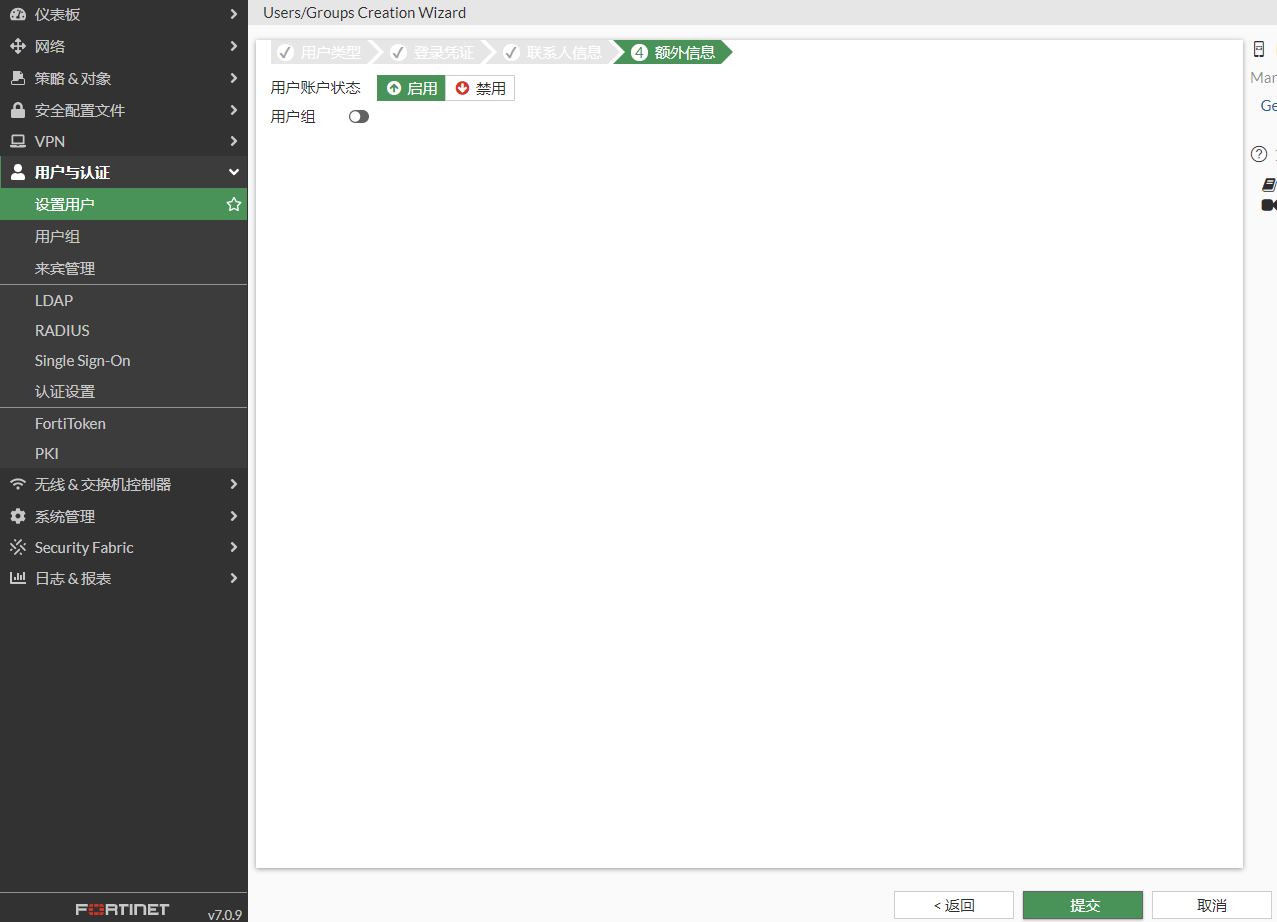

点击“提交”。

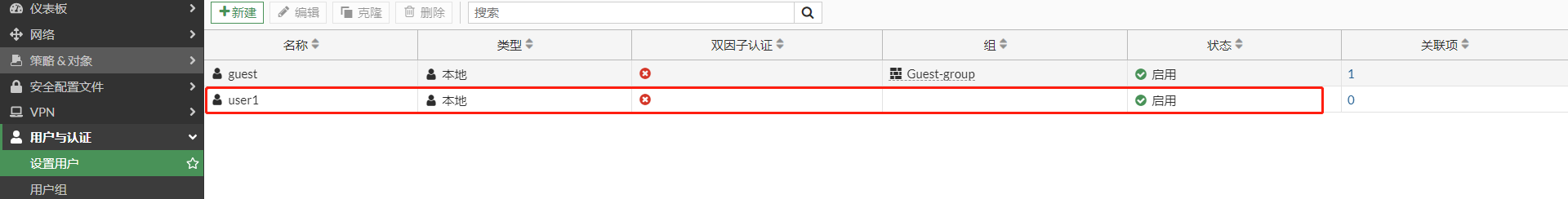

完成用户创建。

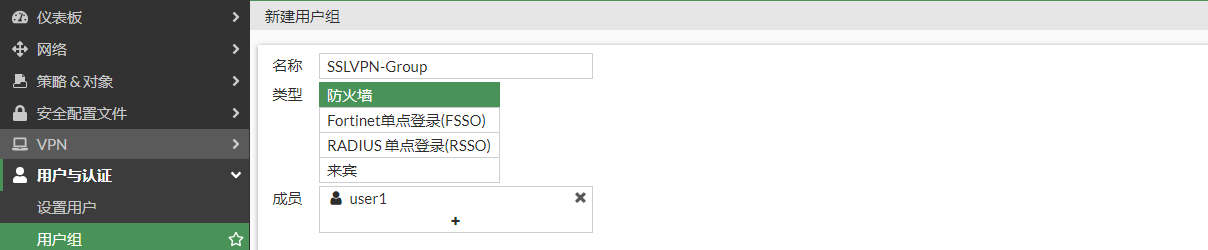

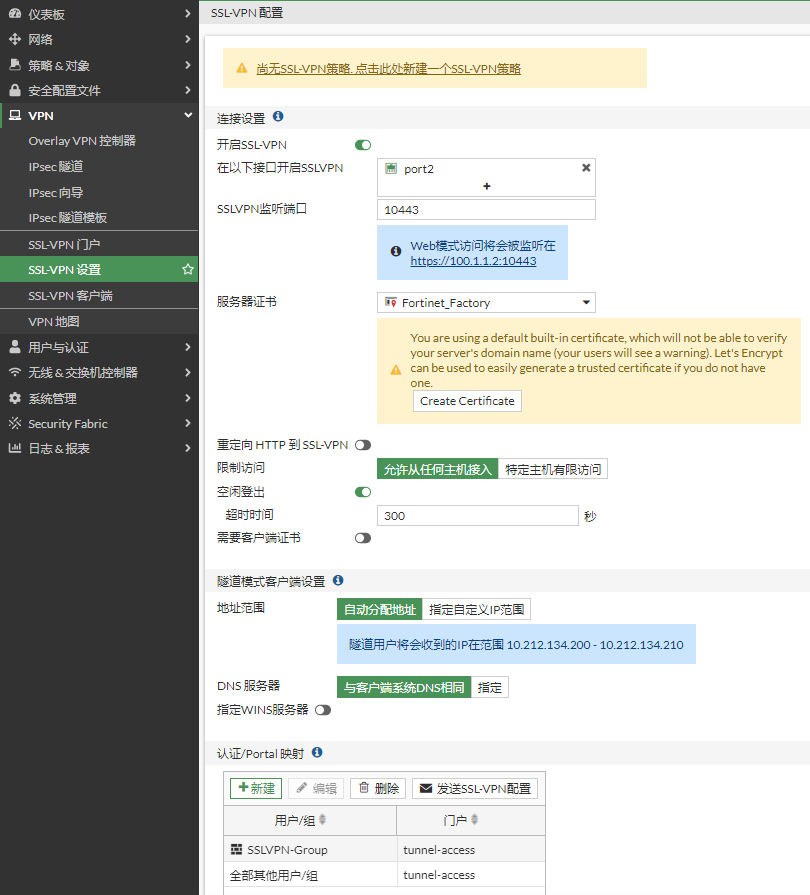

3.创建用户组

选择“用户与认证”-->“用户组”,点击“新建”。

输入名称,即组名,并将用户加入用户组,点击“确认”。

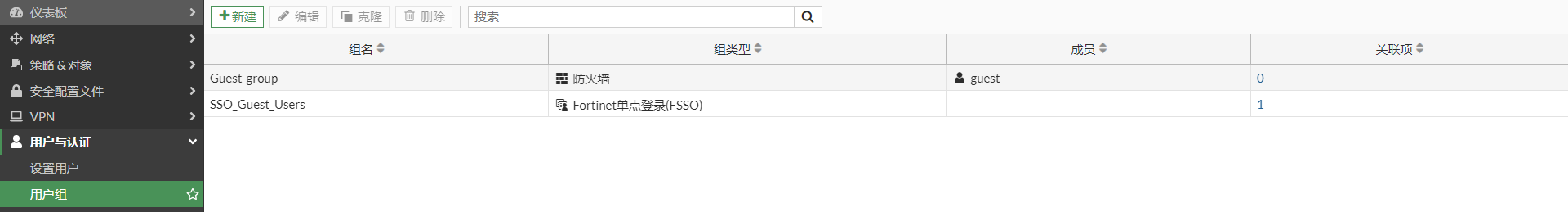

完成用户组创建。

4.配置地址对象

10.200.1.10-10.200.1.200 作为 SSLVPN 地址池;192.168.0.0/24 作为需要访问的内网地址段。

5.配置 SSL - VPN 门户

系统默认创建 3 个 SSLVPN 门户:full-access: 开启了隧道模式和 web 代理模式;tunnel-access 只开启了隧道模式;web-access:只开启 web 代理模式。可以根据实际需求进行修改,也可以新建新的 SSL - VPN 门户。这里使用 tunnel-access。

隧道分割的三个选项:

-禁用:所有客户端流量都将走 SSLVPN 隧道; -基于策略目标启用:只有在 SSL VPN 防火墙策略中的目标地址的流量走 SSLVPN;

::: important

在 SSL VPN 安全策略中配置的目标 IP 地址对象的相关路由将会下发到客户端的 VPN 路由表,不支持目标为 ISDB 条目。

另外,如果在下方配置了“隧道分割地址”并选择了地址对象,则会覆盖安全策略配置的目标地址作为 VPN 路由下发到客户端,安全策略将仅做流量控制使用。

:::

-基于可信目标启用:访问除 192.168.0.0/24 之外的流量走 SSLVPN。

允许客户端保持密码:FortiClient 第一次拨号成功后,FortiClient 会显示“保存密码”的选项。

允许客户端自动连接:FortiClient 第一次拨号成功后,FortiClient 会显示“自动连接”的选项,该功能是运行 FortiClient 会拨入该 SSLVPN。

允许客户端保持连接:FortiClient 第一次拨号成功后,FortiClient 会显示“保持连接”的选项,该功能是 SSLVPN 由于网络原因中断后,会自动重拨。

免费的 FortiClient 版本不支持自动连接和保持连接,需要完整版的 FortiClient,需要购买 EMS license。

源 IP 池:客户端 SSLVPN 拨号成功后获取的地址。

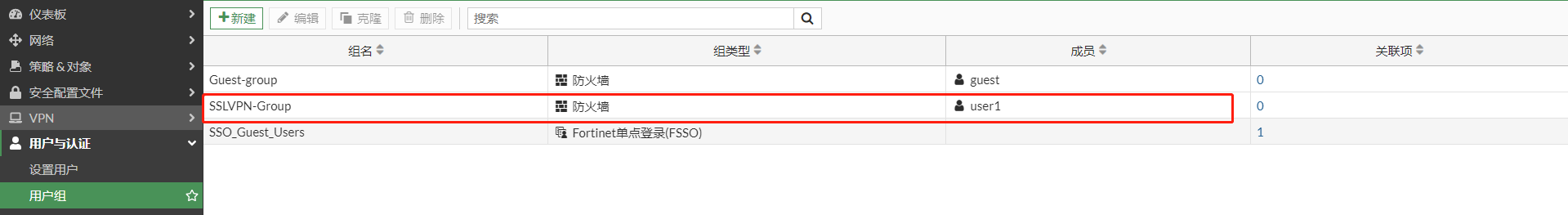

6.配置 SSLVPN

设置提供 SSLVPN 服务的接口和端口,将 SSLVPN-Group 用户组和 tunnel-access 门户关联;全部其他用户/组也要关联一个门户,用于没有配置关联的用户/用户组访问。

tunnel-access 门户中的 源 IP 池 优先于 SSL - VPN 设置中的 地址范围。

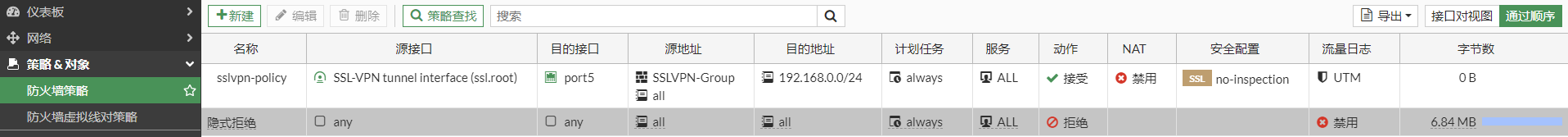

7.创建策略

当客户端 SSLVPN 拨号成功后,将会使用获取的地址(10.200.1.10-10.200.1.200)访问内部主机,因此内部网络需要增加到 10.200.1.0/24 网段的回程路由指向 FortiGate 或者 可以在策略中开启 NAT,那么源地址将被转换为 FortiGate 接口地址,则不用考虑回程路由。

配置 FortiClient

选择“Remote Access”,点击“配置 VPN”。

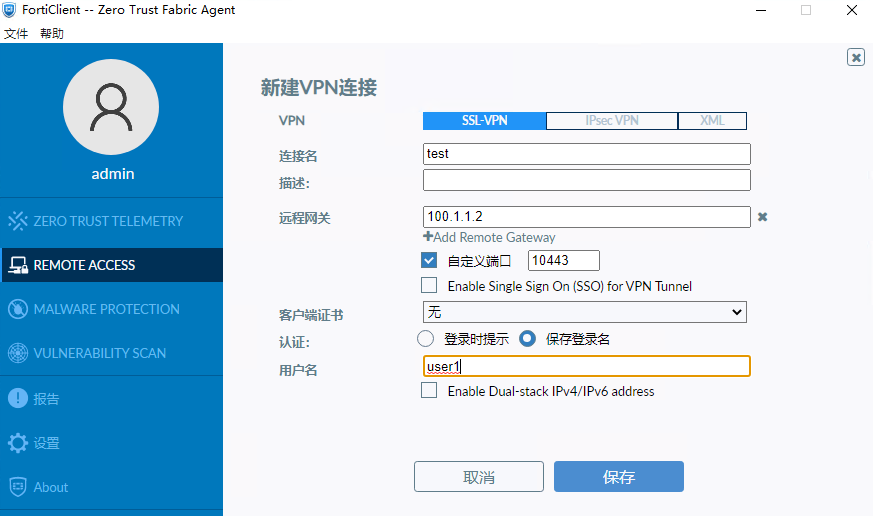

选择 SSL VPN,设置连接名,远程网关,SSLVPN 端口以及用户名,然后点击保存。

配置完成。

业务测试

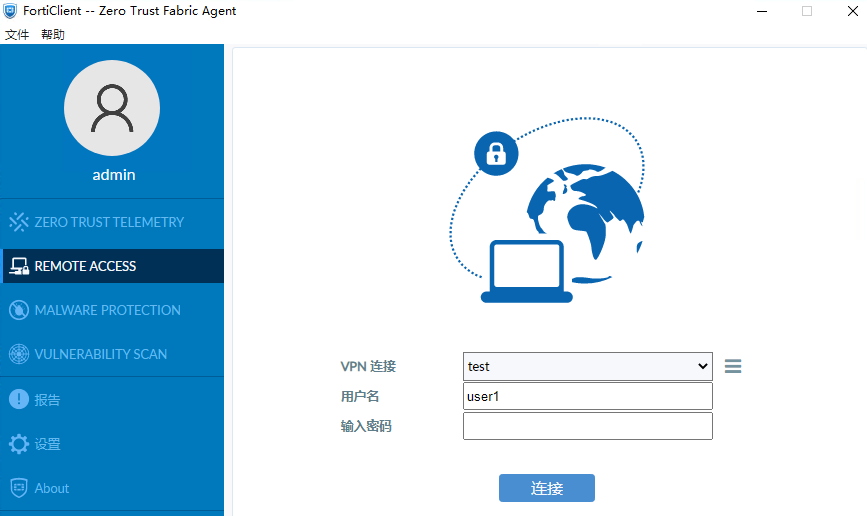

在 FortiClient 中输入密码,并点击连接,在弹出的窗口中,点击“是”,信任 SSLVPN 证书

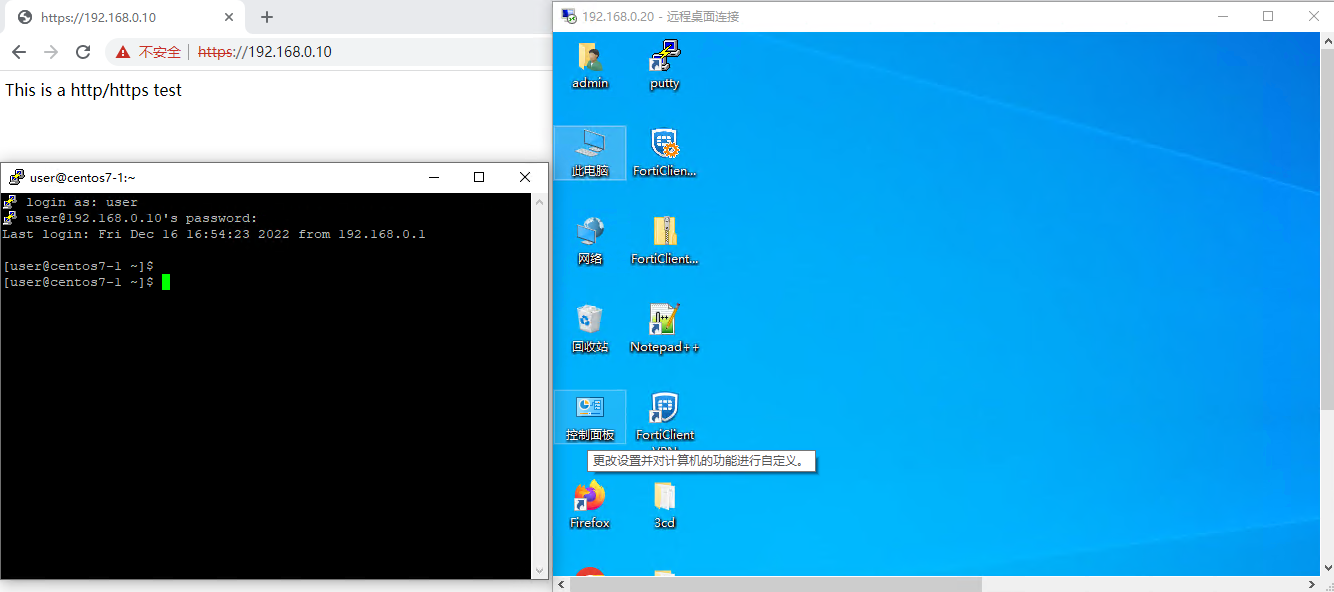

SSLVPN 拨号成功,获取的地址是 10.200.1.10

查看终端获取到的地址

C:\Users\admin>ipconfig/all 以太网适配器 以太网 2: 连接特定的 DNS 后缀 . . . . . . . : 描述. . . . . . . . . . . . . . . : Fortinet SSL VPN Virtual Ethernet Adapter 物理地址. . . . . . . . . . . . . : 00-09-0F-AA-00-01 DHCP 已启用 . . . . . . . . . . . : 否 自动配置已启用. . . . . . . . . . : 是 本地链接 IPv6 地址. . . . . . . . : fe80::9124:e3aa:1ace:74d2%7(首选) IPv4 地址 . . . . . . . . . . . . : 10.200.1.10(首选) 子网掩码 . . . . . . . . . . . . : 255.255.255.255 默认网关. . . . . . . . . . . . . : DHCPv6 IAID . . . . . . . . . . . : 100665615 DHCPv6 客户端 DUID . . . . . . . : 00-01-00-01-29-1C-CC-4A-00-0C-29-A2-90-E0 DNS 服务器 . . . . . . . . . . . : 114.114.114.114 TCPIP 上的 NetBIOS . . . . . . . : 已启用查看终端获取到的路由

C:\Users\admin>route print =========================================================================== 接口列表 6...00 09 0f fe 00 01 ......Fortinet Virtual Ethernet Adapter (NDIS 6.30) 7...00 09 0f aa 00 01 ......Fortinet SSL VPN Virtual Ethernet Adapter 10...00 0c 29 a2 90 e0 ......Intel(R) 82574L Gigabit Network Connection 5...00 0c 29 a2 90 ea ......Intel(R) 82574L Gigabit Network Connection #2 1...........................Software Loopback Interface 1 =========================================================================== IPv4 路由表 =========================================================================== 活动路由: 网络目标 网络掩码 网关 接口 跃点数 0.0.0.0 0.0.0.0 10.1.1.1 10.1.1.5 281 10.1.1.0 255.255.255.0 在链路上 10.1.1.5 281 10.1.1.5 255.255.255.255 在链路上 10.1.1.5 281 10.1.1.255 255.255.255.255 在链路上 10.1.1.5 281 10.200.1.10 255.255.255.255 在链路上 10.200.1.10 257 100.1.1.2 255.255.255.255 10.1.1.1 10.1.1.5 25 127.0.0.0 255.0.0.0 在链路上 127.0.0.1 331 127.0.0.1 255.255.255.255 在链路上 127.0.0.1 331 127.255.255.255 255.255.255.255 在链路上 127.0.0.1 331 192.168.0.0 255.255.255.0 10.200.1.11 10.200.1.10 1访问内网主机 HTTPS,SSH,RDP 服务都正常

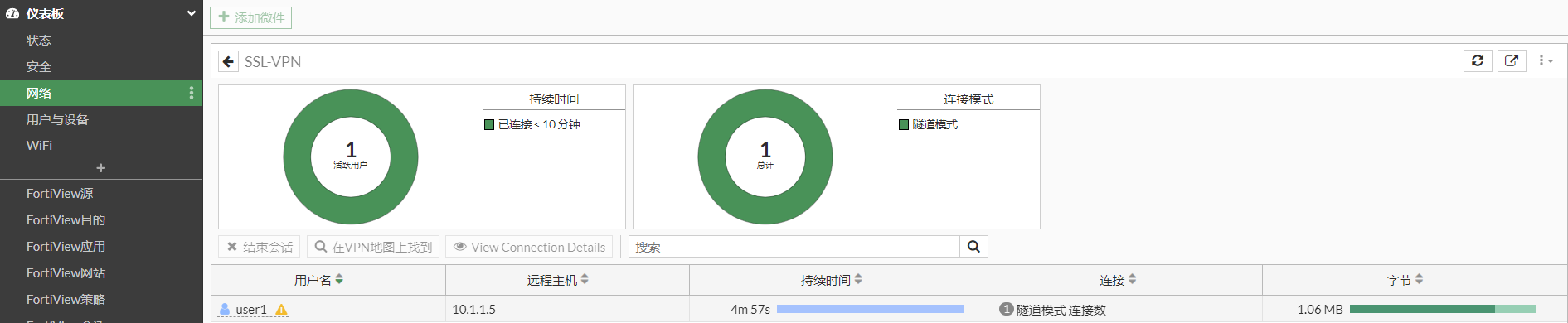

FortiGate 查看 SSLVPN 连接

# get vpn ssl monitor SSL-VPN Login Users: Index User Group Auth Type Timeout Auth-Timeout From HTTP in/out HTTPS in/out Two-factor Auth 0 user1 SSLVPN-Group 1(1) 276 28434 10.1.1.5 0/0 0/0 0 SSL-VPN sessions: Index User Group Source IP Duration I/O Bytes Tunnel/Dest IP 0 user1 SSLVPN-Group 10.1.1.5 366 236265/838218 10.200.1.10