限制认证并发源 IP 数

2026/1/9用户与认证7.X.X大约 2 分钟

限制认证并发源 IP 数

全局配置

policy-auth-concurrent 是 FortiGate 全局配置(config system global)下的一个参数,用于控制同一个用户是否允许在多个来源(Source IP)上同时保持认证状态(即同一账号从多个源 IP 同时进行防火墙策略认证/Portal 认证)。

config system global

set policy-auth-concurrent (0-100)

end0(默认):表示不限制一个用户可关联的源 IP 数量。同一用户可以同时在多个源 IP 地址上被认证(对防火墙策略认证/Captiveportal 认证而言)。1~100:一旦某用户已达到允许的源 IP 并发数上限,该用户从新的源 IP 发起的后续认证请求会被拒绝。

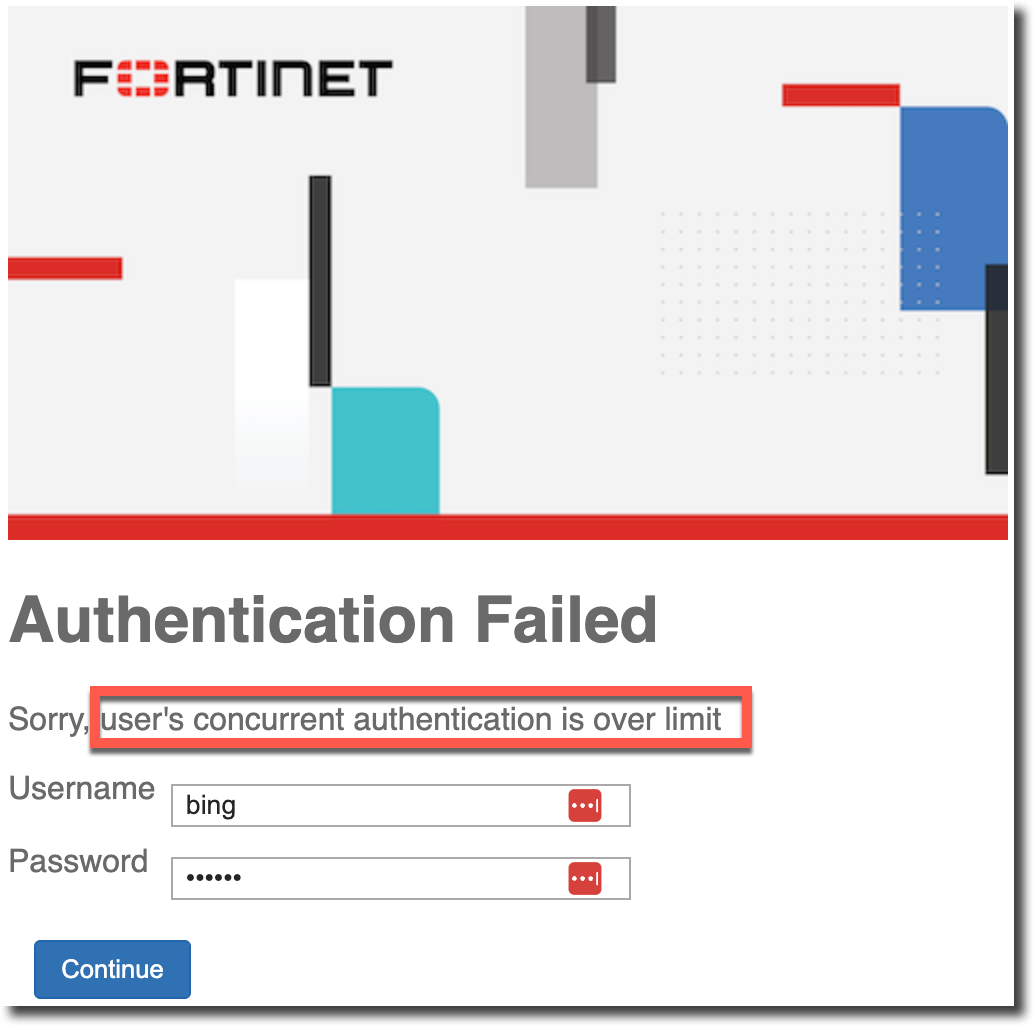

在防火墙策略认证/Captive Portal 认证场景下,通常会看到浏览器告警/提示。

举例:同一个用户如果已经在 5 个源 IP 上完成认证,再从其他源 IP 发起认证会被拒绝。

config system global set policy-auth-concurrent 5 end

覆盖全局配置

可以在用户或用户组级别覆盖全局值。当在用户或用户组级别下启用auth-concurrent-override 后,auth-concurrent-value的配置会覆盖config system global下的policy-auth-concurrent)配置。

重要

优先级:用户组 > 用户 > 全局配置

用户级别

config user local

edit <user_name>

set auth-concurrent-override enable

set auth-concurrent-value (1-100)

next

end用户组级别

config user group

edit <user_group_name>

set auth-concurrent-override enable

set auth-concurrent-value (1-100)

next

end注意事项

- 配置的并发源 IP 限制数是基于每 VDOM 生效的。

- 仅适用于防火墙策略认证/Captiveportal 认证,不适用于 VPN 用户、系统管理员。

- IPsec VPN 不支持限制同一用户的并发连接数(即无法用该思路实现“只允许一个 IPsec 会话”)。

- SSL VPN 可以限制同一用户同时在线会话数,但属于 SSL VPN 的单独机制(

config vpn ssl web portal下的limit-user-logins)。 - 如果用户经常出现“认证后换网/换出口/多设备登录导致被拒绝”,请检查以上配置。

- 需要允许同用户多设备/多网络同时认证时,将其设为

0(无限制)或适当调大。