FSSO Agent SSL 配置

2025/12/30FSSO 认证7.X.X大约 3 分钟

FSSO Agent SSL 配置

功能简介

- FSSO Agent 与 FortiGate/FortiProxy 之间交互支持 SSL 加密。

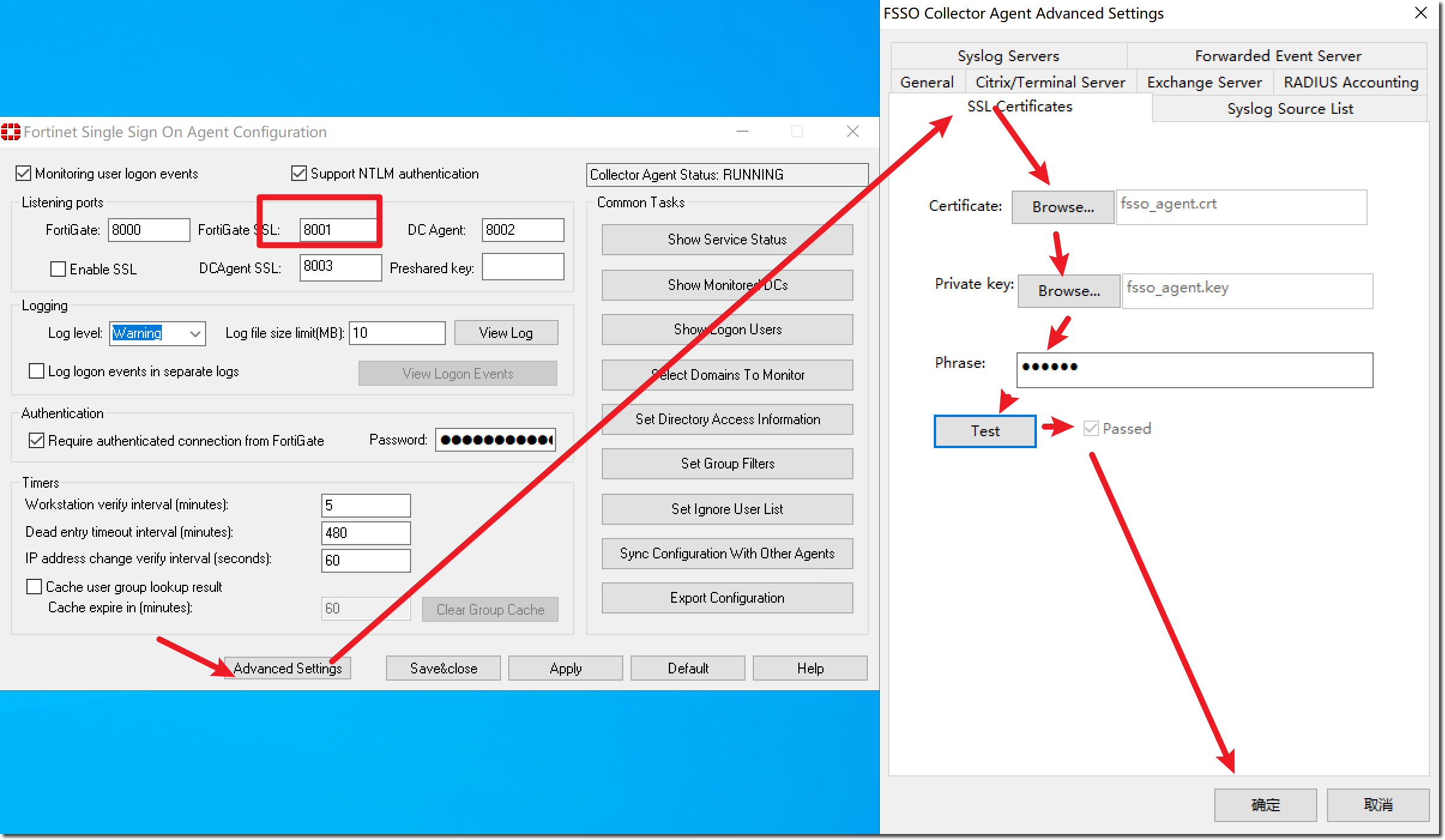

- 其中 FSSO Agent 需要导入

.crt和.key加上 phrase。 - FortiGate/FortiProxy 则需要导入根 CA 证书。

- openssl.exe 工具 可以将常见的 Web 服务器证书 pfx 文件转换成这些文件。

配置步骤

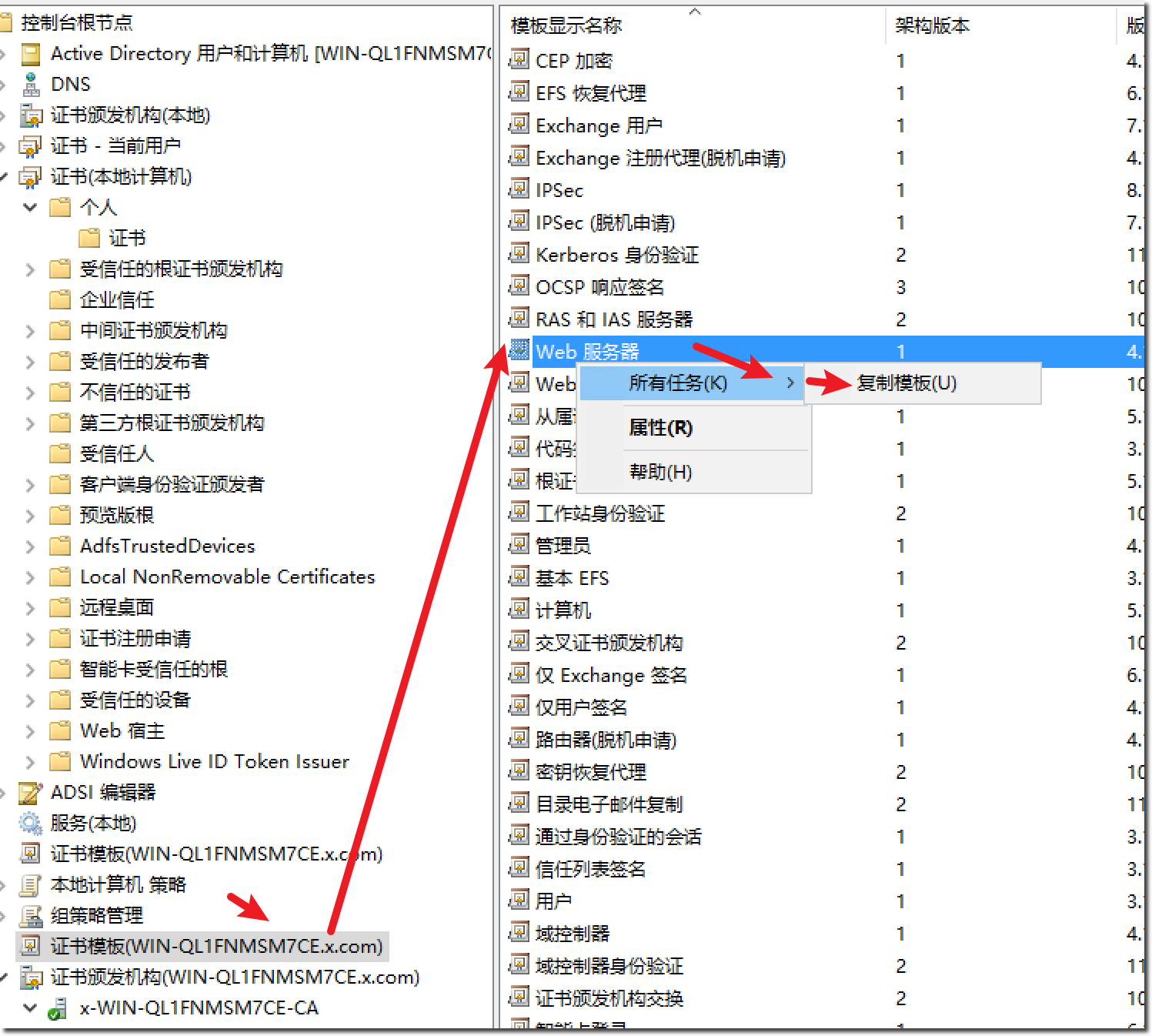

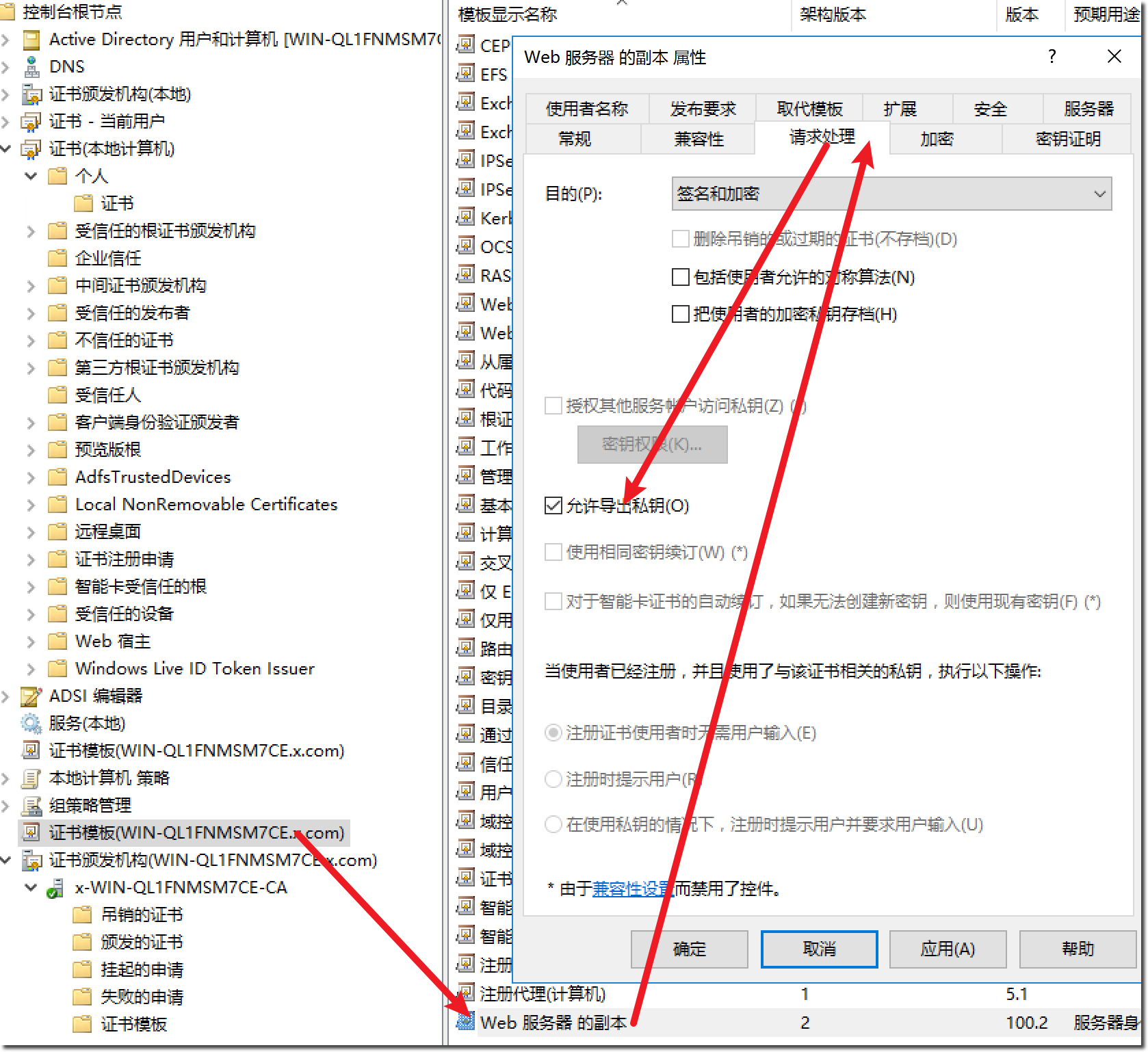

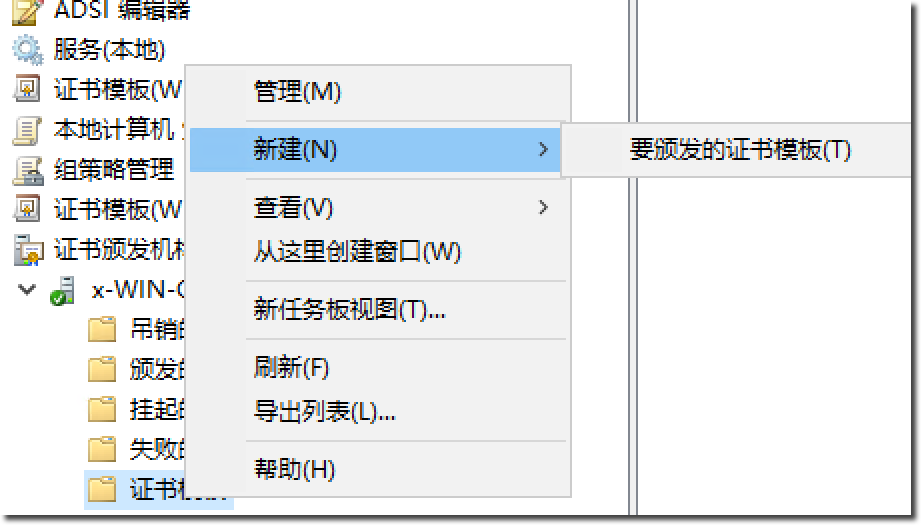

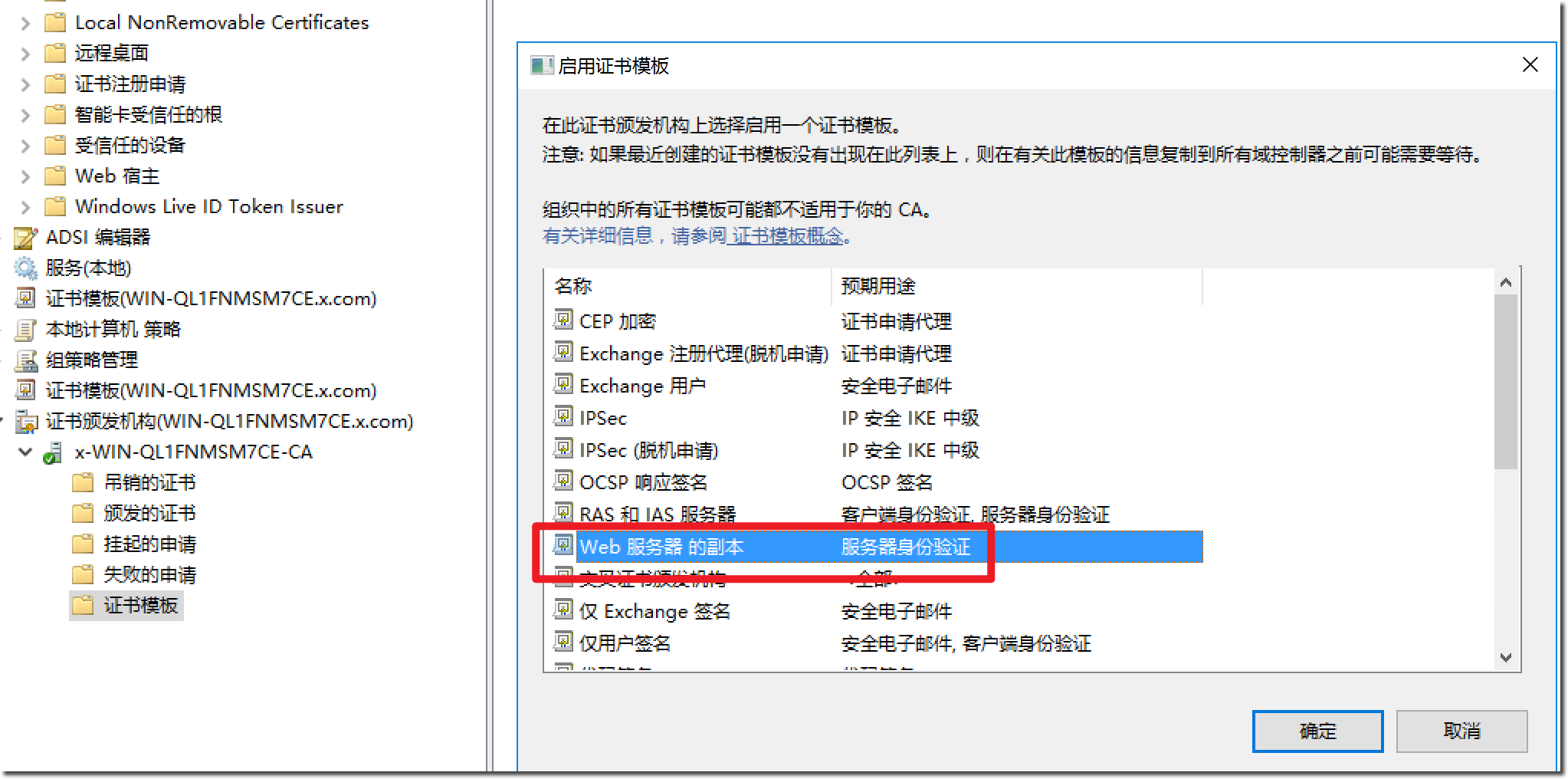

克隆并发布 Web 证书模板(允许私钥导出)。

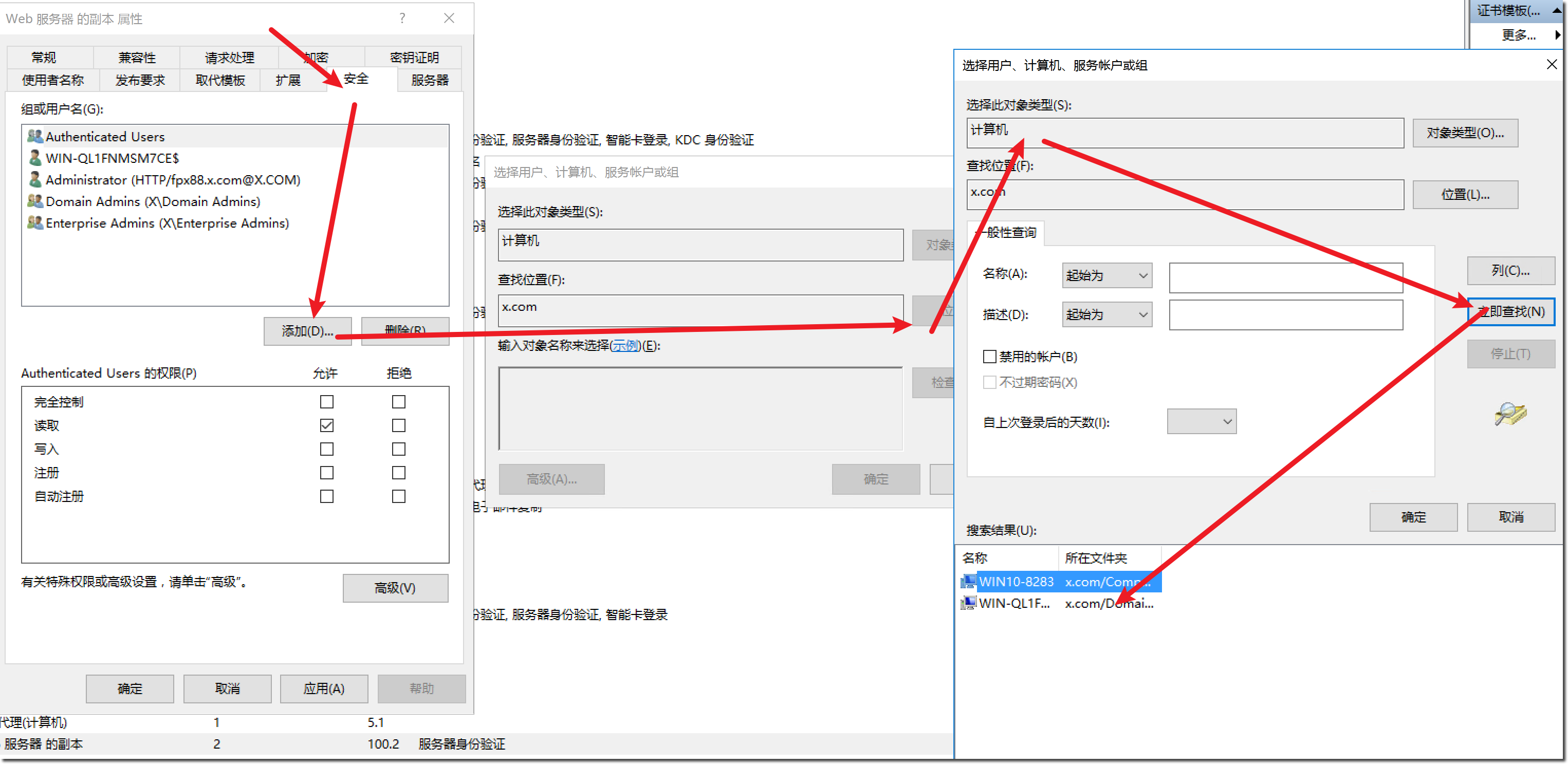

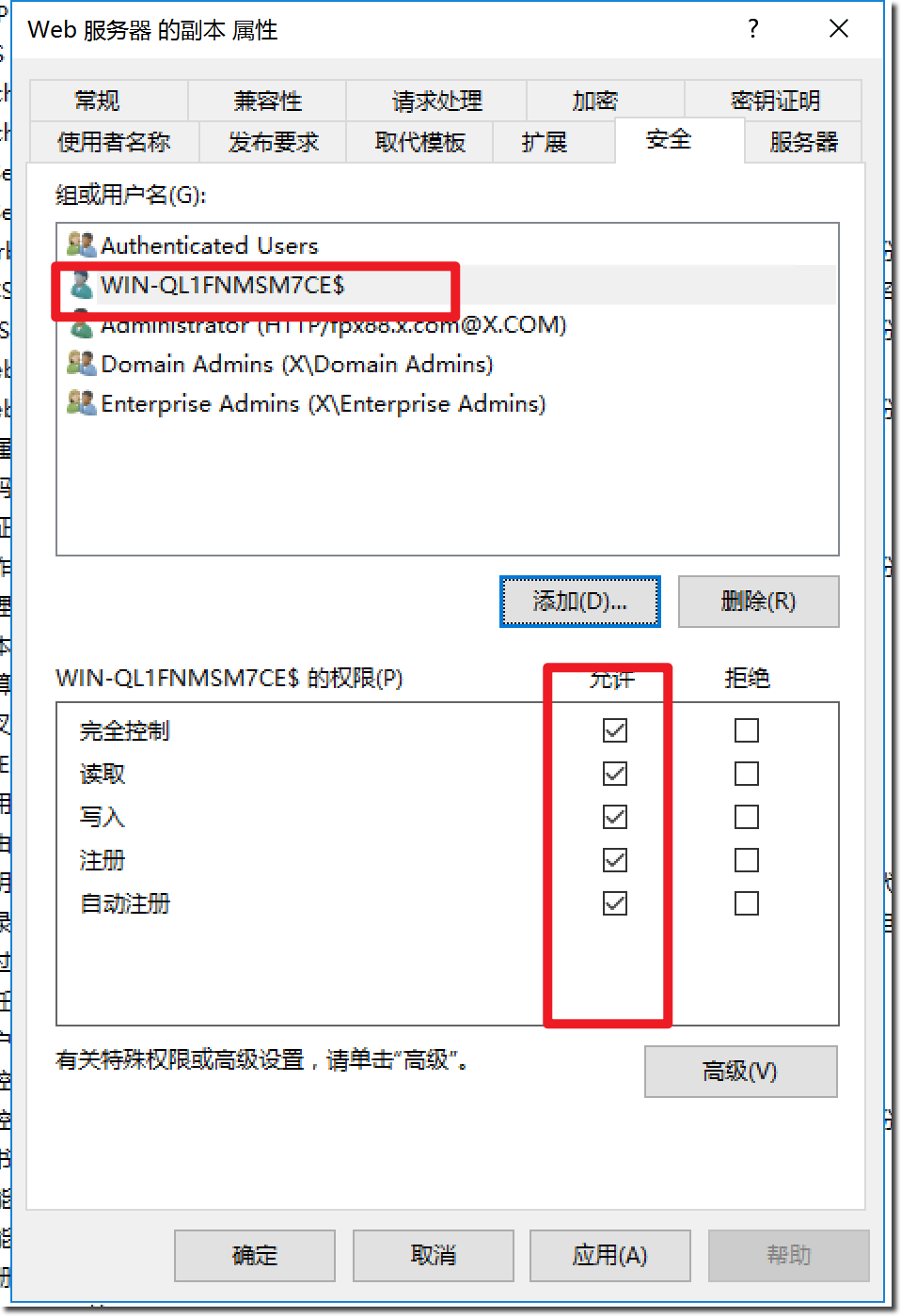

对新模板授予 DC 完全权限。

颁发模板到 DC。

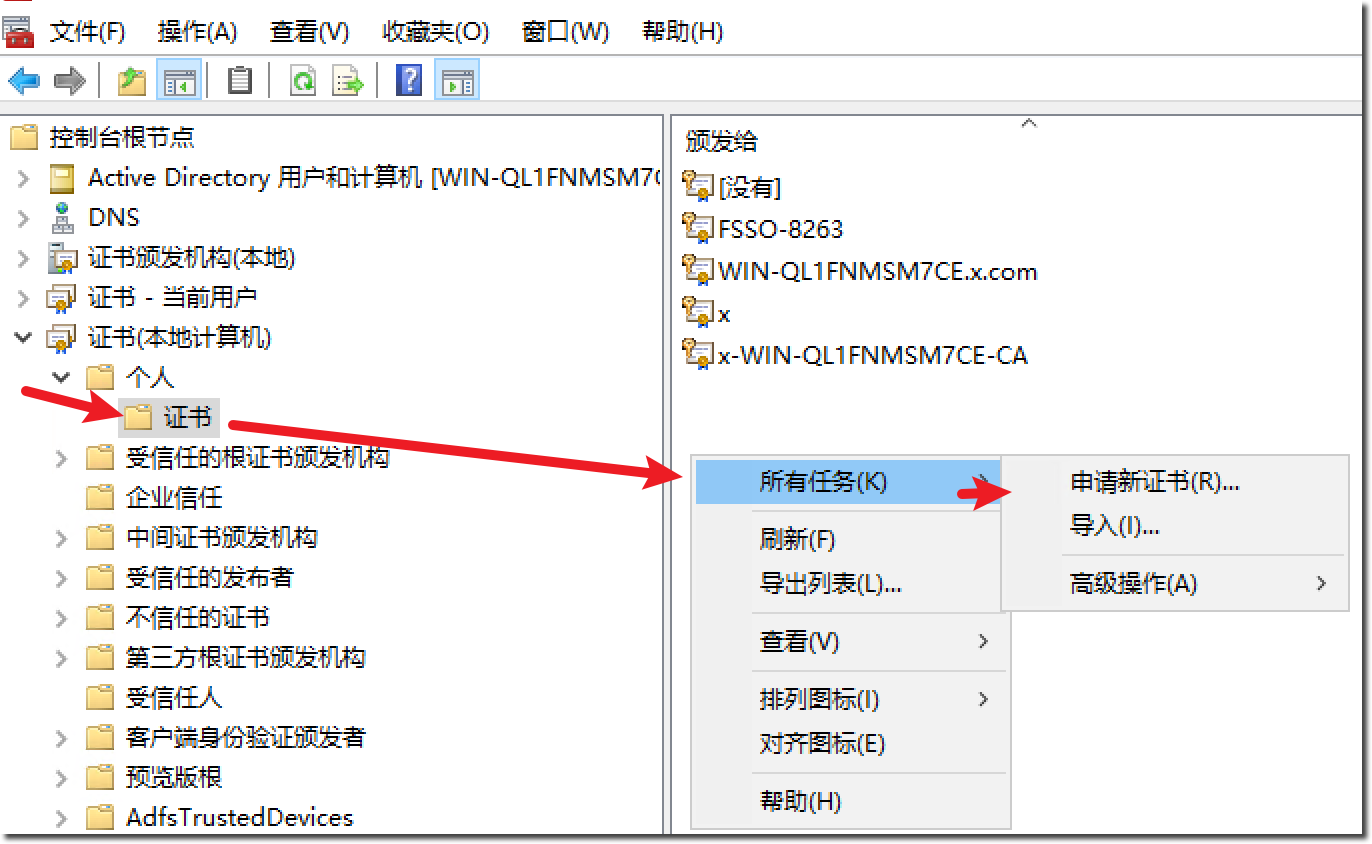

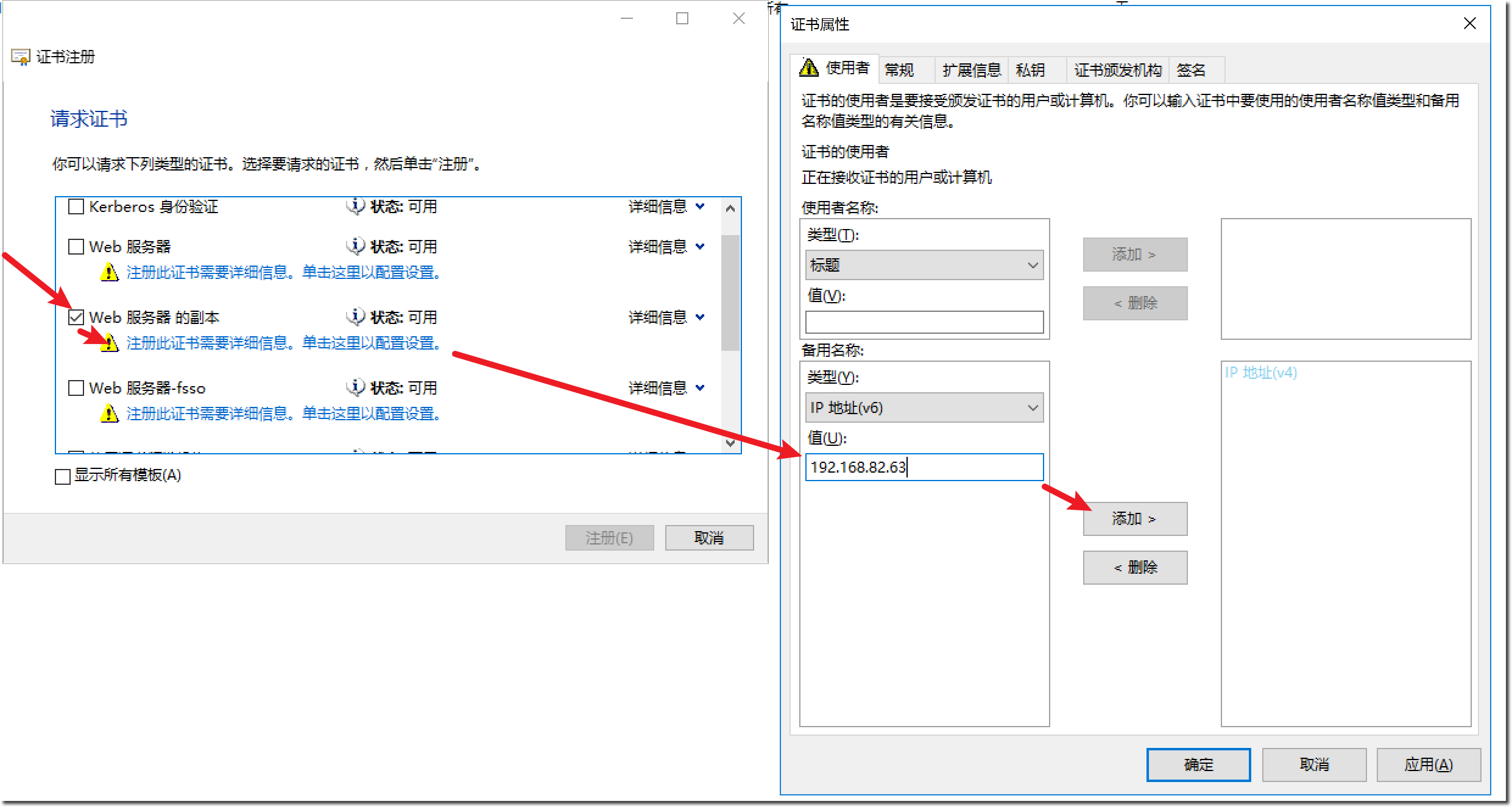

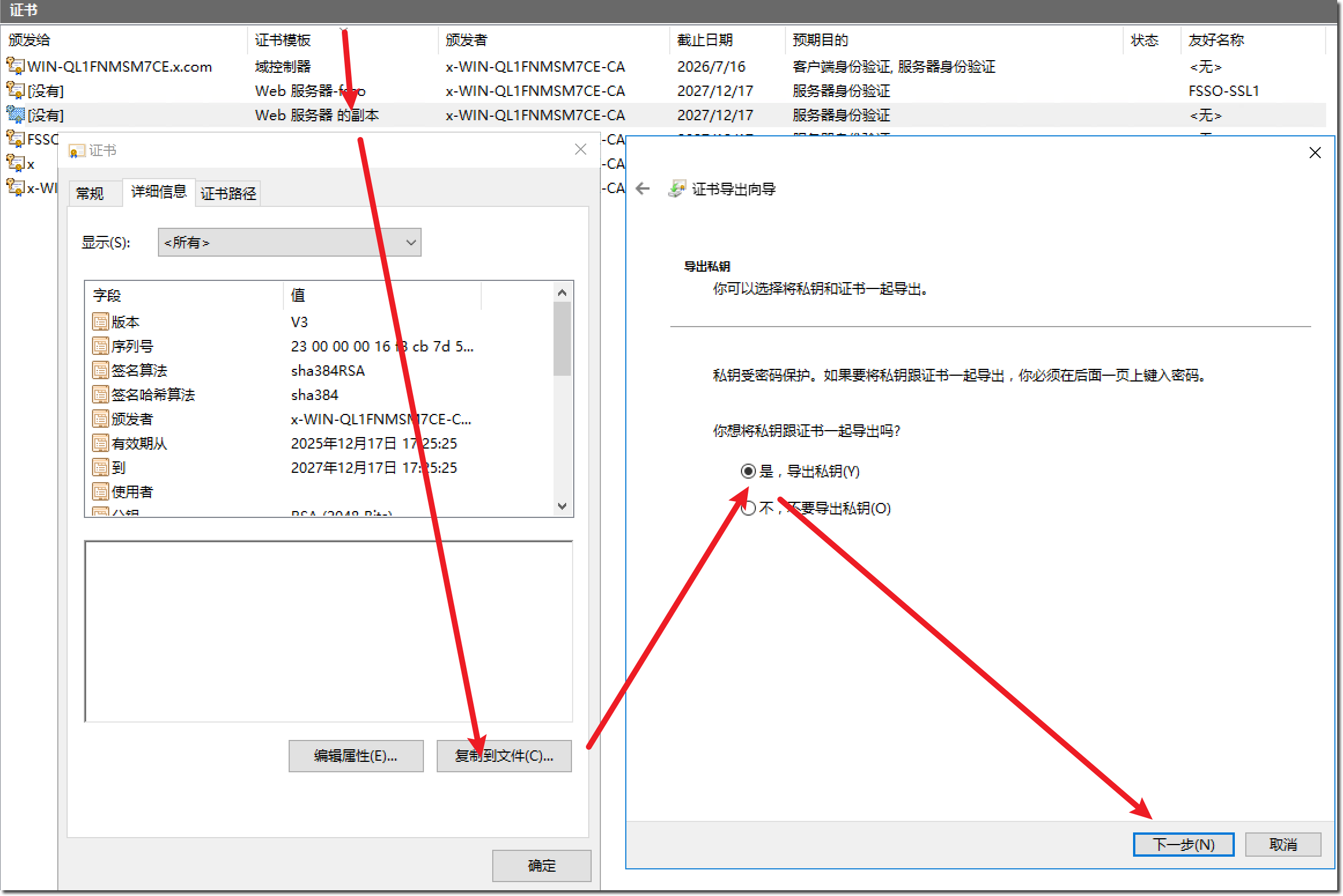

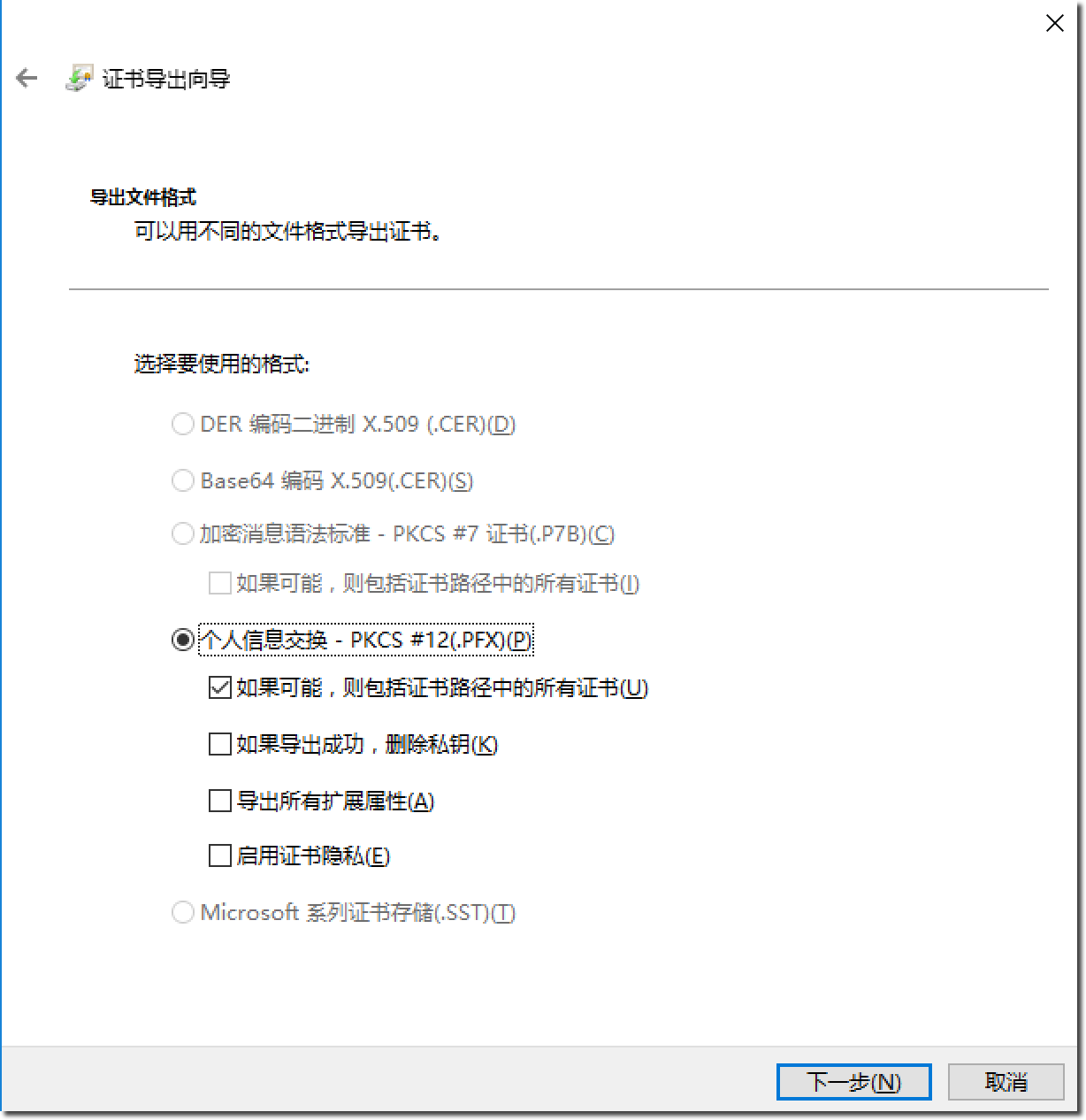

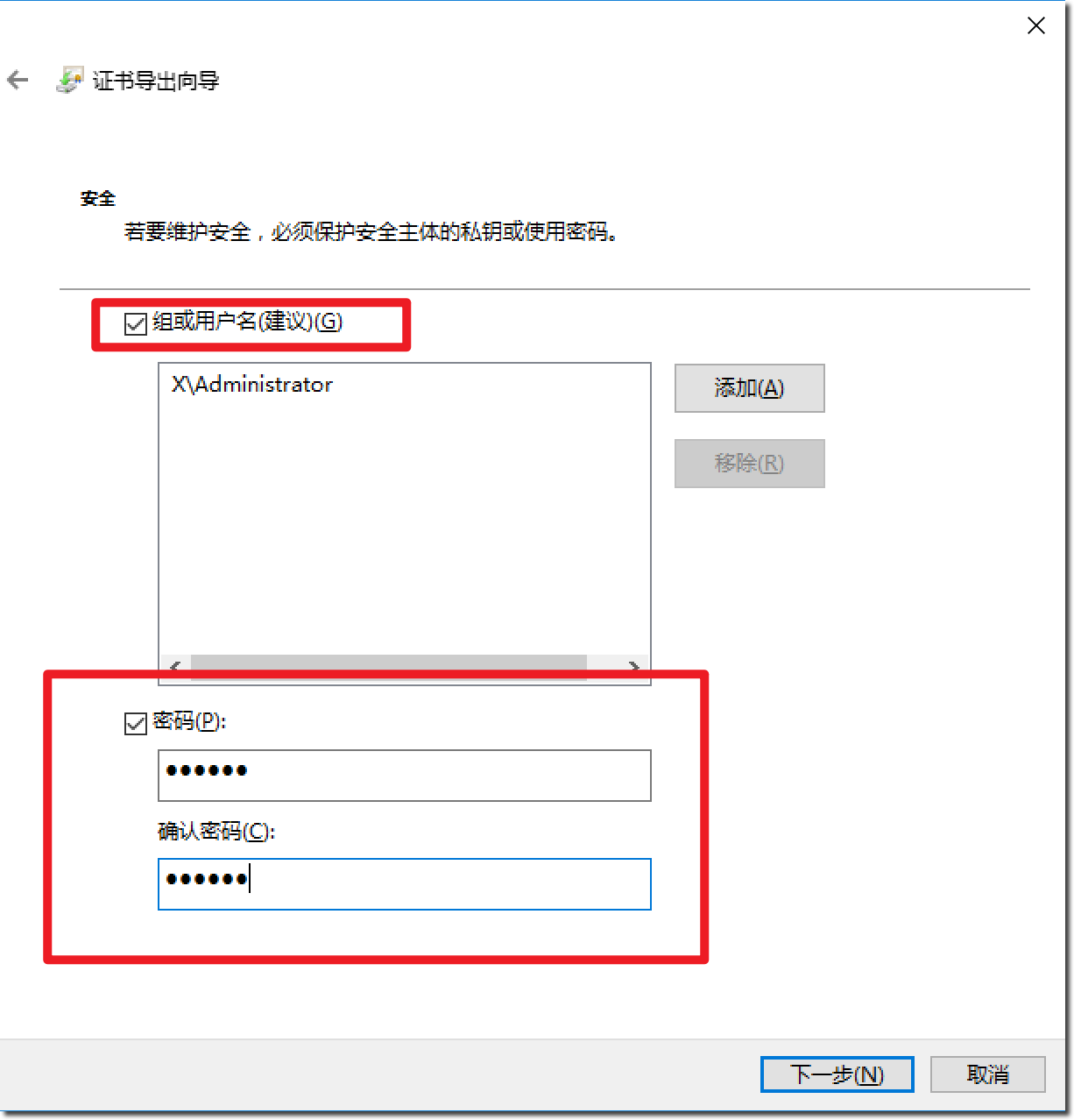

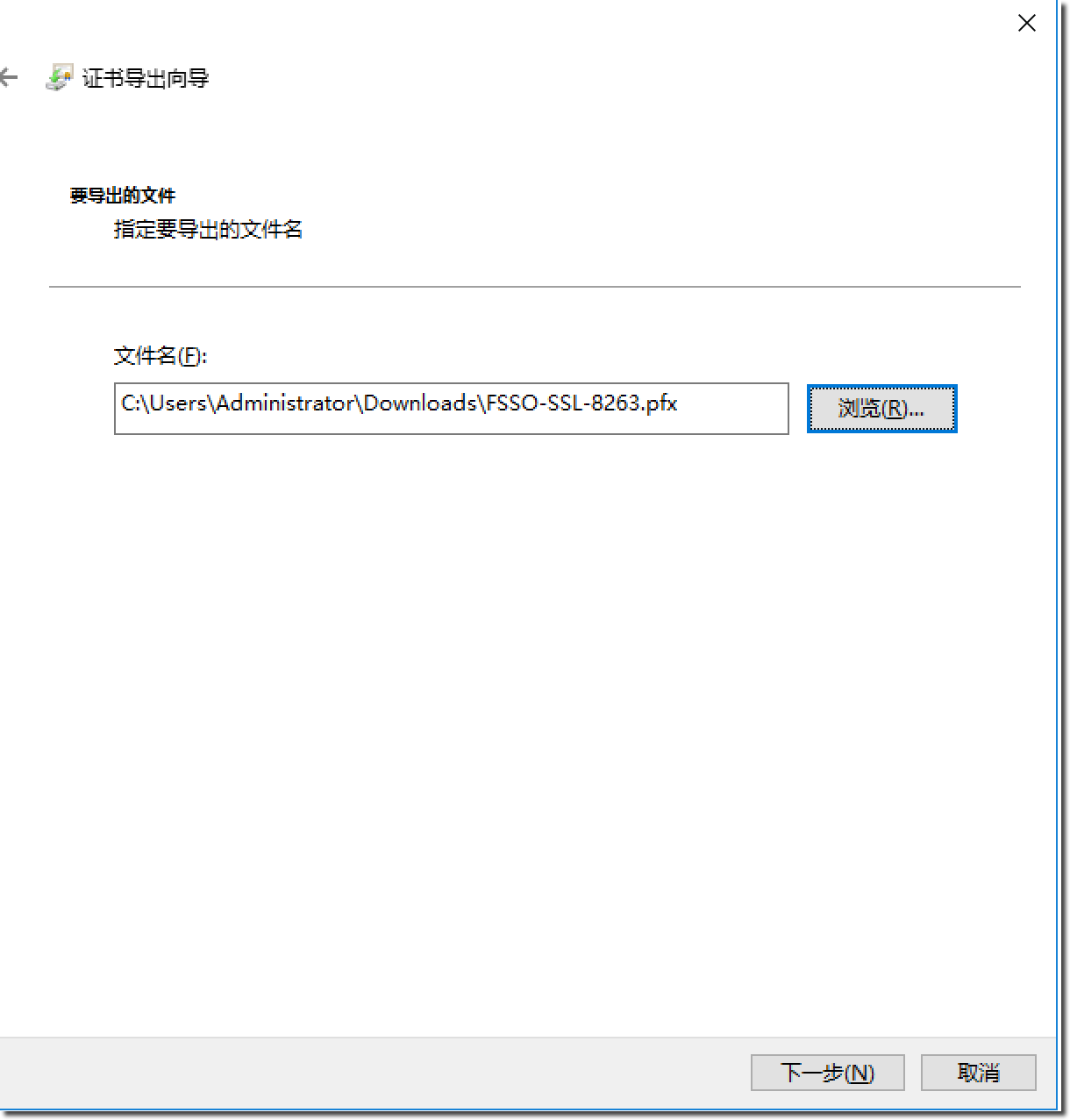

申请并导出 pfx 证书文件。

pfx 文件转换:使用 openssl.exe 工具 从

.pfx文件导出三个文件:C:\Users\Administrator.X\Downloads\CA2>dir 驱动器 C 中的卷没有标签。 卷的序列号是 7053-3A8D C:\Users\Administrator.X\Downloads\CA2 的目录 2025/12/17 16:56 <DIR> . 2025/12/17 16:56 <DIR> .. 2025/12/17 16:55 5,329 FSSO-SSL-8263.pfx 1 个文件 5,329 字节 2 个目录 94,788,481,024 可用字节 C:\Users\Administrator.X\Downloads\CA2>C:\"Program Files"\OpenSSL-Win64\bin\openssl.exe pkcs12 -in FSSO-SSL-8263.pfx -out fsso_agent.crt Enter Import Password: \\MMC导出时的密码 Enter PEM pass phrase: \\crt附带phrase Verifying - Enter PEM pass phrase: \\二次确认phrase Bag Type: 1.3.6.1.4.1.311.17.4 Bag Value: C:\Users\Administrator.X\Downloads\CA2>C:\"Program Files"\OpenSSL-Win64\bin\openssl.exe pkcs12 -in FSSO-SSL-8263.pfx -nocerts -out fsso_agent.key Enter Import Password: \\MMC导出时的密码 Enter PEM pass phrase: \\crt附带phrase Verifying - Enter PEM pass phrase: \\二次确认phrase Bag Type: 1.3.6.1.4.1.311.17.4 Bag Value: C:\Users\Administrator.X\Downloads\CA2>C:\"Program Files"\OpenSSL-Win64\bin\openssl.exe pkcs12 -in FSSO-SSL-8263.pfx -cacerts -nokeys -out root_ca.pem Enter Import Password: Bag Type: 1.3.6.1.4.1.311.17.4 Bag Value: C:\Users\Administrator.X\Downloads\CA2> C:\Users\Administrator.X\Downloads\CA2> C:\Users\Administrator.X\Downloads\CA2> C:\Users\Administrator.X\Downloads\CA2>dir 驱动器 C 中的卷没有标签。 卷的序列号是 7053-3A8D C:\Users\Administrator.X\Downloads\CA2 的目录 2025/12/17 16:58 <DIR> . 2025/12/17 16:58 <DIR> .. 2025/12/17 16:55 5,329 FSSO-SSL-8263.pfx 2025/12/17 16:58 7,843 fsso_agent.crt 2025/12/17 16:58 3,341 fsso_agent.key 2025/12/17 16:58 3,234 root_ca.pem 4 个文件 19,747 字节 2 个目录 94,788,460,544 可用字节.crt文件和.key文件还有 phrase,用于导入 FSSO Agent。.pem文件用于导入到 FortiGate/FortiProxy。

导入

.crt与.key文件到 FSSO Agent。

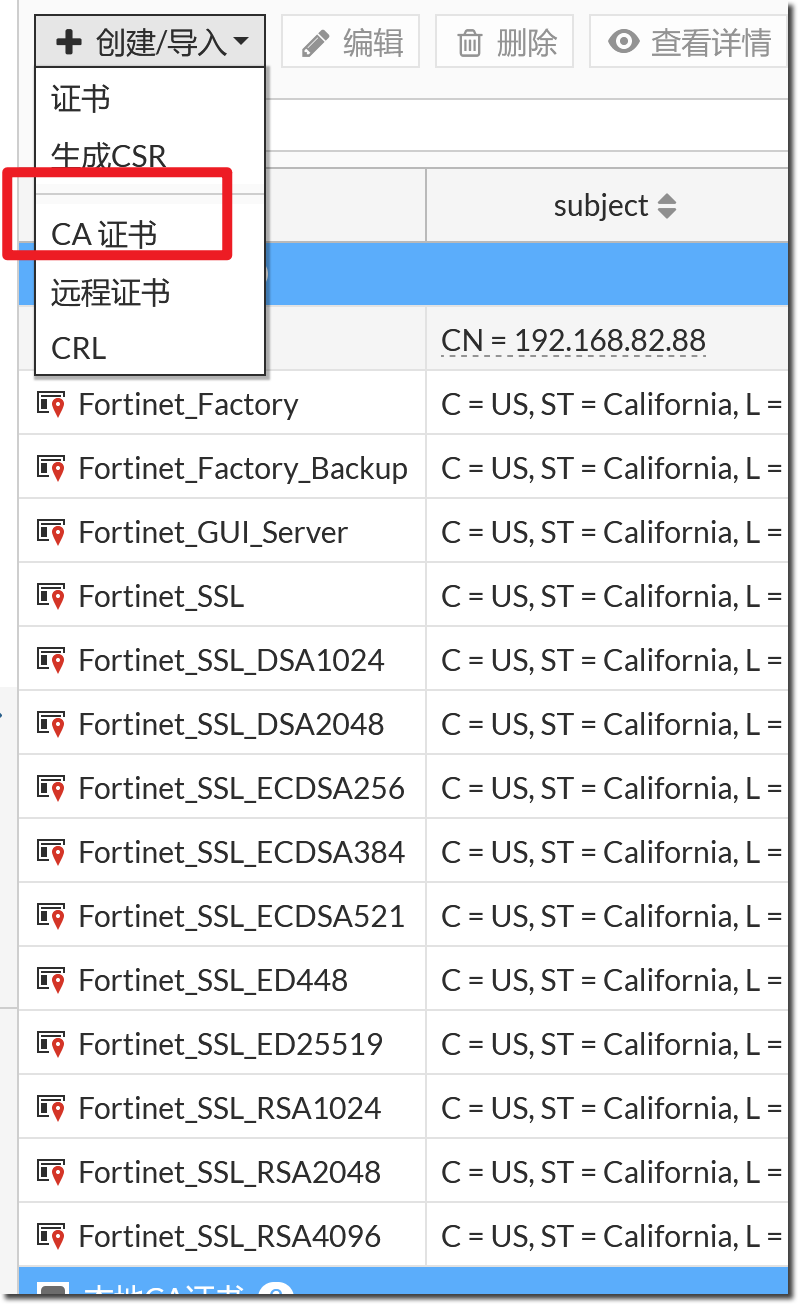

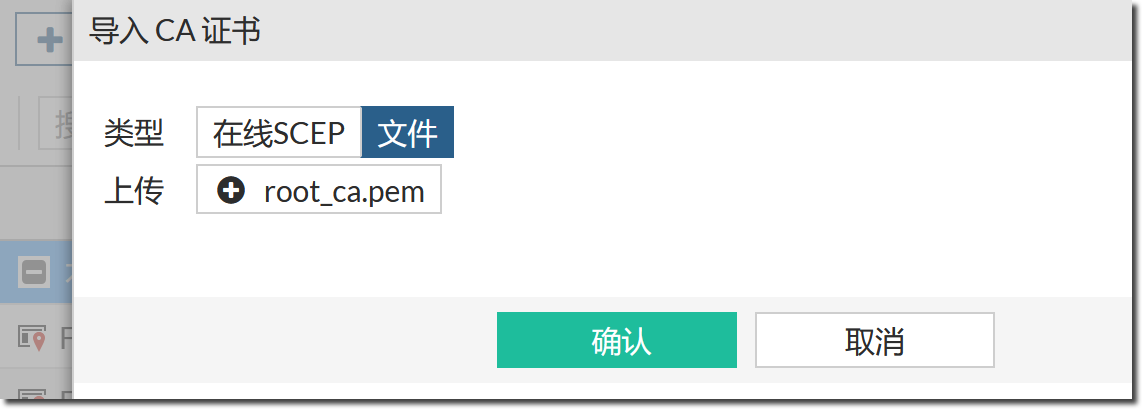

导入 CA 到 FortiGate/FortiProxy。

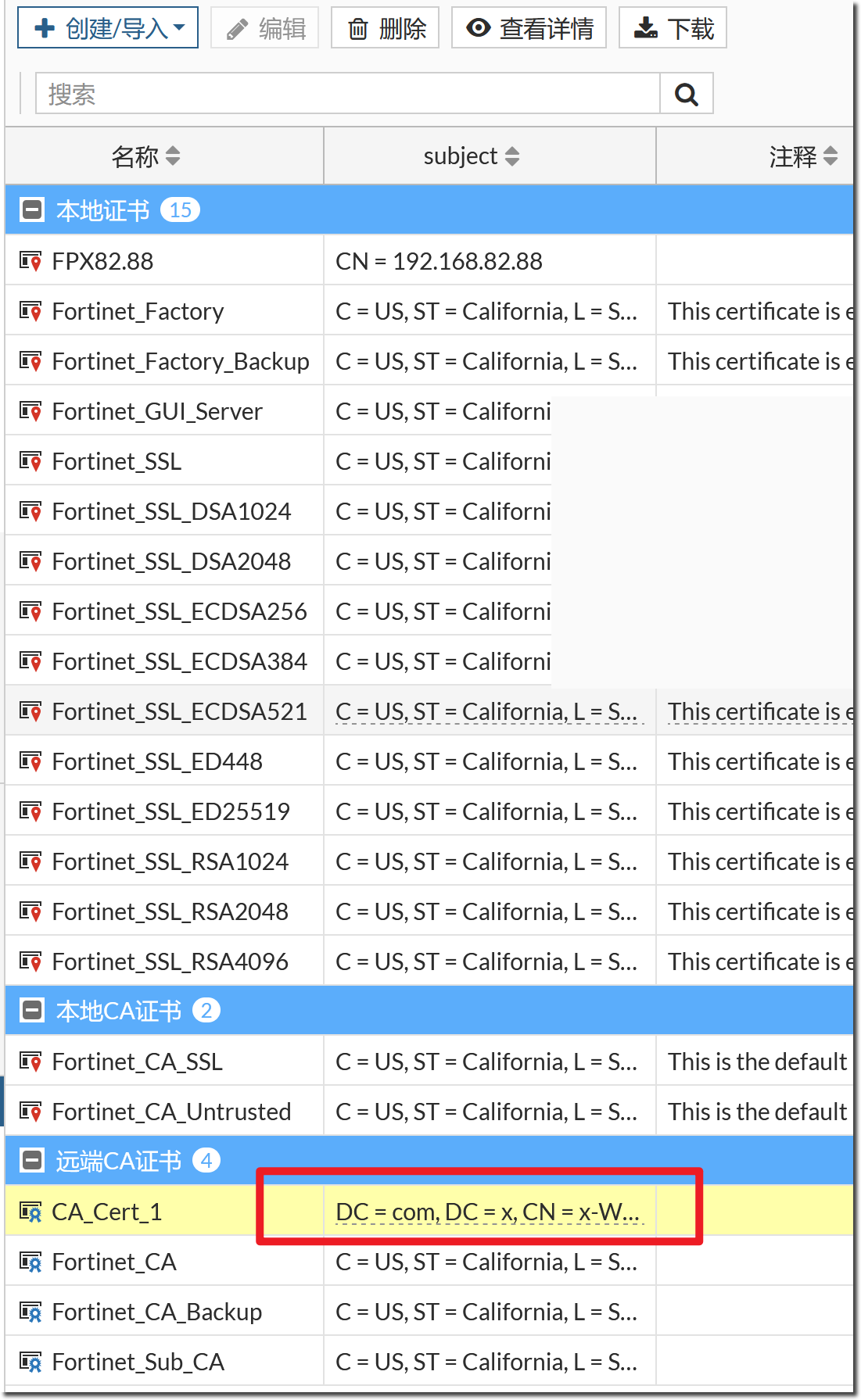

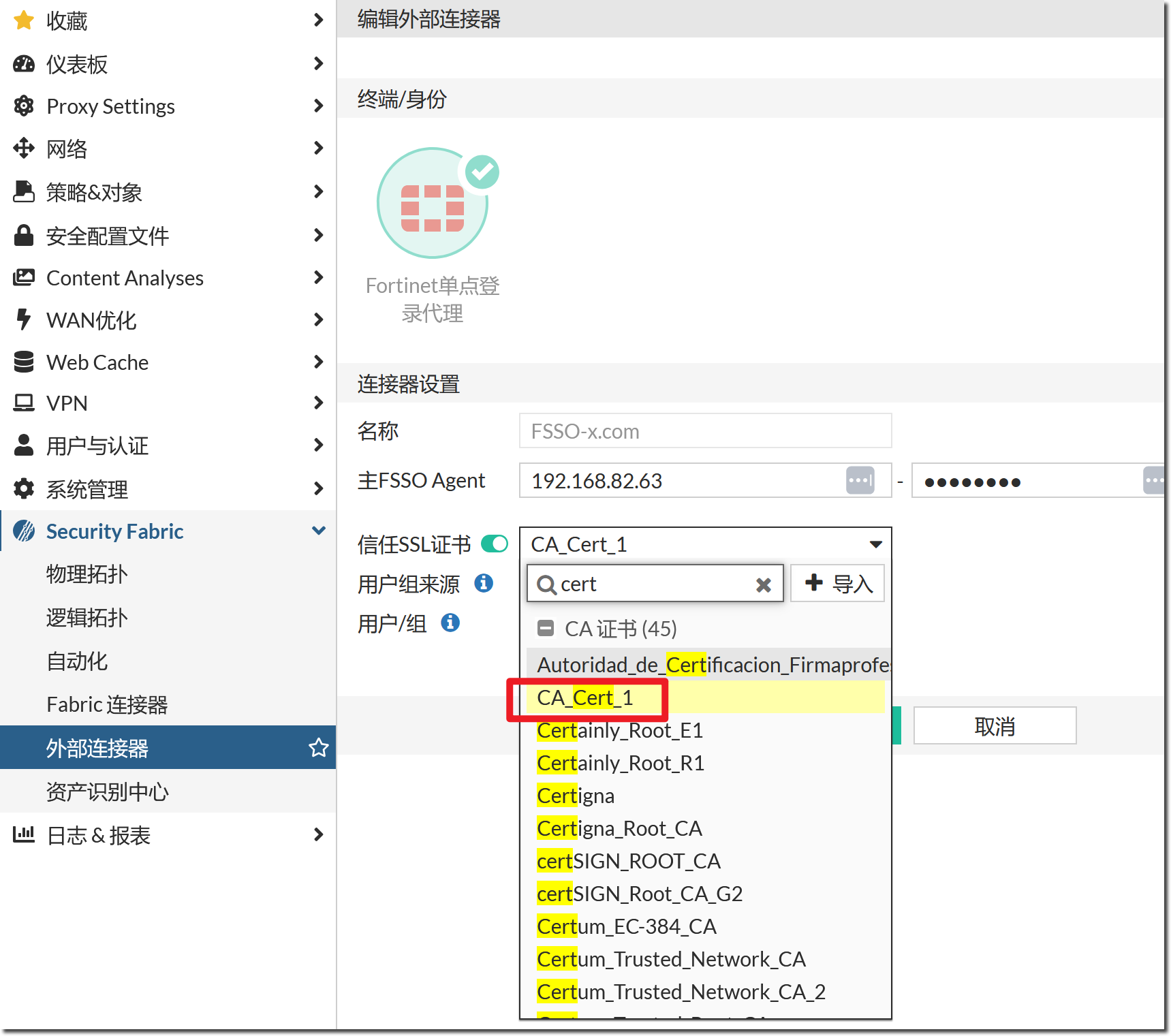

在 FSSO 引用 CA 证书。

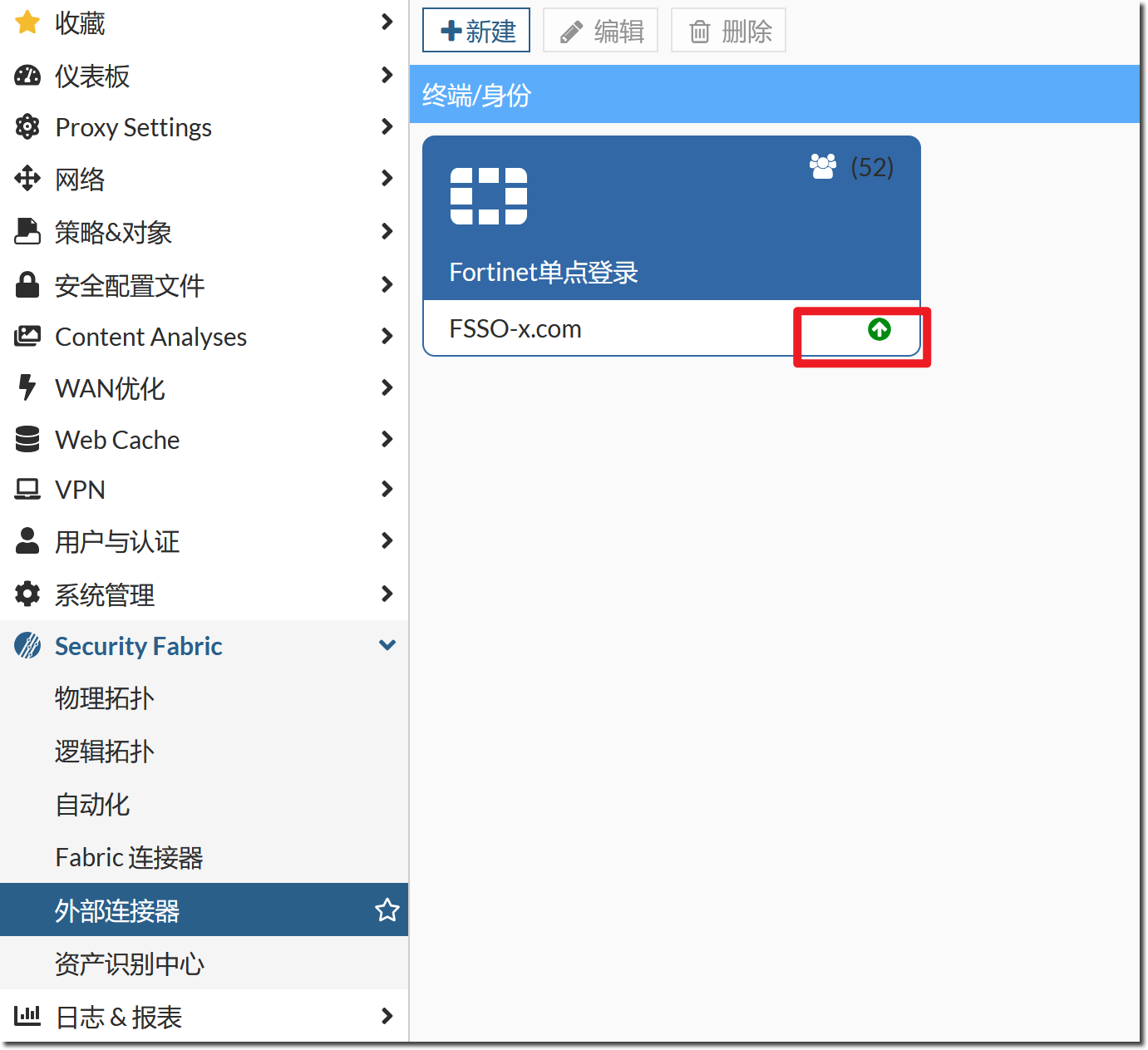

结果验证

验证 FortiGate/FortiProxy 与 FSSO Agent 的 SSL 连接状态。

CLI 连接状态正常。

FortiGate # diagnose debug authd fsso server-status Server Name Connection Status Version Address ----------- ----------------- ------- ------- FSSO-x.com connected FSSO 5.0.0323 192.168.82.63 FPX-8288-7411 # show user fsso config user fsso edit "FSSO-x.com" set server "192.168.82.63" set port 8001 set password ENC 25fkg1YoX8sZs8euhJ+pSF3pb4jc1D1+GvQx1s9EC4af0udDi1/dgbieAGFZsc5ip/20H8uFAXGxbB07y8AV9jYXAinhMSM/+IsVXLFc2y/qmDtZBw6eSdpev4568bRfPhYsCB2IOi39dBSkzuvfrCuER/C9ueyPUpH92N1L0PHCs2MU+yyd8zSVqZlhrsfOeVhanQ== set port2 8001 set port3 8001 set port4 8001 set port5 8001 set ssl enable set ssl-trusted-cert "CA_Cert_1" next endSniffer 抓包显示 SSL 端口 8001 交互正常。

747.634134 port1 out 192.168.82.88.43096 -> 192.168.82.63.8001: syn 3164597000 7747.634580 port1 in 192.168.82.63.8001 -> 192.168.82.88.43096: syn 1037874556 ack 3164597001 7747.634625 port1 out 192.168.82.88.43096 -> 192.168.82.63.8001: ack 1037874557 7747.785340 port1 out 192.168.82.88.43096 -> 192.168.82.63.8001: psh 3164597001 ack 1037874557 7747.800330 port1 in 192.168.82.63.8001 -> 192.168.82.88.43096: 1037874557 ack 3164597275 7747.800333 port1 in 192.168.82.63.8001 -> 192.168.82.88.43096: psh 1037876017 ack 3164597275 7747.800392 port1 out 192.168.82.88.43096 -> 192.168.82.63.8001: ack 1037876017 7747.800441 port1 out 192.168.82.88.43096 -> 192.168.82.63.8001: ack 1037876726 7748.098050 port1 out 192.168.82.88.43096 -> 192.168.82.63.8001: psh 3164597275 ack 1037876726 ......

注意事项

- FSSO 相关 Debug 命令:

diagnose debug application authd -1。 - 如果证书架构使用了 中级 CA (Intermediate CA),请确保导入的

.pem文件中包含中级 CA 证书和根 CA 证书的完整链,否则 FortiGate/FortiProxy 无法建立信任。 - 确保 FSSO Agent 的 SSL 端口(默认为 8001)可达。