认证相关参数设置

认证相关参数设置

远程认证超时时间

FortiGate 远程认证(如 Radius、LDAP)超时的时间指的是与服务器认证过程的超时时间,认证过程的时间超过这个配置的值,FortiGate 就认为认证超时。默认是 5s,为了避免 Radius、LDAP 等远程服务器响应的数据大或者网络延时的影响,通常需要将远端超时时间调大。

config system global

set remoteauthtimeout 120 <1-300s>

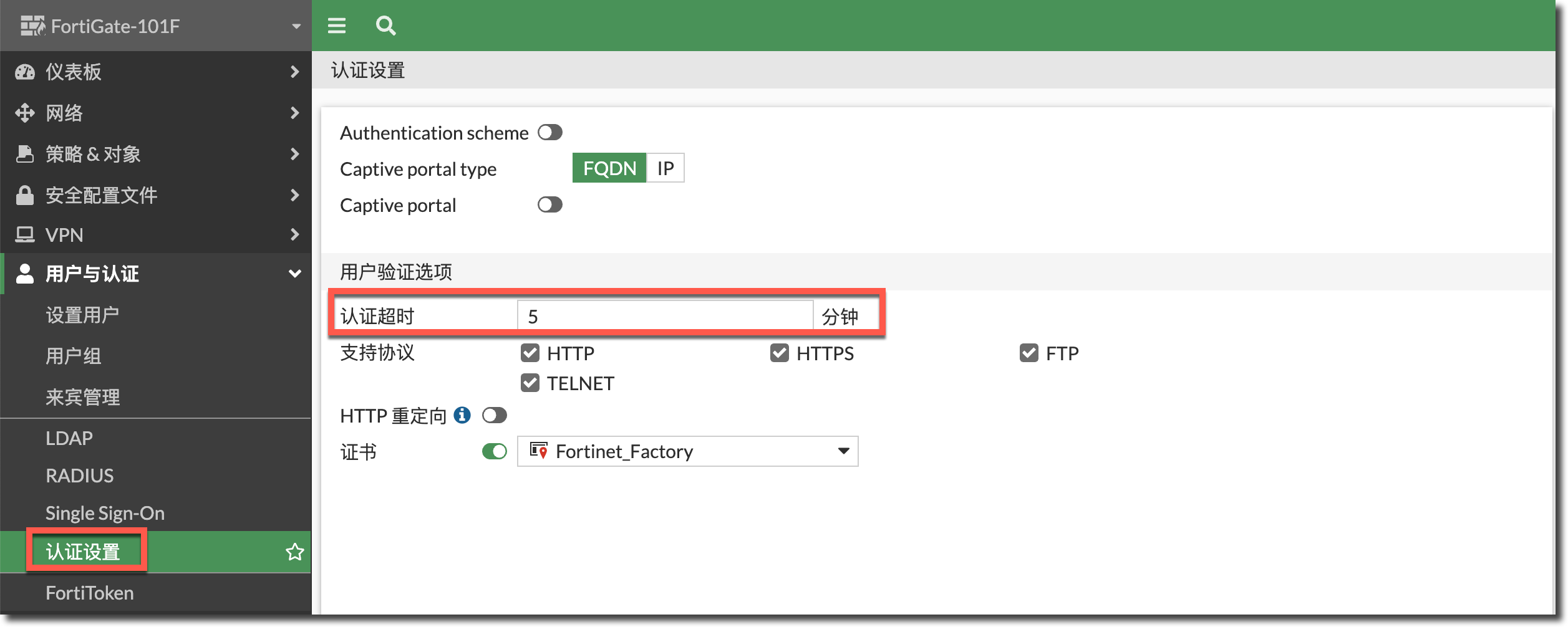

end防火墙用户认证超时时间

用户认证超时时间规定了经过防火墙身份验证的连接在空闲多久后需要必须重新进行身份验证。默认值为 5 分钟。您可以使用 1 到 1440(24 小时)之间的数字。

config user setting set auth-timeout ? auth-timeout Enter an integer value from <1> to <1440> (default = <5>). end防火墙用户认证超时时间支持以下三种方式:

config user setting set auth-timeout-type ? idle-timeout Idle timeout. hard-timeout Hard timeout. new-session New session timeout.- idle-timeout(默认配置):如果 FortiGate 在配置的空闲时间内未收到该用户的流量,则清除用户在线状态。

- hard-timeout:不管用户是否有流量,都会在设定的超时时间后清除用户的在线状态。

- new-session:在配置的 auth-timeout 计时器后,将提示用户对新会话进行身份验证,已经存在的旧会话不用被重新认证。

防火墙用户认证锁定

默认情况下,防火墙用户密码连续输错,账户不会被锁定。

如果需要提高设备管理面的安全性,可以通过 CLI 调整防火墙密码的重试次数与锁定时长。

config user setting

set auth-lockout-threshold <failed_attempts>

set auth-lockout-duration <seconds>

endauth-lockout-threshold:管理员登录失败后触发锁定的阈值,默认值为3,范围 1~10。auth-lockout-duration:触发锁定后的等待时间,单位为秒,默认值为0(表示不锁定),范围 0~2147483647。

提示

auth-lockout-threshold设置得越大,防火墙用户密码被暴力猜测成功的风险也越高。- 如果从第一次登录失败开始,到达到锁定阈值的那次失败为止,时间间隔小于

auth-lockout-duration,则会触发锁定。

例如,设置管理员密码输错 1 次即锁定,锁定时间为 5 分钟。

config user setting

set auth-lockout-threshold 1

set auth-lockout-duration 300

endSSL VPN 超时时间

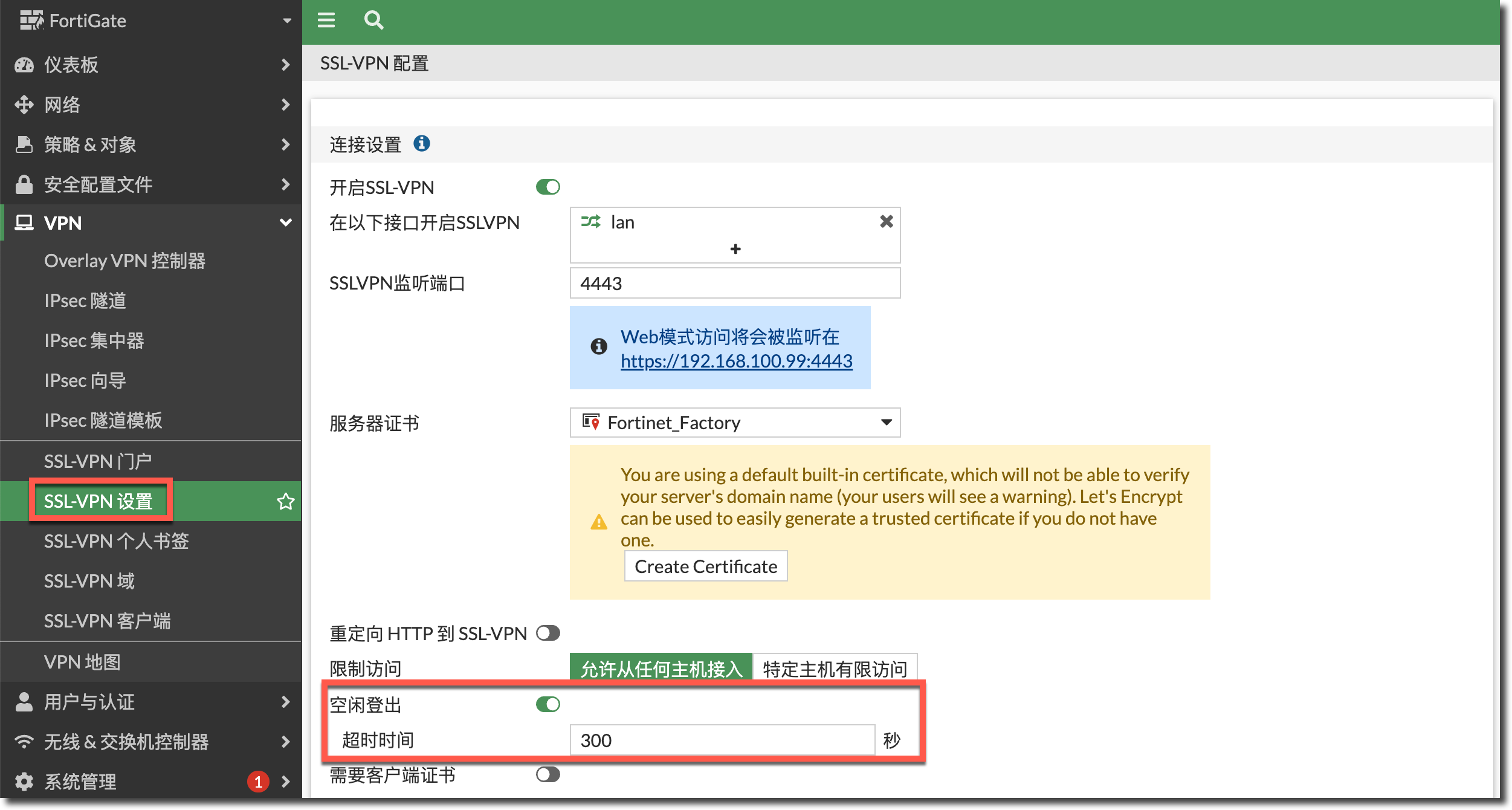

SSL VPN 空闲超时时间

您可以设置 SSL VPN 用户空闲超时来控制 SSL VPN 用户在登录后空闲多久后需要再次认证,最大时间为 259200 秒(3 天),默认为 300 秒。如果 FortiGate 在配置的 SSL VPN 空闲时间内未收到该 SSL VPN 用户的流量,则清除 SSL VPN 用户在线状态。

重要

SSL VPN 空闲超时计时期间内,有任何的流量进入 SSL VPN 隧道,空闲超时都会重置。

有时候即使客户端系统没有任何的人为操作,也可能产生一些系统流量进入 SSL VPN 隧道,导致空闲超时重置。具体请参考:https://community.fortinet.com/t5/FortiClient/Technical-Tip-SSL-VPN-Idle-timeout-not-working/ta-p/194568

config vpn ssl settings

set idle-timeout ?

idle-timeout Enter an integer value from <0> to <259200> (default = <300>).SSL VPN 强制重认证超时时间

SSL VPN 用户在登录后,强制重新认证的超时时间(即使客户端没有变为空闲状态)。可以将值设置为 1-259200(默认为 28800s,8 小时),设置为 0 表示不会超时。

config vpn ssl settings

set auth-timeout ?

auth-timeout Enter an integer value from <0> to <259200> (default = <28800>).SSL VPN 登录失败超时时间

config vpn ssl settings

set login-attempt-limit ?

<login_attempt_limit_integer> The login-attempt-limit range is 0-10, 0 for no limit

set login-block-time ?

<login_block_time_integer> The login-block-time range is 0-86400(seconds)

set login-timeout ?

login-timeout Enter an integer value from <10> to <180> (default = <30>).

end- login-attempt-limit:设置用户在账户失败锁定之前可以尝试的失败次数。请注意,此值是包容性的(默认值为 2,用户将在第 2 次登录尝试失败后被锁定),当设置为 0 时,永远不会因为登陆失败而锁定用户。

- login-block-time:设置用户在登录失败锁定后被锁定的时间量(以秒为单位,默认为 60s),设置为 0 时表示不锁定(相当于 login-attempt-limit 设置为 0 的效果)。

- login-timeout:设置多次失败的登录被认为连续的时间窗口,默认为 30s。例如,如果进行了一次失败登录尝试,然后在第 20 秒进行第 2 次失败的登录尝试,这两次将被视为连续的,因为它们在登录超时窗口内(即两次尝试之间的时间少于 30 秒),随后会触发 FortiGate 的用户锁定动作。但是,如果第二次尝试是在 31 秒后进行的,则不会被 FortiGate 视为连续尝试,也不会发生锁定。

防火墙认证不绑定 MAC 地址

默认用户通过防火墙认证后,FortiGate 会记录客户端的 MAC 地址,并将客户端认证信息与 MAC 地址绑定,当客户端 MAC 地址变化后,会导致认证失败,如果想关闭防火墙认证绑定 MAC 地址的功能(例如认证时的源 MAC 与认证成功后实际流量的源 MAC 不一致的场景),可以通过如下 CLI 实现(默认为开启状态):

config user setting

set auth-src-mac disable

end