开启虚拟接口对并保护上网流量

开启虚拟接口对并保护上网流量

网络需求

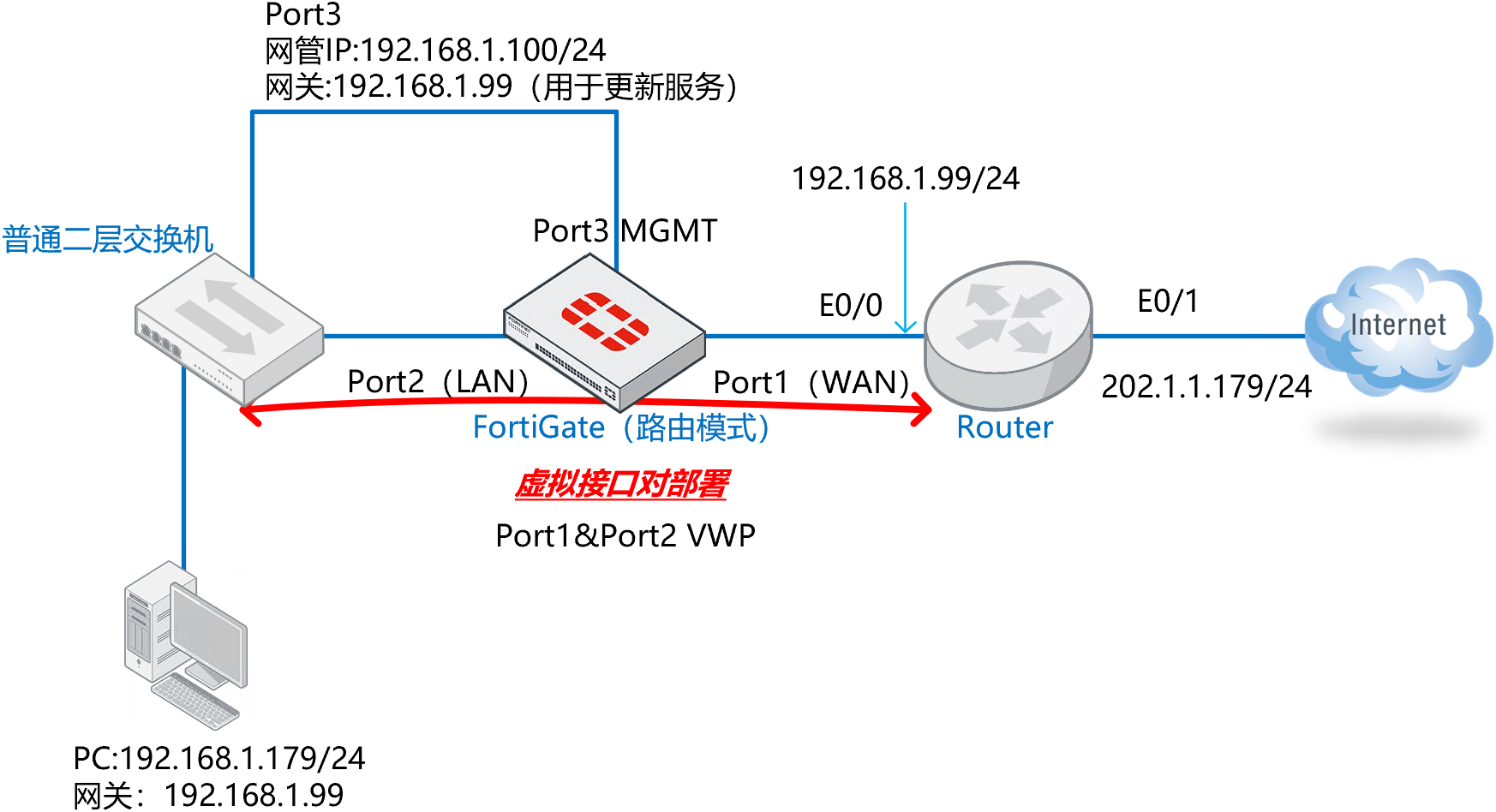

在不改变现有网络拓扑前提下,将防火墙路由模式部署到网络中,放在路由器和交换机之间,在此基础上开启虚拟接口对(VWP),对内网网段 192.168.1.0/24 的上网数据进行 4~7 层的安全防护。

虚拟接口对的策略和透明模式的策略/路由模式的策略使用起来几乎一样,没有太多的特别之处。

网络拓扑

配置要点

- Internet_R 路由器的基础配置

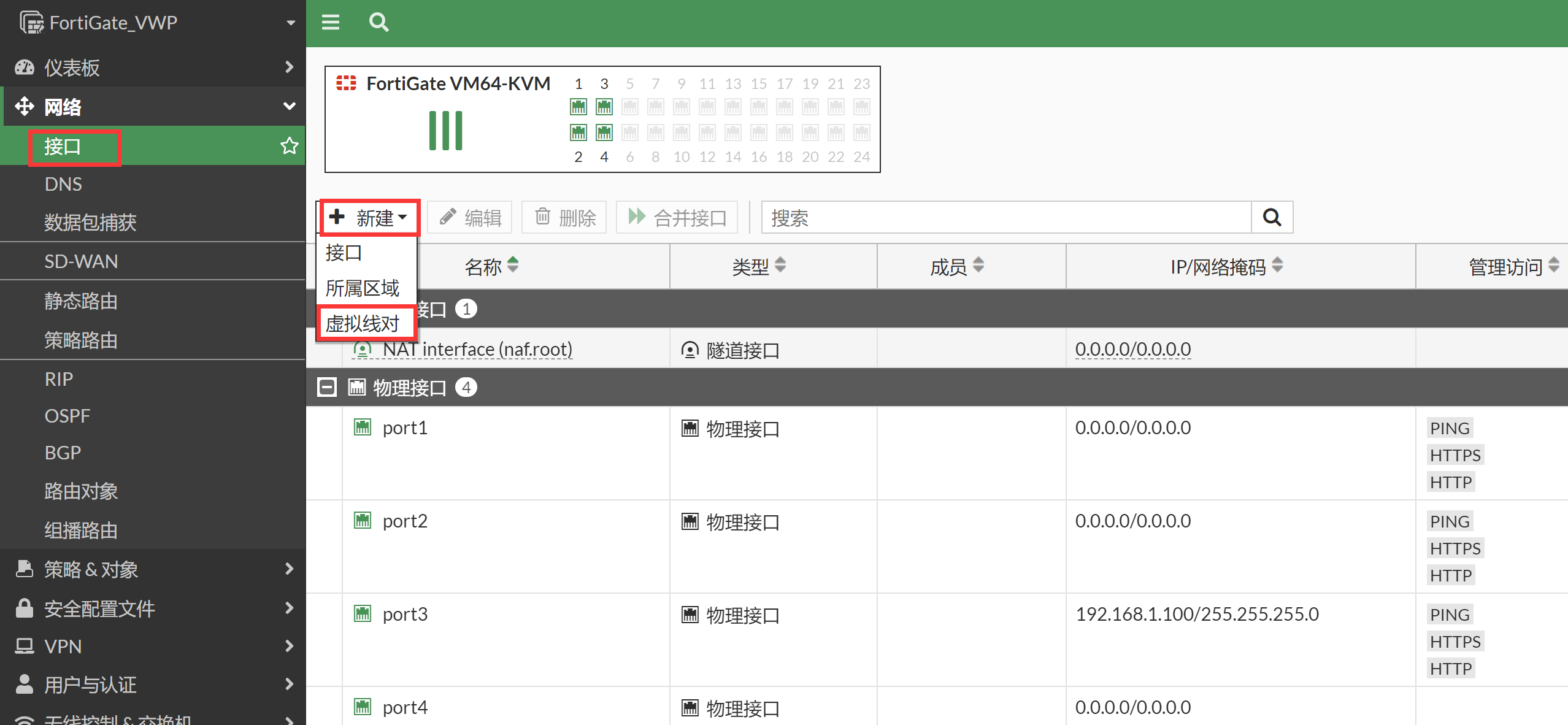

- 配置虚拟接口对(Port1 & Port2)

- 配置虚拟接口对安全策略允许内网 PC 访问互联网

配置步骤

Internet_R 路由器的基础配置。

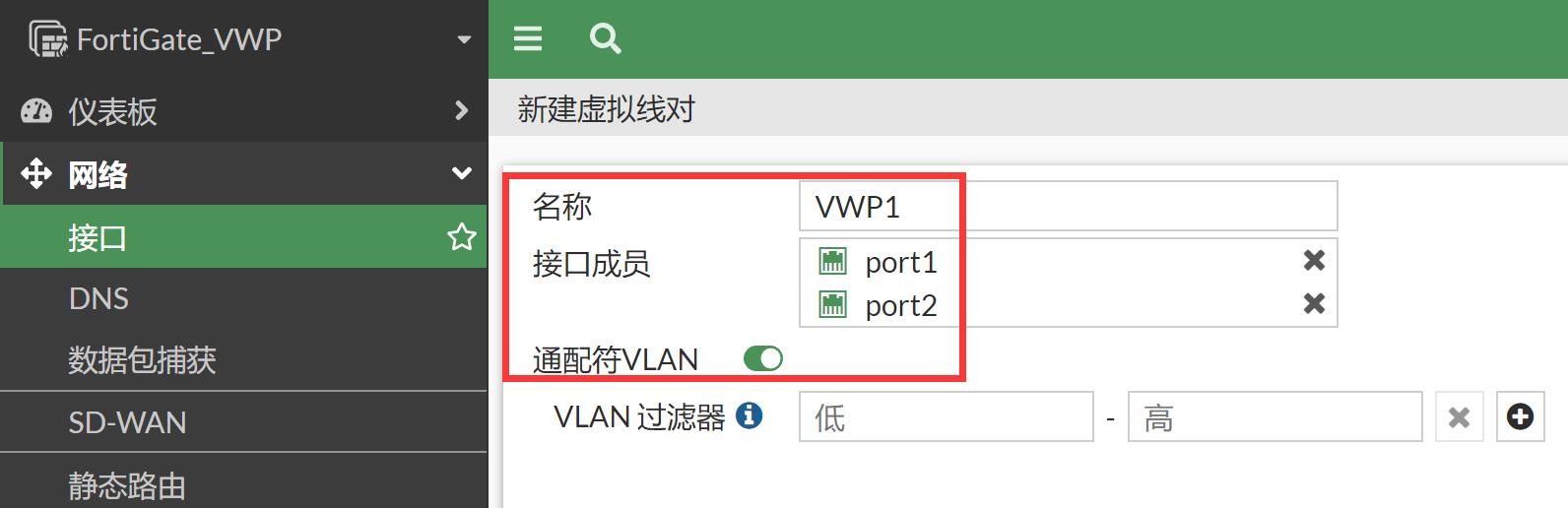

hostname Internet_R ! interface Ethernet0/0 ip address 192.168.1.99 255.255.255.0 no shutdown ip nat inside ! interface Ethernet0/1 ip address 202.100.1.179 255.255.255.0 no shutdown ip nat outside ! ip route 0.0.0.0 0.0.0.0 202.100.1.192 ! access-list 101 permit ip any any ip nat inside source list 101 interface Ethernet0/1 overload配置虚拟接口对(Port1 & Port2),防火墙处于路由模式的情况下,直接创建虚拟接口对:将 port1 和 port2 加入到虚拟接口对中并开启通配符 VLAN,识别 VLAN-Tag 的数据。

虚拟接口对通道正式打通,可以认为 port1 和 port2 之间可以透明的传输数据了(需要防火墙策略放通),对应的 CLI 如下:

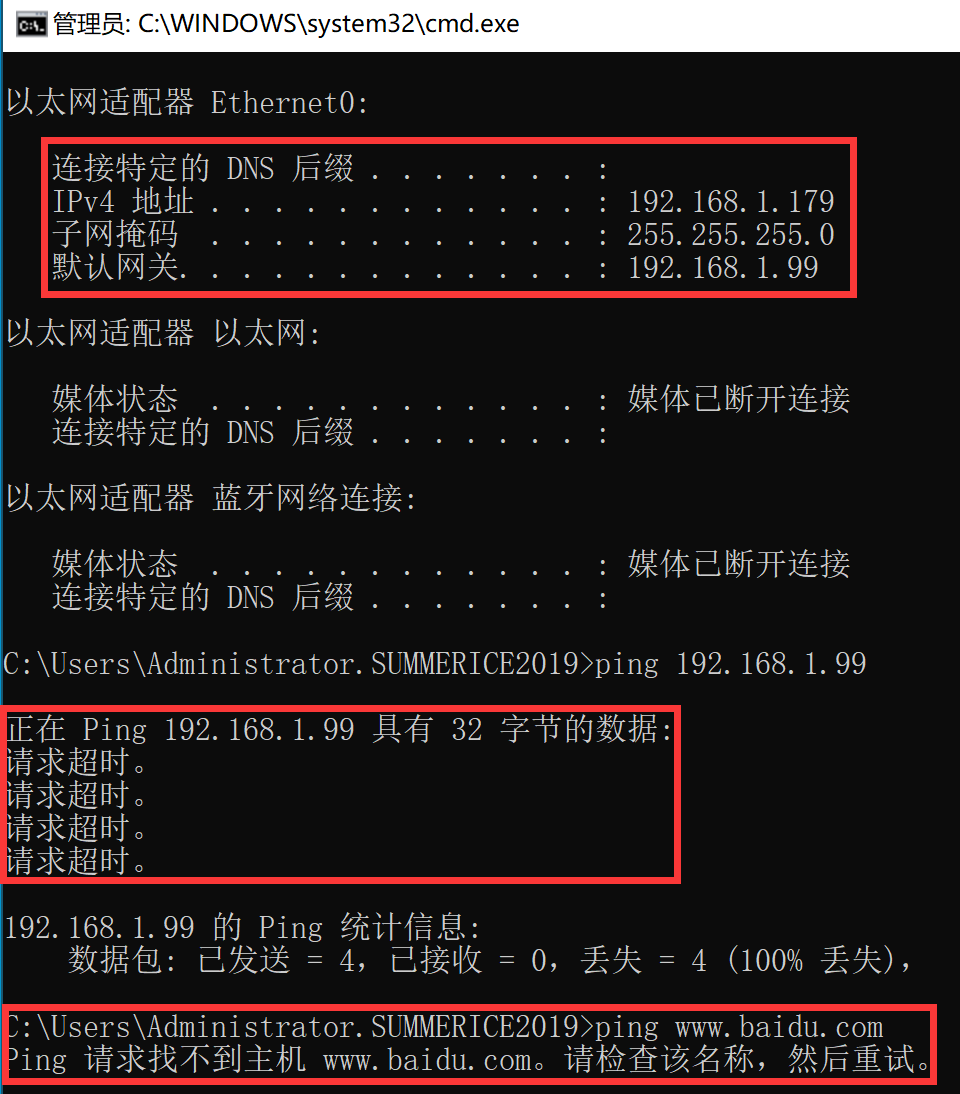

config system virtual-wire-pair edit "VWP1" set member "port1" "port2" set wildcard-vlan enable next end配置虚拟接口对安全策略允许内网 PC 访问互联网,默认情况下 FortiGate 没有开启任何策略,此时 TCP/UDP/ICMP 的流量是全部不通的,例如默认 FGT 没有策略的情况下,内网 PC 访问网关和互联网资源都是被 Drop 的。

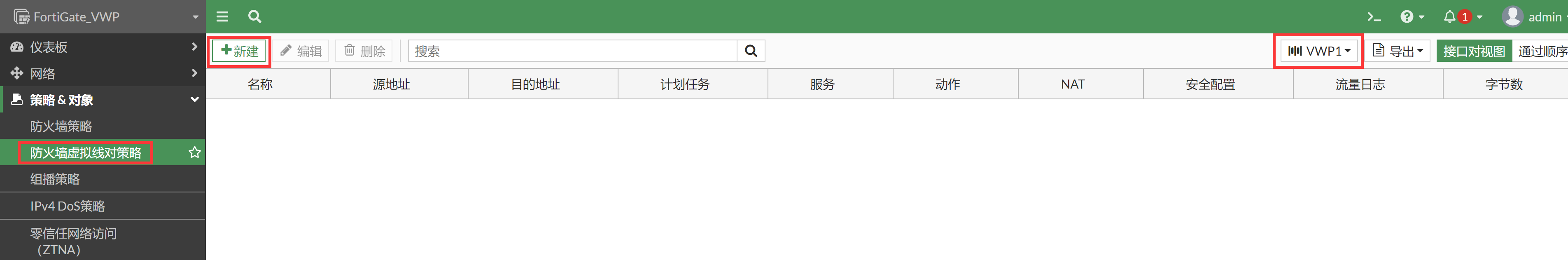

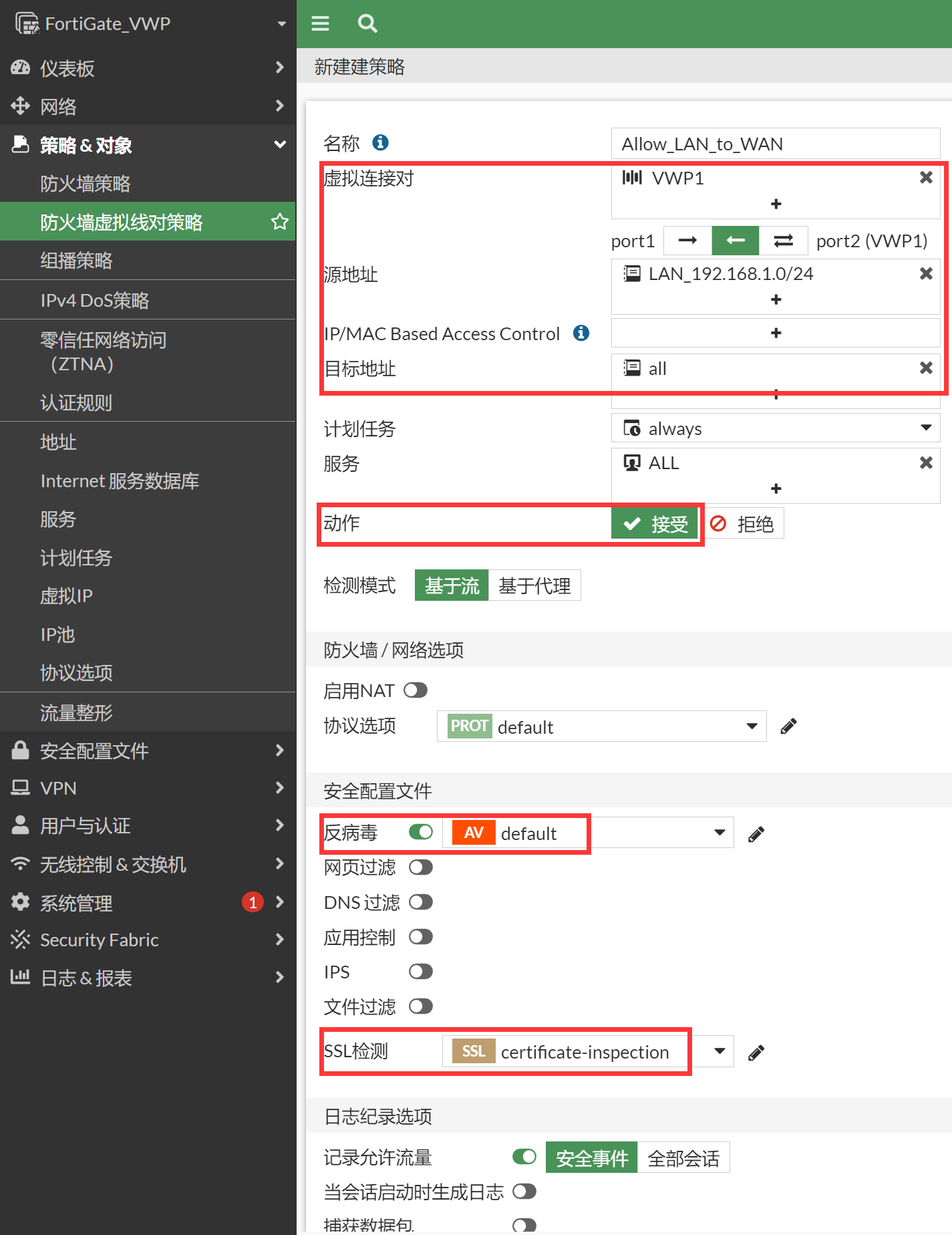

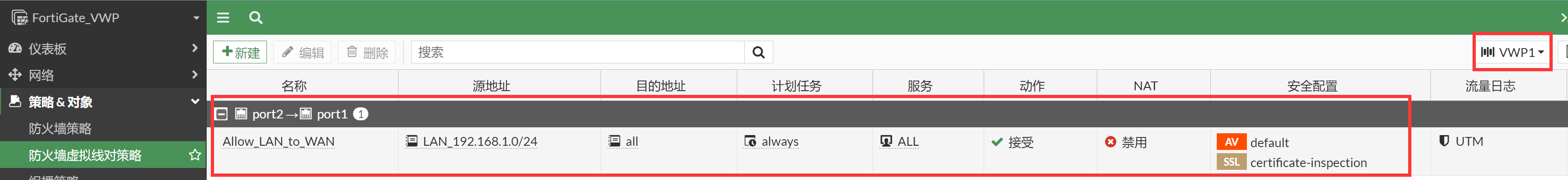

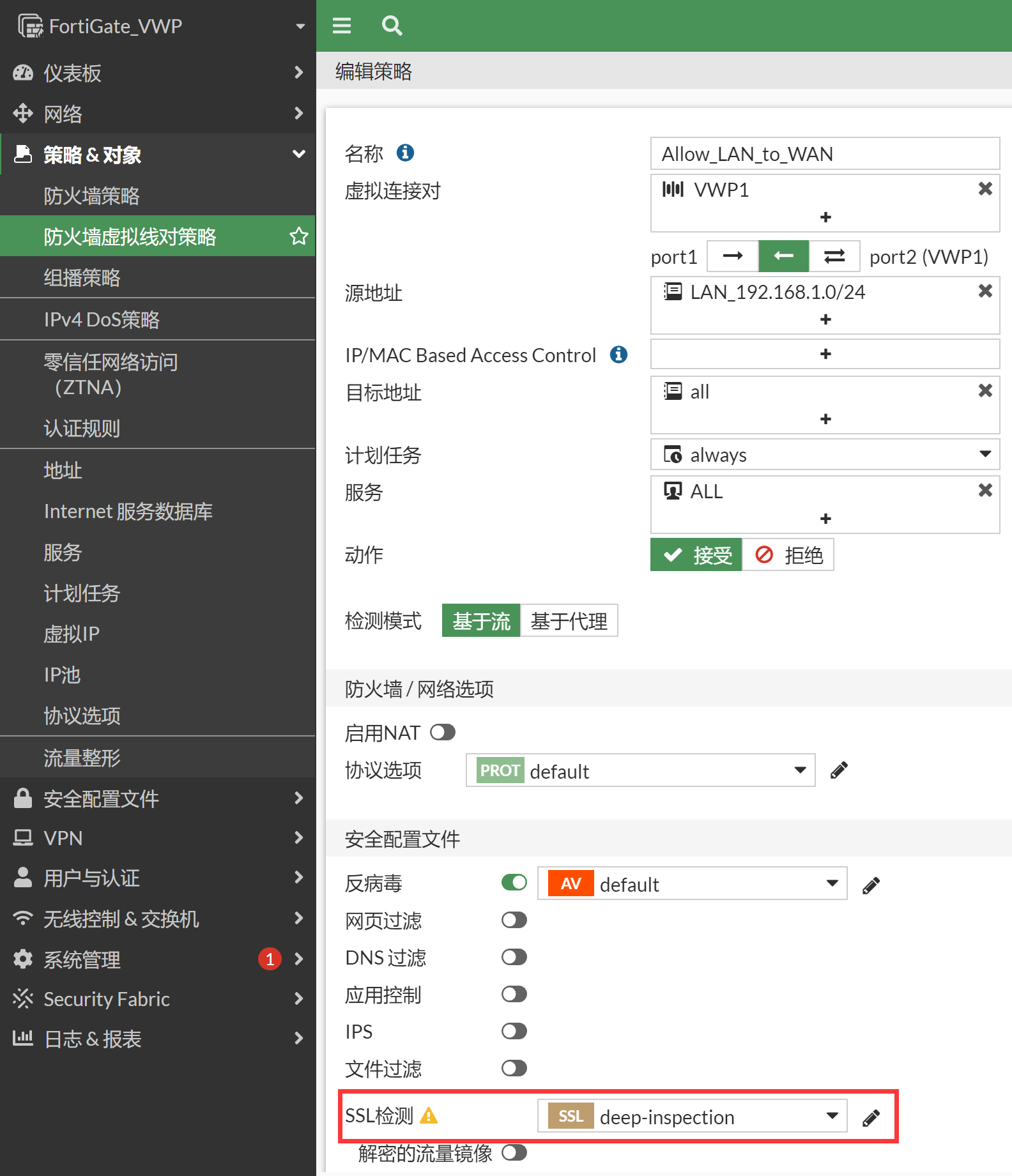

如果需要想要 IPV4 业务可以通的话,则需要配置相应的安全策略。配置虚拟接口对的策略:允许 LAN(port2)到 WAN(port1)的上网流量穿过 FGT,策略 & 对象的位置会多出“防火墙虚拟线对策略”(如果没有看到,则刷新页面或注销管理登陆,重新登陆 FGT 即可看到)。

右上角选择 VWP1 线对,方向选择 port2 → port1(也可选择双向的方向),新建 VWP 策略,开启 AV 功能并引用默认的 AV Profile(虚拟连接对可以选择多个,在同一条相同动作的策略中进行多接口控制)。

结果验证

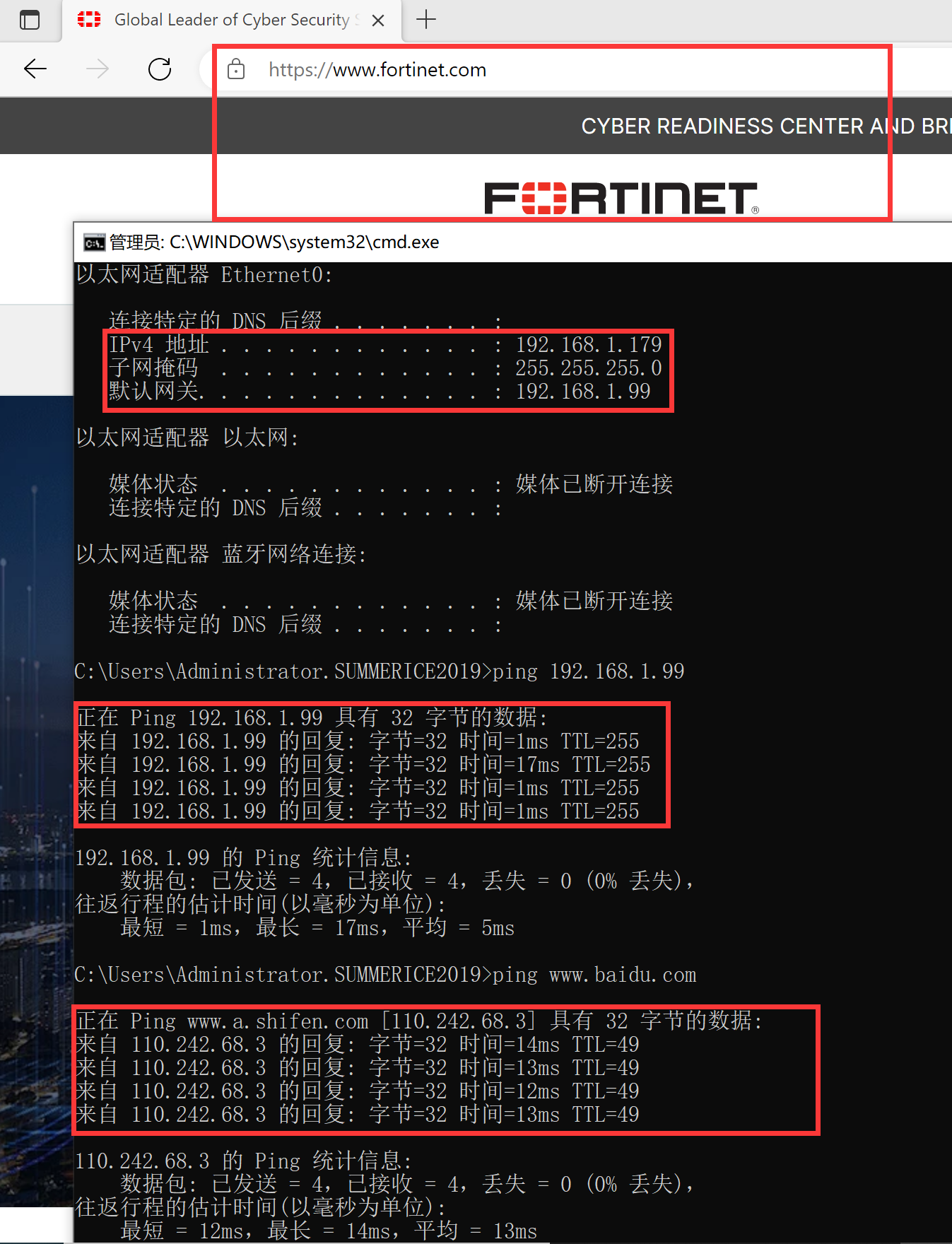

使用内网 PC 访问外部网络,可以正常访问。

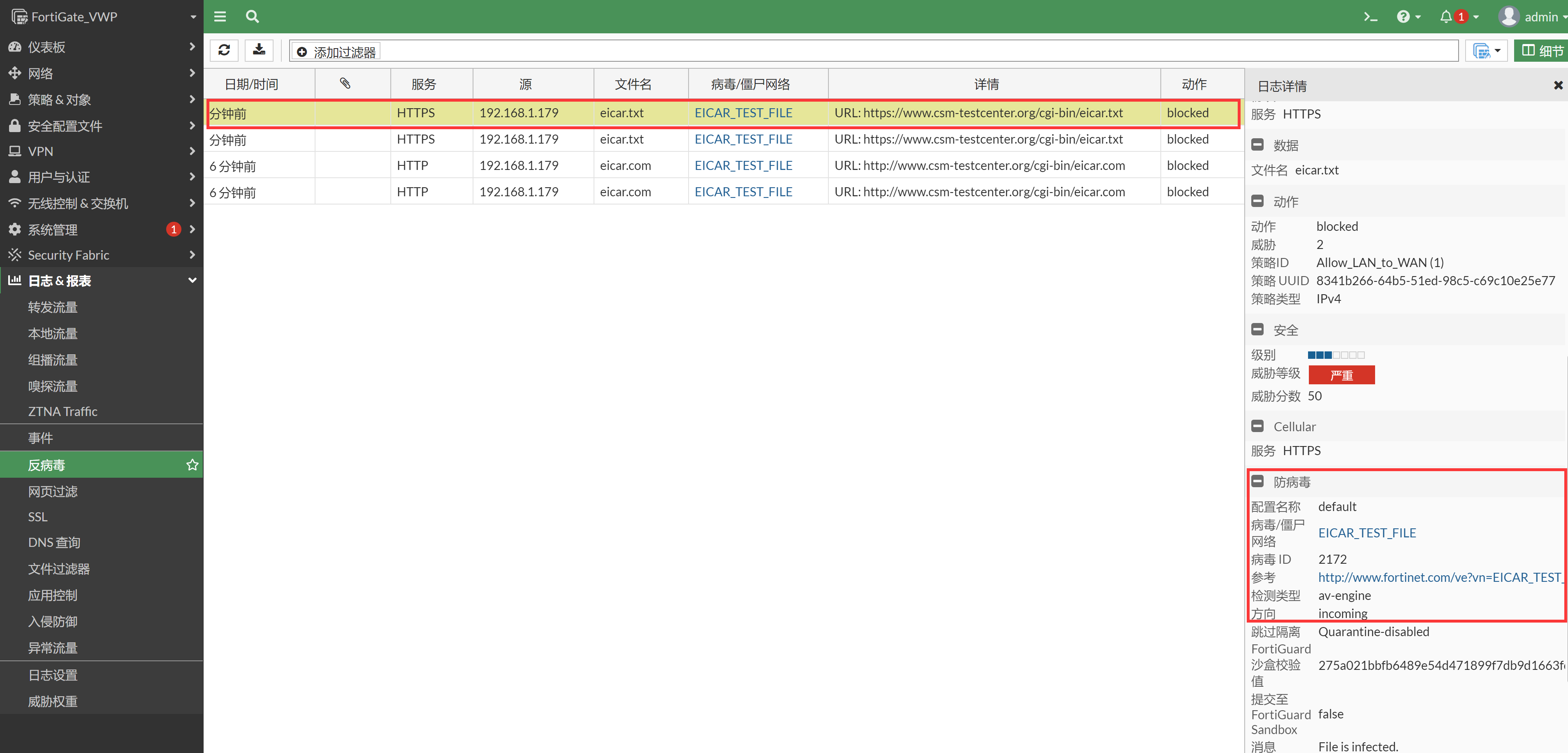

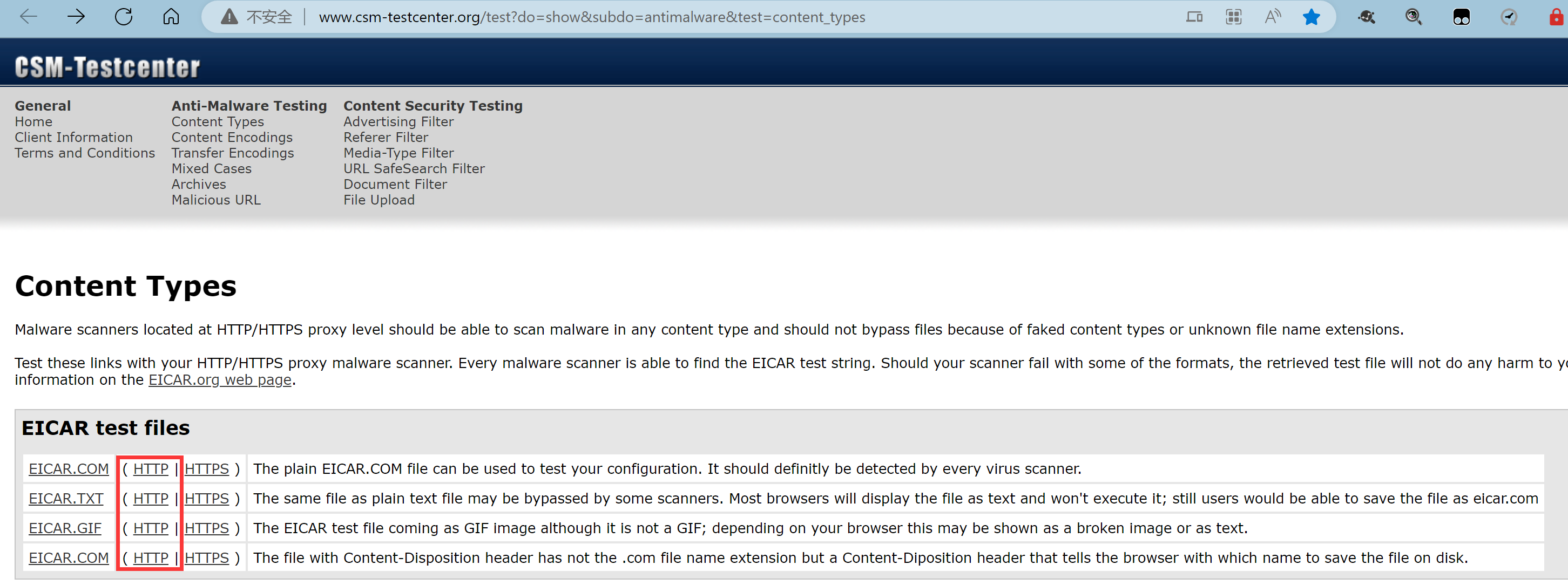

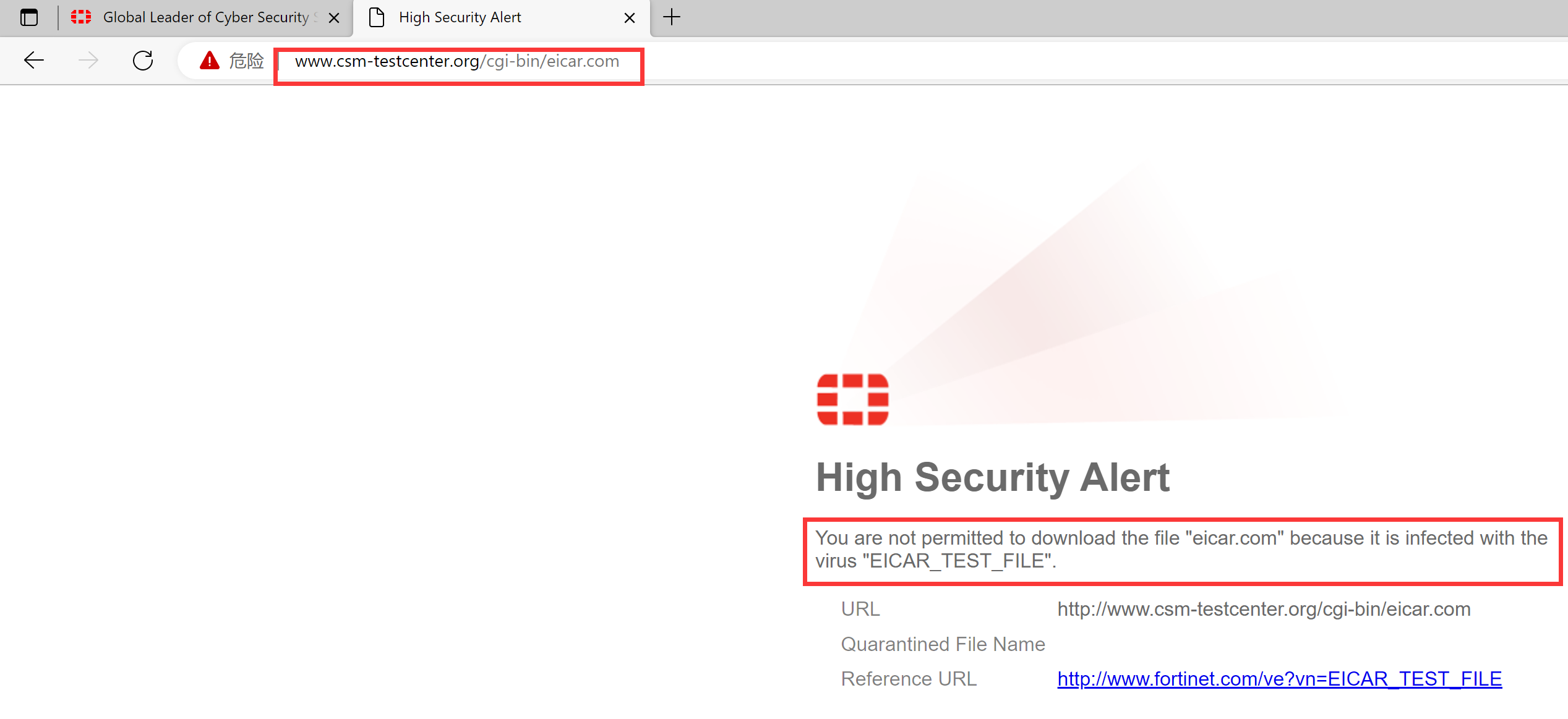

测试通过 HTTP 下载病毒文件(http://www.csm-testcenter.org/test?do = show & subdo = antimalware & test = content_types ),被 FortiGate 阻断。

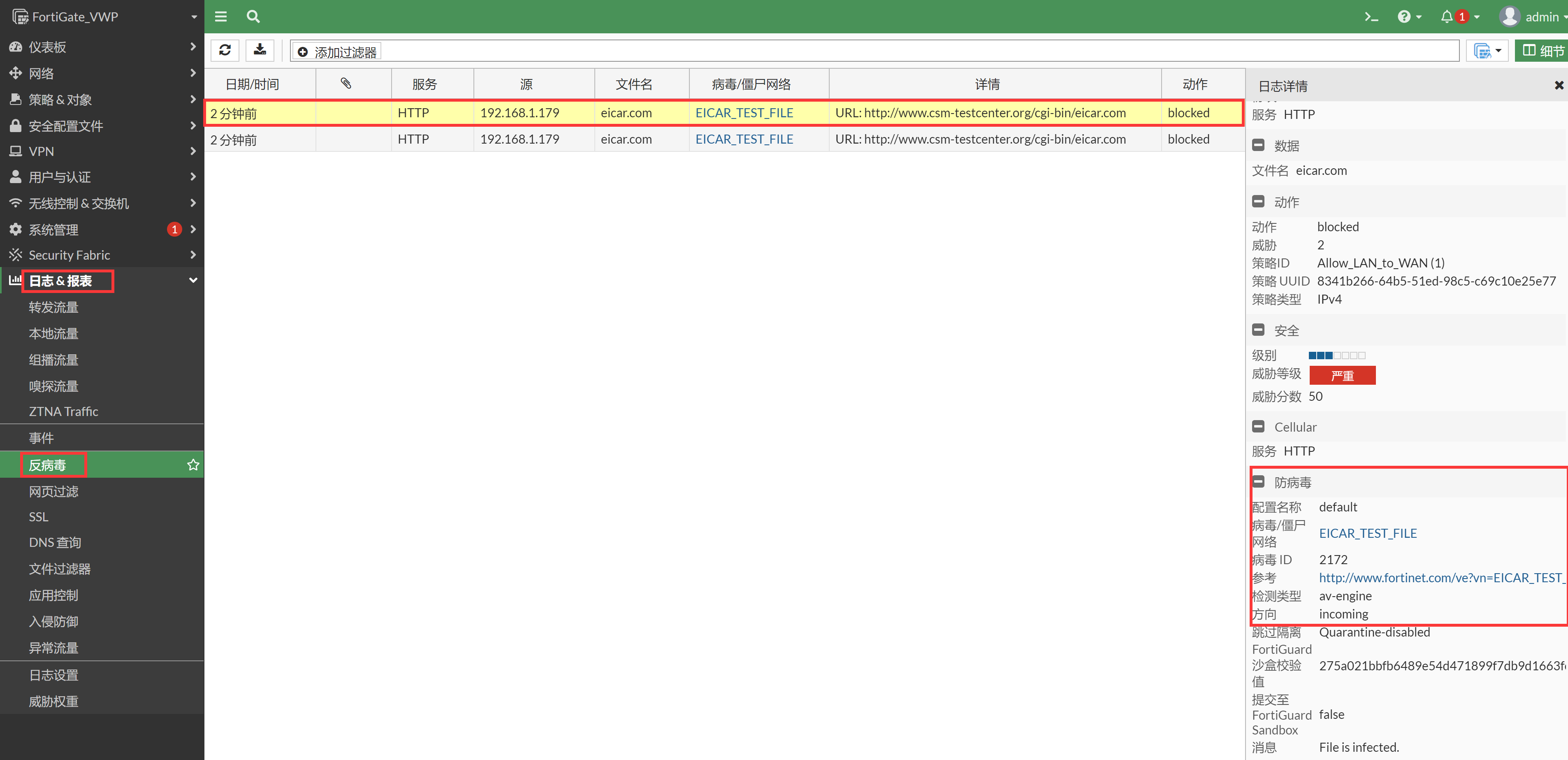

在 FortiGate 上查看相应的 AV 日志。

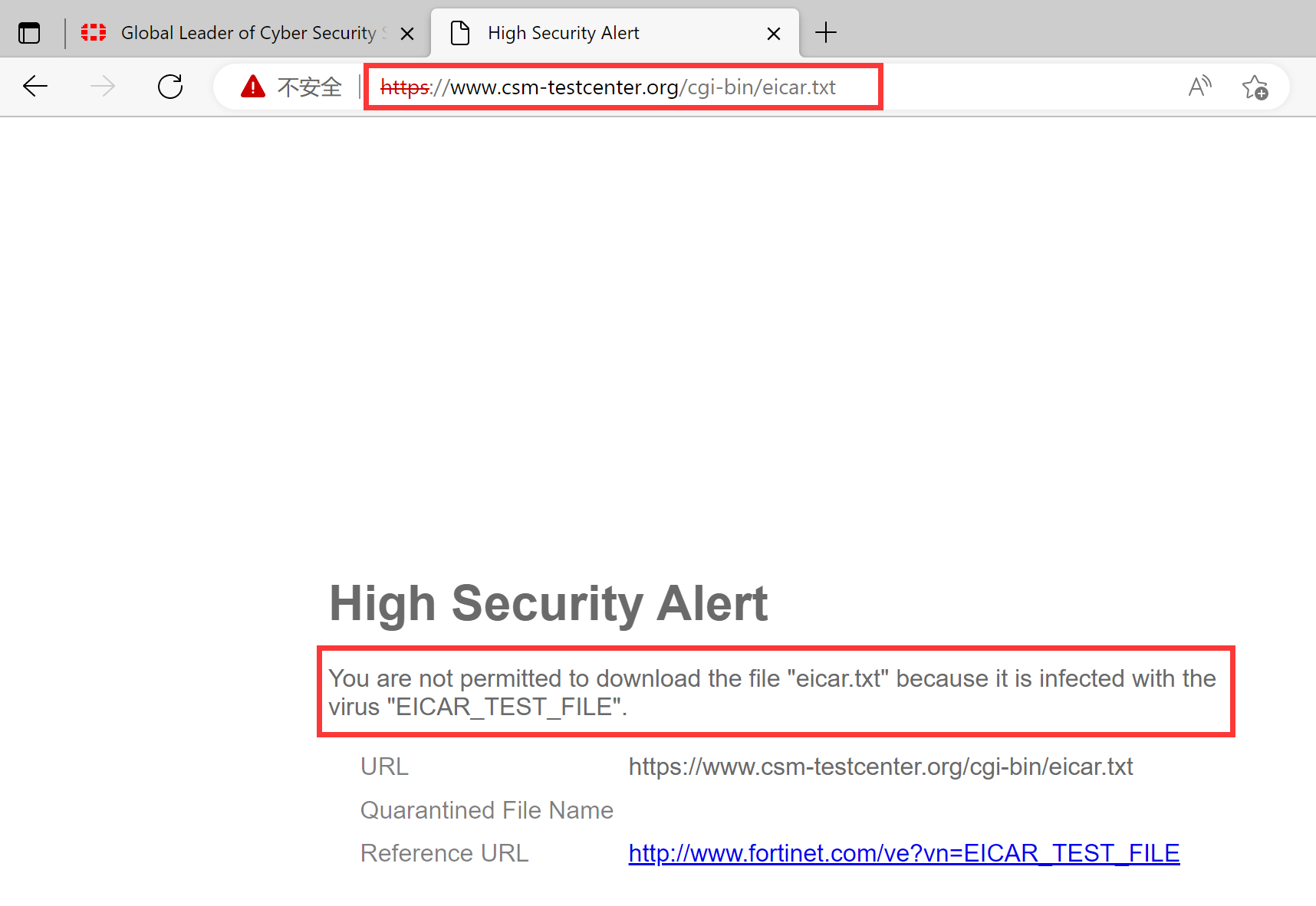

如果是通过 HTTPS 下载病毒,由于数据被 HTTPS 加密,如需要检测需要开启 SSL 深度检测,需要在虚拟接口对策略中调用 SSL 深度检测。

测试通过 HTTPS 下载病毒文件(http://www.csm-testcenter.org/test?do = show & subdo = antimalware & test = content_types ),被 FortiGate 阻断。

在 FortiGate 上查看相应的 AV 日志。